Со всеми доступными небольшими плагинами и темами Google Chrome — это браузер, который позволяет нам делать все это. Но даже такой отличный браузер не застрахован от зависаний или просто иногда просто не отвечает.

Всякий раз, когда это происходит, влияет множество причин и факторов, поэтому важно подходить к этому с простыми исправлениями всякий раз, когда вам нужно устранить неполадки. К счастью, есть много разных способов сделать это. Вот что вы можете сделать, если столкнетесь с ошибкой такого типа.

Проверьте подключение к Интернету

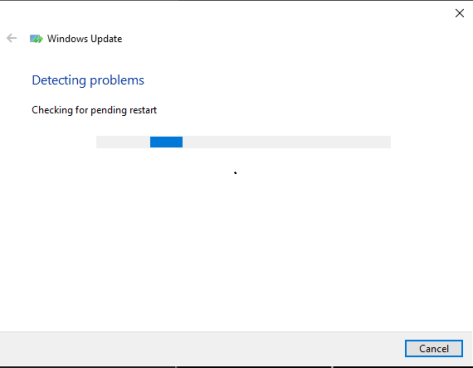

Самое простое решение, если Google Chrome не отвечает, — это проверить, есть ли у вас стабильное подключение к Интернету. Для этого вы можете выполнить следующие шаги:

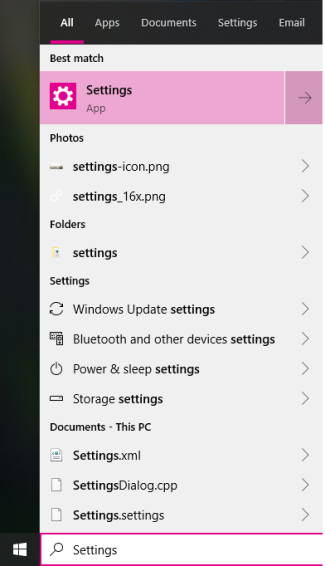

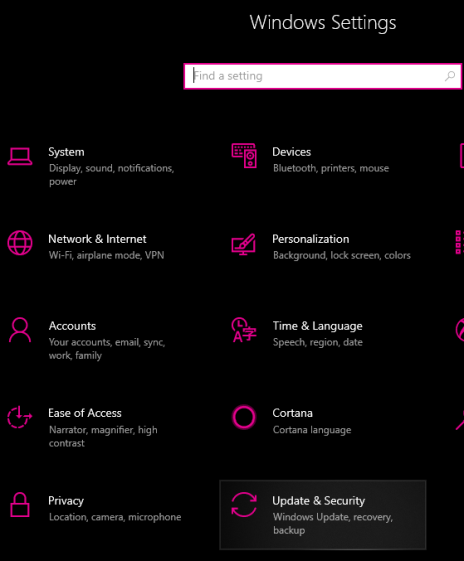

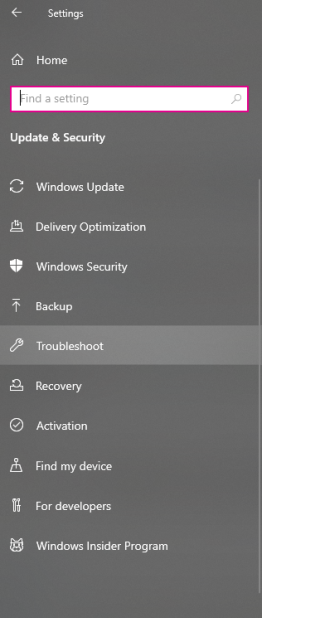

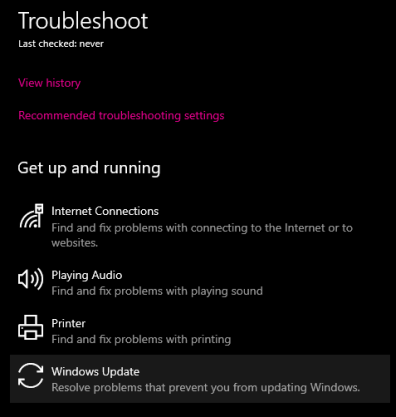

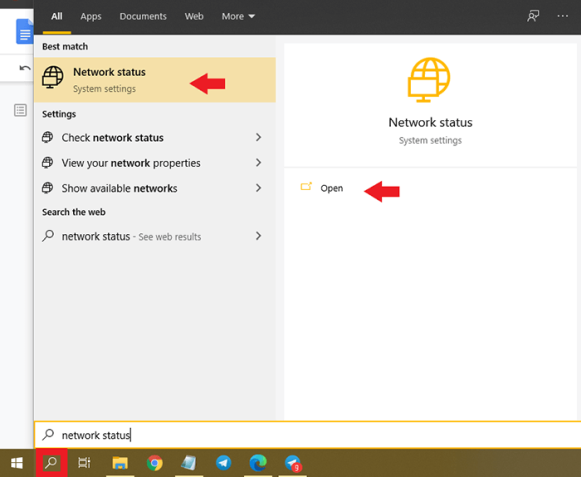

Шаг 1. Нажмите меню «Пуск».

Шаг 2. В строке поиска введите статус сети.

Шаг 3. Нажмите на опцию «Состояние сети».

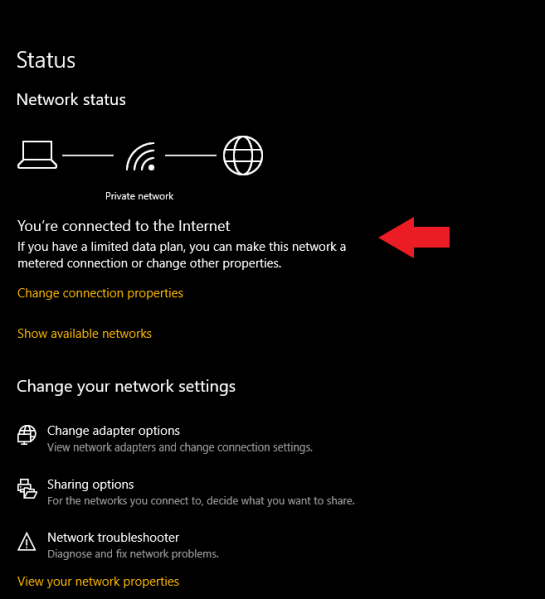

Шаг 4. Проверьте, написано ли «Вы подключены к Интернету». Если этого не указано, возможно, вам придется сначала устранить неполадки с подключением к Интернету, прежде чем продолжить.

Шаг 5. Если это действительно так, откройте другой браузер, чтобы проверить, связана ли это исключительно с Chrome.

Шаг 6. Если вы можете легко подключиться к другим браузерам, это означает, что проблема в Chrome. Теперь вы можете перейти к просмотру дополнительных шагов по устранению этой проблемы.

Закройте другие запущенные приложения, программы и вкладки

Часто Google Chrome перестает отвечать, когда у вас заканчивается память. Возможно, ваш компьютер слишком перегружен и поэтому не может загрузить сайт, к которому вы пытаетесь получить доступ. Чтобы решить эту проблему, выполните следующие действия:

Шаг 1. В браузере Google Chrome закройте все вкладки, кроме вкладки, на которой отображается сообщение об ошибке.

Шаг 2. Закройте другие запущенные программы или приложения.

Шаг 3. Если вы загружаете какие-либо файлы или приложения, попробуйте сначала остановить и закрыть их.

Шаг 4. Попробуйте перезагрузить браузер. Если он по-прежнему не отвечает, попробуйте другие исправления, указанные ниже.

Перезапустите браузер Google Chrome.

Как бы просто это ни звучало, иногда перезапуск Chrome может каким-то образом вывести его из состояния ошибки.

Шаг 1. Закройте браузер Google Chrome и откройте его снова. Чтобы выйти из браузера, вы можете просто нажать Ctrl+Q.

Шаг 2. После повторного открытия Chrome попробуйте перезагрузить сайт, на котором появилось сообщение об ошибке. Вы можете снова открыть все вкладки, которые были открыты ранее, нажав Ctrl+Shift+T.

Перезагрузите компьютер

Если в момент появления сообщения об ошибке в Chrome у вас были запущены другие программы или приложения, то они могут быть виновниками.

Иногда другие программы или приложения могут помешать правильной загрузке сайта. Вы можете перезагрузить компьютер, чтобы закрыть эти программы и, возможно, устранить проблемы Chrome.

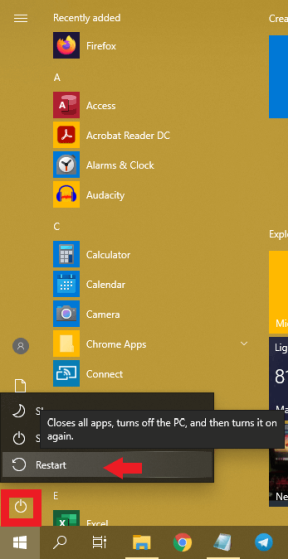

Шаг 1. Закройте все работающие программы и приложения.

Шаг 2. Перезагрузите компьютер, щелкнув меню «Пуск», выбрав «Питание» и выбрав «Перезагрузить».

Шаг 3. После перезагрузки компьютера попробуйте открыть Chrome и еще раз перезагрузить страницу.

Сброс всех настроек Google Chrome до значений по умолчанию

Если какое-либо из указанных выше исправлений по-прежнему не помогло решить вашу проблему, вы можете попробовать сбросить настройки Google Chrome. Включение или изменение неправильных настроек в Chrome может фактически привести к тому, что он будет работать с ошибками и не отвечать.

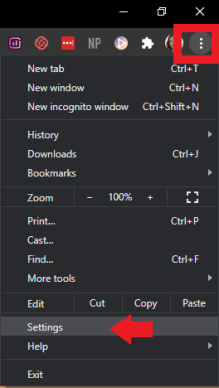

Шаг 1. В браузере Google Chrome щелкните значок с тремя точками, который находится в правом углу браузера.

Шаг 2. Нажмите «Настройки».

Шаг 3. Прокрутите страницу вниз, пока не найдете «Дополнительно». Нажмите на нее, чтобы просмотреть дополнительные настройки Chrome.

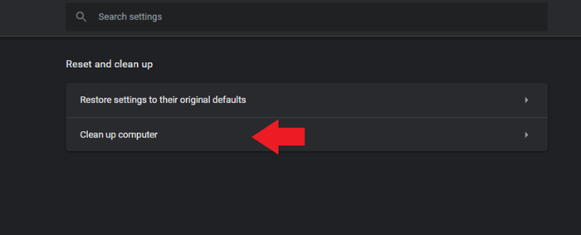

Шаг 4. Снова прокрутите страницу вниз, пока не дойдете до раздела «Сброс и очистка». Оказавшись там, нажмите «Восстановить настройки до исходных значений по умолчанию».

Шаг 5. Появится всплывающее окно, в котором будет сообщено, что при этом будут отключены все загруженные вами расширения и удалены временные данные, такие как файлы cookie. Однако он по-прежнему сохранит ваши закладки, историю и сохраненные пароли. Чтобы продолжить, нажмите кнопку «Сбросить настройки».

Проверьте наличие вредоносного ПО

Если ни одно из этих исправлений не сработало, возможно, пришло время изучить возможность наличия вредоносного ПО, мешающего работе Chrome. К счастью, в Google Chrome есть встроенный сканер вредоносных программ, который поможет вам обнаружить, есть ли на вашем компьютере какие-либо подозрительные приложения.

Шаг 1. В браузере Google Chrome откройте «Настройки». Найти его можно, нажав на значок с тремя точками в правом верхнем углу.

Шаг 2. Прокрутите вниз, пока не найдете «Дополнительно».

Шаг 3. Прокрутите вниз, пока снова не дойдете до раздела «Сброс и очистка».

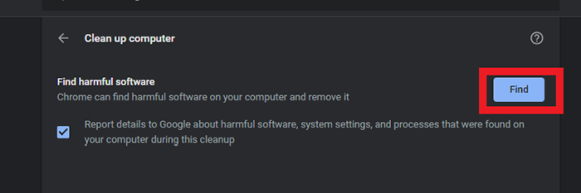

Шаг 4. Выберите «Очистить компьютер».

Шаг 5. Появится новое окно, в котором вы можете провести сканирование на наличие вредоносных программ. Нажмите кнопку «Найти», чтобы начать сканирование.

Шаг 6. После завершения сканирования вам должны быть показаны все подозрительные приложения. Чтобы удалить их, нажмите кнопку «Удалить» рядом с названием приложения. Надеемся, что после удаления всех проблемных приложений Chrome снова начнет работать идеально.

Исправьте проблемные приложения

Однако иногда некоторые приложения могут быть причиной того, что Google Chrome не отвечает. Они могут мешать нормальной работе Chrome, поэтому вам необходимо удалить такие приложения. К счастью, Chrome облегчил вам обнаружение любого из этих вредоносных приложений.

Шаг 1. Откройте страницу настроек Chrome, щелкнув значок с тремя точками в правом верхнем углу браузера.

Шаг 2. Прокрутите страницу вниз до конца и нажмите «Дополнительно».

Шаг 3. В разделе «Сброс и очистка» выберите «Обновить или удалить несовместимые приложения». Если вы не видите эту опцию, то это означает, что у вас нет проблемных приложений. Затем вы можете перейти к следующему возможному исправлению.

Шаг 4. Появится список всех плохих приложений. Затем вы сможете решить, удалять эти приложения или нет.

Удалите и переустановите Chrome

Наконец, если ничего не помогает, вы можете удалить и переустановить браузер Google Chrome. Имейте в виду, что это должно быть вашим последним средством, если никакое другое простое решение не смогло успешно устранить проблему, когда Google Chrome не отвечает.

Шаг 1. Обязательно загрузите свежую версию установщика Google Chrome.

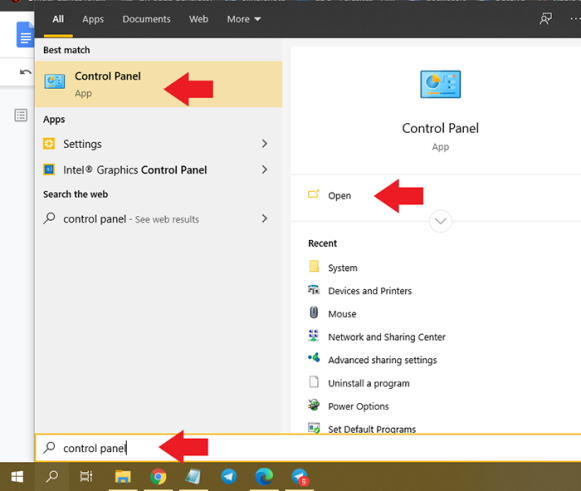

Шаг 2. На рабочем столе откройте меню «Пуск» и введите «Панель управления» в строке поиска.

Шаг 3. Выберите приложение «Панель управления».

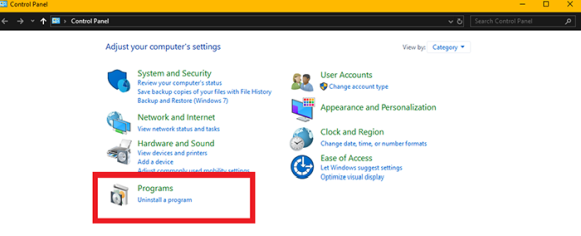

Шаг 4. Нажмите «Программы» и перейдите в «Программы и компоненты».

Шаг 5. Нажмите «Удалить программы» и просматривайте список установленных программ, пока не найдете Google Chrome.

Шаг 6. Щелкните правой кнопкой мыши Google Chrome и выберите «Удалить».

Шаг 7. После завершения удаления вы можете запустить недавно загруженный установщик Chrome.

Шаг 8. После повторной загрузки Google Chrome он должен снова начать нормально работать без проблем.

Независимо от того, почему Google Chrome не отвечает на вашем компьютере, описанные выше методы помогут решить проблему на вашем компьютере. После этого ваш любимый браузер начнет работать так, как должен.

2023-11-13T10:32:58

Вопросы читателей