В динамично развивающемся мире беспроводной связи лидирующими стали две технологии, каждая со своим уникальным набором преимуществ и применений. LiFi (Light Fidelity) и WiFi (Wireless Fidelity) нацелены на обеспечение бесперебойного подключения, но делают это разными способами. В этой статье мы рассмотрим ключевые различия между LiFi и WiFi, пролив свет на их сильные стороны, ограничения и потенциальные варианты использования. Читать

Архив автора: admin

Типы DNS-атак и тактика обеспечения безопасности

В постоянно меняющемся ландшафте кибербезопасности атаки на систему доменных имен (DNS) представляют значительную угрозу целостности и доступности онлайн-сервисов. Являясь фундаментальным компонентом инфраструктуры Интернета, DNS играет решающую роль в преобразовании удобных для пользователя доменных имен в машиночитаемые IP-адреса. Однако злоумышленники используют уязвимости в DNS для запуска различных типов атак, ставящих под угрозу безопасность как организаций, так и отдельных лиц. В этой статье рассматриваются типы DNS-атак и исследуются эффективные тактики повышения безопасности, защищающие цифровую экосистему от потенциальных угроз.

Типы DNS-атак

Давайте подробнее рассмотрим каждый тип DNS-атаки:

1. Подмена DNS: Подмена DNS, или отравление кэша DNS, предполагает, что злоумышленники манипулируют ответами DNS для перенаправления пользователей на мошеннические веб-сайты. Это может быть достигнуто путем введения ложных данных в DNS-кэш распознавателя или компрометации авторитетных DNS-серверов. Пользователи могут невольно посещать вредоносные сайты, что приводит к потенциальным фишинговым атакам, краже данных или другим нарушениям безопасности. Внедрение расширений безопасности DNS (DNSSEC) является надежным решением. DNSSEC использует криптографические подписи для проверки подлинности ответов DNS, гарантируя, что пользователи перенаправляются на законные сайты.

2. Отравление кэша DNS: При атаках с отравлением кэша DNS злоумышленники вводят ложную информацию в кэш DNS, в результате чего DNS-сервер выдает неправильные ответы на запросы. Пользователи, полагающиеся на скомпрометированный DNS-сервер, получают неправильные IP-адреса для доменных имен, что создает потенциальные угрозы безопасности. Регулярная очистка и обновление кэшей DNS помогает удалять потенциально зараженные записи. Кроме того, настройка DNS-серверов таким образом, чтобы они принимали ответы только из авторитетных источников, повышает безопасность.

3. DDoS-атаки на DNS: Распределенные атаки типа «Отказ в обслуживании» (DDoS) заваливают DNS-серверы огромным количеством запросов, что делает их неспособными отвечать на законные запросы. Нарушение работы онлайн-сервисов, отказ в доступе законным пользователям и потенциальные финансовые потери для бизнеса. Использование инструментов предотвращения DDoS-атак, таких как брандмауэры и фильтрация трафика, может помочь организациям справиться с DDoS-атаками и смягчить их воздействие. Географическое распределение DNS-серверов также повышает устойчивость.

4. Туннелирование DNS: Туннелирование DNS включает инкапсуляцию трафика, отличного от DNS, в DNS-запросах, создавая скрытый канал связи, который может обходить традиционные меры безопасности. Облегчает несанкционированный вывоз данных, командно-контрольную связь или установление скрытых каналов для вредоносных действий. Мониторинг DNS-трафика на предмет аномалий и внедрение DNS-фильтрации для обнаружения и блокирования попыток туннелирования могут помочь предотвратить несанкционированную передачу данных.

5. Усиление DNS: Злоумышленники используют открытые распознаватели DNS для увеличения объема трафика, направленного на цель при DDoS-атаке. Усиливает воздействие DDoS-атак, потребляя пропускную способность сети и ресурсы. Отключение открытых распознавателей и принудительное ограничение скорости на DNS-серверах может помочь снизить риск атак с усилением.

6. Атаки типа «Человек посередине» (MitM): При MitM-атаках злоумышленники перехватывают связь между двумя сторонами, позволяя им подслушивать или изменять передаваемые данные. Несанкционированный доступ к конфиденциальной информации, потенциальное манипулирование данными и нарушение конфиденциальности общения. Шифрование DNS-трафика с использованием таких протоколов, как DNS через HTTPS (DoH) или DNS через TLS (DoT), повышает уровень безопасности, усложняя для злоумышленников проведение MitM-атак.

7. Атаки по NXDOMAIN: Атаки по NXDOMAIN наводняют цель запросами к несуществующим доменам, потребляя вычислительные ресурсы и пропускную способность. Ухудшение качества обслуживания из-за чрезмерной нагрузки на DNS-серверы, что потенциально приводит к простоям. Внедрение ограничения скорости на DNS-серверах и использование фильтрации трафика могут помочь смягчить воздействие NXDOMAIN-атак.

8. Эксплойты нулевого дня: Эксплойты нулевого дня нацелены на ранее неизвестные уязвимости в программном обеспечении DNS или протоколах, потенциально приводящие к несанкционированному доступу или нарушению работы служб DNS. Подверженность рискам безопасности, утечкам данных или перебоям в обслуживании. Регулярное обновление и исправление программного обеспечения DNS имеет решающее значение для минимизации риска стать жертвой эксплойтов нулевого дня. Кроме того, внедрение систем обнаружения вторжений может помочь выявлять потенциальные угрозы и реагировать на них.

9. Опечатывание: Опечатывание предполагает регистрацию доменных имен с незначительными орфографическими ошибками для обмана пользователей и потенциального распространения вредоносного ПО. Пользователи могут неосознанно посещать вредоносные сайты, рискуя подвергнуться попыткам фишинга или загрузке вредоносного ПО. Внедрение служб мониторинга доменных имен может помочь организациям обнаруживать попытки опечатывания и принимать меры против них. Также важно обучать пользователей распознаванию законных доменов.

10. Подмена любой рассылки: Подмена любой рассылки манипулирует путями маршрутизации для перенаправления трафика с законных DNS-серверов на вредоносные, обеспечивая несанкционированный доступ. Перенаправление законного трафика на вредоносные серверы, потенциально приводящее к компрометации данных или сбою в обслуживании. Мониторинг и проверка протокола пограничного шлюза (BGP) может помочь обнаруживать и предотвращать любые попытки подмены рассылки, обеспечивая целостность инфраструктуры маршрутизации DNS.

Меры против DNS-атак

Внедрение эффективных мер против DNS-атак имеет решающее значение для обеспечения целостности, доступности и безопасности онлайн-сервисов. Вот несколько комплексных мер по снижению рисков, связанных с различными типами DNS-атак.:

- Расширения безопасности DNS (DNSSEC): DNSSEC — это набор расширений для DNS, который добавляет дополнительный уровень безопасности за счет цифровой подписи данных DNS. Предотвращает подмену DNS и обеспечивает подлинность и целостность ответов DNS. Настройте DNS-серверы и домены на использование DNSSEC. Регулярно отслеживайте и обновляйте криптографические ключи.

- Регулярное обслуживание кэша DNS: Регулярная очистка и обновление кэшей DNS помогает удалять потенциально зараженные записи и снижает риск атак с отравлением кэша. Повышает точность ответов DNS и снижает воздействие атак на основе кэша. Настройте DNS-серверы таким образом, чтобы они обновляли свои кэши через регулярные промежутки времени.

- Предотвращение DDoS-атак: Использование инструментов предотвращения DDoS-атак помогает поглощать и смягчать воздействие распределенных атак типа «отказ в обслуживании» на DNS-серверы. Обеспечивает доступность служб DNS даже в ситуациях с интенсивным трафиком. Используйте брандмауэры, фильтрацию трафика и балансировку нагрузки для эффективного распределения DNS-трафика и управления им.

- Фильтрация DNS: Фильтрация DNS включает мониторинг и управление DNS-запросами на основе заданных критериев для блокирования вредоносных доменов или действий. Обнаруживает и блокирует вредоносные доменные имена, предотвращая доступ пользователей к потенциально опасным сайтам. Внедряйте решения для фильтрации DNS, которые анализируют DNS-запросы и блокируют те, которые связаны с известными вредоносными доменами.

- Шифрование DNS-трафика (DoH и DoT): DNS по протоколу HTTPS (DoH) и DNS по протоколу TLS (DoT) шифруют DNS-запросы, добавляя уровень конфиденциальности к DNS-взаимодействию. Предотвращает перехват DNS-трафика и атаки типа «человек посередине». Настройте DNS-серверы и клиентские приложения на использование DoH или DoT для зашифрованной DNS-связи.

- Ограничение скорости: Ограничение скорости ограничивает количество DNS-запросов, которые сервер будет принимать от конкретного клиента в течение указанного периода времени. Смягчает воздействие атак с усилением DNS за счет ограничения скорости входящих запросов. Настройте DNS-серверы таким образом, чтобы они применяли ограничения скорости для входящих запросов.

- Регулярные обновления программного обеспечения и исправления: Регулярное обновление и исправление программного обеспечения DNS помогает устранить уязвимости, снижая риск использования эксплойтами нулевого дня. Обеспечивает применение последних исправлений безопасности, сокращая поверхность атаки. Установите график мониторинга и применения обновлений к программному обеспечению DNS.

- Системы обнаружения вторжений (IDS): IDS отслеживает сетевые или системные действия и предупреждает администраторов о потенциальных угрозах безопасности. Обнаруживает необычные или подозрительные действия, связанные с DNS, включая эксплойты нулевого дня, и оповещает о них. Развертывание и настройка решений IDS для мониторинга DNS-трафика и обнаружения аномалий.

- Мониторинг доменных имен: Службы мониторинга доменных имен активно отслеживают регистрации доменов и сообщают о них, включая возможные попытки опечатывания. Помогает организациям обнаруживать вредоносные домены и принимать меры против них. Подпишитесь на сервисы мониторинга доменов или используйте собственные инструменты для регулярной проверки на наличие вариаций или орфографических ошибок в законных доменах.

- Мониторинг и проверка BGP: Мониторинг и проверка протокола пограничного шлюза (BGP) помогают обнаруживать и предотвращать подмену любой рассылки, обеспечивая целостность путей маршрутизации. Защита от несанкционированного перенаправления DNS-трафика на вредоносные серверы. Регулярно отслеживайте маршруты BGP, проверяйте обновления BGP и внедряйте механизмы безопасности для предотвращения перехвата BGP.

Заключение

Поскольку организации и отдельные лица продолжают полагаться на Интернет в получении различных услуг, понимание DNS-атак и их смягчение имеют первостепенное значение. Применяя комплексный подход, который включает внедрение безопасных DNS-протоколов, регулярное обновление программного обеспечения и использование надежных инструментов мониторинга, мы можем усилить нашу защиту от возникающих угроз. Бдительность, обучение и упреждающие меры безопасности являются ключевыми для защиты инфраструктуры DNS и сохранения надежности онлайн-коммуникаций.

Часто задаваемые вопросы, связанные с типами DNS-атак и тактиками обеспечения безопасности

Вот несколько часто задаваемых вопросов, связанных с типами DNS-атак и тактиками обеспечения безопасности.

1. Что такое DNS и почему он имеет решающее значение для интернет-коммуникации?

DNS, или Система доменных имен, — это система, которая преобразует понятные человеку доменные имена в IP-адреса, облегчая связь между устройствами в Интернете. Это крайне важно для пользователей, поскольку упрощает процесс доступа к веб-сайтам, не требуя запоминания сложных IP-адресов.

2. Как DNSSEC повышает безопасность от DNS-атак?

Расширения безопасности DNS (DNSSEC) добавляют дополнительный уровень безопасности за счет цифровой подписи данных DNS, предотвращая злонамеренное манипулирование ответами DNS. Это помогает обеспечить подлинность и целостность информации DNS.

3. Можно ли предотвратить DDoS-атаки на DNS и как?

DDoS-атаки на DNS можно смягчить путем внедрения инструментов предотвращения DDoS-атак, географического распределения DNS-серверов и использования методов балансировки нагрузки для эффективной обработки скачков трафика.

4. Что такое DNS-туннелирование и как его можно обнаружить и предотвратить?

Туннелирование DNS включает инкапсуляцию трафика, отличного от DNS, в DNS-запросах. Это можно обнаружить и предотвратить, отслеживая DNS-трафик на предмет аномалий и используя DNS-фильтрацию для блокирования попыток туннелирования.

5. Как DNS через HTTPS (DoH) повышает безопасность DNS-связи?

DNS по протоколу HTTPS шифрует DNS-запросы, добавляя уровень конфиденциальности к DNS-взаимодействию. Это помогает предотвратить перехват DNS-трафика и атаки «человек посередине».

6. Какую роль играет усиление DNS в DDoS-атаках и как это можно остановить?

Усиление DNS включает в себя использование открытых распознавателей DNS для увеличения объема DDoS-трафика. Это можно остановить, отключив открытые распознаватели и внедрив ограничение скорости для контроля рисков усиления.

7. Как организации могут защититься от эксплойтов нулевого дня, нацеленных на программное обеспечение DNS?

Организации могут защититься от эксплойтов нулевого дня, регулярно обновляя и исправляя свое программное обеспечение DNS. Кроме того, использование систем обнаружения вторжений и мониторинг подозрительных действий могут помочь обнаруживать потенциальные эксплойты и реагировать на них.

8. Что такое типосквоттинг и как пользователи могут защитить себя от него?

Типосквоттинг предполагает регистрацию доменных имен с небольшими орфографическими ошибками для обмана пользователей. Пользователи могут защитить себя, проявляя бдительность в отношении веб-сайтов, которые они посещают, используя расширения браузера, предупреждающие о возможном опечатывании, и убедившись, что они находятся на законных веб-сайтах, прежде чем вводить конфиденциальную информацию.

9. Как подмена любой рассылки влияет на DNS и какие меры можно предпринять для ее предотвращения?

Подмена любой рассылки включает перенаправление трафика с законных DNS-серверов на вредоносные. Чтобы предотвратить это, развертывание мониторинга и проверки протокола пограничного шлюза (BGP) может помочь обнаруживать и предотвращать попытки подмены любой рассылки.

10. Каковы наилучшие методы защиты своей инфраструктуры DNS для организаций?

Наилучшие методы защиты инфраструктуры DNS включают внедрение DNSSEC, использование зашифрованных DNS-протоколов (DoH или DoT), регулярное обновление и исправление программного обеспечения DNS, мониторинг подозрительных действий и информирование пользователей о потенциальных угрозах и попытках фишинга.

Типы брандмауэров и возможные атаки

В эпоху, когда доминируют цифровые подключения, защита конфиденциальной информации приобрела первостепенное значение. Поскольку предприятия и частные лица в значительной степени зависят от цифрового ландшафта, необходимость в надежных мерах кибербезопасности как никогда актуальна. Брандмауэры, стойкие защитники цифрового мира, являются первой линией защиты от несанкционированного доступа и киберугроз. В этом всеобъемлющем руководстве мы подробно рассмотрим различные типы брандмауэров, исследуя их функциональные возможности и эффективность в предотвращении потенциальных атак. Присоединяйтесь к нам в путешествии по цифровым бастионам, пока мы разбираемся в тонкостях брандмауэрной защиты и исследуем скрытые угрозы, которые требуют нашего внимания.

Что такое брандмауэр?

Брандмауэр — это система сетевой безопасности или программное обеспечение, которое действует как барьер между надежной внутренней сетью и ненадежными внешними сетями, такими как Интернет. Его основная функция заключается в мониторинге, фильтрации и контроле входящего и исходящего сетевого трафика на основе заранее определенных правил безопасности. Назначение брандмауэра — создать линию защиты от несанкционированного доступа, кибератак и распространения вредоносного программного обеспечения.

Брандмауэры работают путем проверки пакетов данных, проходящих через сеть, и принятия решений о том, разрешать их или блокировать, на основе набора предопределенных правил. Эти правила обычно включают такие критерии, как IP-адреса источника и назначения, номера портов и тип используемых сетевых протоколов. Обеспечивая соблюдение этих правил, брандмауэры помогают предотвращать несанкционированный доступ к конфиденциальным данным, защищают от киберугроз и поддерживают целостность и конфиденциальность сети.

В сложном мире цифровых технологий роль брандмауэров в защите сетей от киберугроз трудно переоценить. Брандмауэры выполняют роль стражей, неустанно отслеживая и регулируя трафик данных для обеспечения неприкосновенности конфиденциальной информации. В этой статье рассматриваются различные типы брандмауэров, раскрываются их уникальные характеристики и функциональные возможности, а также проливается свет на неустанные угрозы, которые атакуют эти цифровые бастионы. Присоединяйтесь к нам в понимании динамического взаимодействия между типами брандмауэров и потенциальными кибератаками, которые они стремятся отразить.

Типы брандмауэров:

Вот типы брандмауэров.

1. Брандмауэры с фильтрацией пакетов:

- Функциональность: Проверяет пакеты данных и принимает решения на основе заранее определенных правил.

- Возможные атаки: подмена IP-адресов, сканирование портов и обработка пакетов для обхода фильтров, основанных на правилах.

2. Брандмауэры для проверки состояния:

- Функциональность: Отслеживает состояние активных подключений, принимая решения на основе контекста.

- Возможные атаки: Атаки на основе подключения, использующие слабые места с отслеживанием состояния, такие как потоки SYN / ACK.

3. Брандмауэры прокси:

- Функциональность: Действует как посредник между пользователями и Интернетом, пересылая запросы от имени пользователей.

- Возможные атаки: Атаки на основе прокси, такие как манипулирование протоколом или использование уязвимостей в прокси-серверах.

4. Брандмауэры прикладного уровня (брандмауэры следующего поколения):

- Функциональность: Сочетает в себе традиционные функции брандмауэра с расширенными возможностями, такими как глубокая проверка пакетов и предотвращение вторжений.

- Возможные атаки: Атаки прикладного уровня, в том числе нацеленные на конкретные уязвимости программного обеспечения.

5. Шлюзы сетевого уровня:

- Функциональность: Работает на сеансовом уровне модели OSI, отслеживая подтверждения TCP.

- Возможные атаки: Перехват сеанса или манипулирование квитами TCP для получения несанкционированного доступа.

Что такое кибератаки?

Кибератака относится к любой преднамеренной и злонамеренной попытке использовать, скомпрометировать или повредить компьютерные системы, сети или цифровые устройства. Эти атаки осуществляются отдельными лицами, группами или даже национальными государствами с целью получения несанкционированного доступа, кражи конфиденциальной информации, нарушения работы или причинения других форм вреда целевым объектам. Кибератаки используют уязвимости в компьютерных системах или используют в своих интересах поведение людей для достижения своих целей.

Возможные кибератаки

Существуют различные типы кибератак, каждая со своими методами и целями. Некоторые распространенные типы включают:

1. Вредоносные программы и вирусные атаки:

- Метод: Использует уязвимости для внедрения вредоносного программного обеспечения.

- Противодействие: Брандмауэры блокируют известные сигнатуры вредоносных программ и обеспечивают начальную защиту от зараженных загрузок.

2. DDoS (распределенный отказ в обслуживании) Атаки:

- Метод: Перегружает сеть или сервер трафиком, делая его недоступным.

- Противодействие: Брандмауэры используют ограничение скорости и фильтрацию трафика для смягчения последствий DDoS-атак.

3. Попытки фишинга:

- Метод: Обманная тактика, позволяющая обманом заставить пользователей раскрыть конфиденциальную информацию.

- Противодействие: Брандмауэры могут блокировать доступ к известным фишинговым сайтам и обнаруживать вредоносные вложения электронной почты.

4. Несанкционированный доступ:

- Метод: Попытки несанкционированного проникновения в сеть.

- Противодействие: Брандмауэры обеспечивают соблюдение политик контроля доступа, блокируя подозрительные IP-адреса и попытки несанкционированного доступа.

5. SQL-инъекция:

- Метод: Использует уязвимости в веб-приложениях путем внедрения вредоносного SQL-кода.

- Противодействие: Брандмауэры с возможностями глубокой проверки пакетов могут обнаруживать и блокировать попытки внедрения SQL.

6. Межсайтовый скриптинг (XSS):

- Метод: Внедряет вредоносные скрипты на веб-страницы, просматриваемые другими пользователями.

- Противодействие: Брандмауэры с функциями брандмауэра веб-приложений (WAF) могут обнаруживать и блокировать XSS-атаки.

7. Эксплойты нулевого дня:

- Метод: Нацелен на уязвимости, неизвестные поставщику программного обеспечения.

- Противодействие: Регулярные обновления брандмауэра, системы предотвращения вторжений и анализ угроз помогают снизить риски, связанные с эксплойтами нулевого дня.

Заключение

Когда мы завершаем наше исследование брандмауэров и потенциальных киберугроз, становится очевидным, что цифровой ландшафт постоянно развивается. Разнообразие доступных сегодня брандмауэров отражает разнообразные потребности пользователей, предлагая индивидуальные решения для борьбы с целым рядом киберугроз. Однако бдительность остается ключевым фактором. Кибератаки упорны и изобретательны, постоянно находя новые способы взлома систем защиты. Как частные лица, так и организации обязаны оставаться в курсе событий, обновлять свои стратегии кибербезопасности и укреплять свои цифровые бастионы, чтобы обеспечить безопасное и устойчивое цифровое будущее.

Часто задаваемые вопросы (FAQs) Связанные с типами брандмауэров и возможными атаками

Вот несколько часто задаваемых вопросов, связанных с типами брандмауэров и возможными атаками.

1. Что такое брандмауэр и почему он так важен в современную цифровую эпоху?

Брандмауэр — это система сетевой безопасности, которая отслеживает и контролирует входящий и исходящий сетевой трафик на основе заранее определенных правил безопасности. Он действует как барьер между надежной внутренней сетью и ненадежными внешними сетями, защищая от несанкционированного доступа и киберугроз.

2. Каковы различные типы брандмауэров и чем они отличаются?

Существует несколько типов брандмауэров, включая брандмауэры с фильтрацией пакетов, брандмауэры с отслеживанием состояния, брандмауэры прокси-серверов и брандмауэры следующего поколения. Каждый тип использует различные методологии для мониторинга сетевого трафика и управления им в соответствии с конкретными потребностями безопасности.

3. Как работает брандмауэр с фильтрацией пакетов?

Брандмауэры с фильтрацией пакетов проверяют пакеты данных и принимают решения разрешить или заблокировать их на основе заранее определенных правил. Эти правила учитывают такие факторы, как IP-адреса источника и назначения, номера портов и типы протоколов.

4. Что отличает брандмауэры с отслеживанием состояния от других типов?

Брандмауэры с отслеживанием состояния отслеживают состояние активных подключений и принимают решения на основе контекста трафика. Этот подход повышает безопасность, разрешая или блокируя пакеты на основе текущего состояния соединения.

5. Какую роль играют брандмауэры прокси-серверов в повышении безопасности?

Брандмауэры-прокси действуют как посредники между пользователями и Интернетом. Они получают и пересылают запросы пользователей в Интернет, эффективно скрывая IP-адрес пользователя и повышая безопасность за счет фильтрации и проверки трафика.

6. Чем брандмауэры нового поколения отличаются от традиционных брандмауэров?

Брандмауэры следующего поколения сочетают традиционные функции брандмауэра с расширенными функциями, такими как предотвращение вторжений, осведомленность о приложениях и глубокая проверка пакетов. Они обеспечивают более комплексный подход к сетевой безопасности перед лицом развивающихся киберугроз.

7. От каких распространенных типов кибератак защищают брандмауэры?

Брандмауэры защищают от целого ряда кибератак, включая вредоносные и вирусные атаки, DDoS-атаки (распределенный отказ в обслуживании), попытки фишинга и несанкционированного доступа к конфиденциальным данным.

8. Могут ли брандмауэры предотвращать все типы киберугроз?

Хотя брандмауэры эффективны в предотвращении многих киберугроз, они не являются надежными. Кибератаки постоянны, и новые угрозы появляются регулярно. Крайне важно дополнять защиту брандмауэром другими мерами кибербезопасности для создания надежной стратегии защиты.

9. Как часто следует обновлять конфигурации брандмауэра?

Конфигурации брандмауэра следует регулярно обновлять, чтобы адаптироваться к возникающим киберугрозам. Регулярные обновления гарантируют, что брандмауэр остается эффективным в обнаружении и блокировании новейших векторов атак.

10. Какие шаги могут предпринять отдельные лица и организации для повышения безопасности брандмауэра?

Для повышения безопасности брандмауэра отдельные лица и организации должны регулярно обновлять конфигурации брандмауэра, проводить аудиты безопасности, обучать пользователей передовым методам кибербезопасности и внедрять дополнительные меры безопасности, такие как системы обнаружения и предотвращения вторжений.

Dolby Vision против HDR10: революция цифрового потокового вещания

Dolby Vision против HDR10: какая технология обеспечивает лучшее качество просмотра? Сравните функции и выберите лучшее для домашних развлечений. Стриминговые платформы радикально изменили домашние и мобильные развлечения. Необходимость идти в кинотеатр, чтобы посмотреть фильм или дождаться выхода в эфир любимого сериала, теперь осталась в прошлом. В современных потоковых приложениях, таких как Netflix, Prime Video, Hulu, HBO Max и т. д., часто встречаются ярлыки «HDR» (расширенный динамический диапазон) и «Dolby Vision», вызывающие любопытство и вопросы о том, что они собой представляют и как работают. . HDR10 и Dolby Vision — это видеоформаты, которые выводят качество просмотра на новый уровень. Однако некоторым пользователям по-прежнему сложно понять эти термины на своих потоковых устройствах. Итак, вот подробное объяснение различий между HDR10 и Dolby Vision.

Dolby Vision против HDR10

Во все более взаимосвязанном мире цифрового потокового вещания два технологических гиганта пытаются доминировать на сцене: Dolby Vision и HDR10. Это соперничество, которое касается не только пикселей и цветовых палитр, но воплощает настоящую революцию в том, как мы живем и воспринимаем мультимедийный контент.

С одной стороны, Dolby Vision обещает необыкновенно захватывающий опыт просмотра благодаря своей способности обеспечивать более глубокие цвета, более сильные контрасты и яркость, которая бросает вызов ограничениям воображения. С другой стороны, HDR10, доступный герой высокой четкости, который предлагает значительное улучшение качества изображения для широкой аудитории, гарантируя, что скачок в качестве будет доступен каждому. Это не просто технологическая битва, но и борьба за определение будущего цифровых развлечений.

С каждым новым сериалом, использующим одну из этих технологий, с каждым выпущенным фильмом, использующим их потенциал, потребители катапультируются в эпоху, когда качество изображения больше не является простой деталью, а является фундаментальным компонентом впечатления от просмотра. В этом динамичном контексте Dolby Vision и HDR10 — непростые форматы; они являются порталами в мир, где каждая сцена жива, каждая деталь четка, а каждый цвет сияет жизненной силой, которую невозможно было вообразить всего несколько лет назад. Вопрос уже не в том, «видеть или не видеть?», а в том, «как выбрать видеть?». И в этом выборе заключается настоящая революция цифрового потокового вещания.

Что такое HDR

HDR, или расширенный динамический диапазон, представляет собой фундаментальный поворотный момент в современном телевизионном мире и присутствует почти во всех телевизорах 4K. Чтобы полностью оценить его потенциал, важно понять, что это такое и как оно улучшает впечатления от просмотра. Каждый телевизор имеет свой собственный динамический диапазон, то есть разницу между самыми яркими и самыми темными частями отображаемого изображения.

Этот диапазон сопоставим с контрастностью дисплея вашего телевизора. Однако старые телевизоры из-за ограничений полосы пропускания не могут обеспечить оптимальные уровни контрастности. HDR вмешивается именно для улучшения этих уровней контрастности, обеспечивая более глубокий черный и более яркий белый. Возьмем, к примеру, OLED-телевизор с HDR: здесь качество изображения значительно улучшается: более высокий уровень контрастности, большая резкость, более четкие детали в темных областях или тенях и в целом более яркое изображение.

Более того, совсем не обязательно иметь телевизор 4K, чтобы воспользоваться преимуществами HDR. Даже телевизор Full HD с HDR, особенно с экраном менее 50 дюймов, может обеспечить улучшенную контрастность и цветовую гамму. При просмотре фильмов со многими сценами, действие которых происходит в темноте или на закате, HDR повышает уровень яркости, чтобы ни одна деталь не была потеряна.

Современные телевизоры OLED (органические светоизлучающие диоды) обеспечивают более высокий уровень контрастности и более эффективно контролируют яркость каждого отдельного пикселя на экране, чем ЖК-телевизоры. Видеоформат HDR в основном делится на два формата, доступных для телевизоров: HDR10 и Dolby Vision.

Технология HDR10 в деталях

В панораме высокого разрешения HDR10 представляет собой значительный шаг вперед. Представленный в августе 2015 года, этот формат поддерживается UHD Alliance — консорциумом производителей бытовой электроники, кино- и телестудий, потоковых платформ и технологических компаний.

Этот альянс установил необходимые минимальные критерии для телевизоров, которые могут быть квалифицированы для отображения контента в формате HDR10. Начиная с 2016 года каждый продукт, утверждающий поддержку HDR10, должен пройти сертификацию UHD Alliance. Число 10 в HDR10 не случайно: оно указывает на поддержку 10-битной глубины цвета, что соответствует примерно 1024 оттенкам каждого из основных цветов — красного, зеленого и синего.

Телевизоры с поддержкой HDR10 используют статические метаданные при проецировании изображений. Это означает, что значения яркости и цвета остаются постоянными для каждого кадра, от начала и до конца просмотра. Существенным преимуществом этого формата является то, что он не требует оплаты лицензий, что подталкивает многих производителей телевизоров включать его в число функций своей продукции. Однако одним из ограничений HDR10 является его несовместимость с форматом SDR (стандартный динамический диапазон), особенность, которую следует учитывать при покупке нового телевизора.

Таким образом, выбор телевизора с технологией HDR10 обеспечивает чрезвычайно широкий и детальный цветовой диапазон, обогащая визуальное восприятие беспрецедентной реалистичностью и глубиной. Это делает эту технологию особенно подходящей для любителей кино и игр, которые стремятся к полному погружению в свои развлечения.

Dolby Vision: визуальные инновации

Dolby Vision — это передовая технология, представленная в 2014 году компанией Dolby Labs, Inc., которая произвела революцию в том, как мы смотрим телевизионный контент. В отличие от своего конкурента HDR10, Dolby Vision выделяется использованием динамических метаданных. Это означает, что для каждого кадра отображаемого контента система оптимально настраивает контрастность, яркость и цвета. Подобно режиссеру, который заботится о каждой детали сцены, Dolby Vision обеспечивает точное и захватывающее изображение, адаптируясь к изменениям яркости и темноты.

Dolby тесно сотрудничает с производителями телевизоров, чтобы установить точные значения яркости и цвета, обеспечивая тем самым наилучшие впечатления от просмотра. Однако способность телевизора наиболее аутентично воспроизводить контент Dolby Vision имеет решающее значение. Кроме того, чтобы в полной мере воспользоваться этой технологией, требуется качественное подключение к Интернету, способное поддерживать требования к пропускной способности, необходимые для потоковой передачи контента Dolby Vision.

HDR10+: альтернативный выбор

HDR10+, популяризированный такими производителями, как Samsung, — это еще один формат с расширенным динамическим диапазоном, который, как и Dolby Vision, поддерживает динамические метаданные. Однако он отличается более высоким уровнем яркости, чем стандартный HDR. Еще одним преимуществом HDR10+ является его обратная совместимость, позволяющая просматривать контент в старых форматах HDR на новых телевизорах.

Такие устройства, как Apple TV 4K третьего поколения, поддерживают HDR10+ для телевизоров Samsung, которые не поддерживают формат Dolby Vision. Успешные телесериалы, такие как «Мальчики» и «Кольца власти» на Amazon Prime Video, являются примерами контента, поддерживающего потоковую передачу в формате HDR10+. Важно отметить, что в случае дисков UltraHD BluRay с Dolby Vision, если ваш телевизор поддерживает только HDR10+, контент будет воспроизводиться в HDR10. Что такое HDR на камере iPhone?

Лучший выбор: зависит от ваших потребностей

Решение о том, какая технология лучше, зависит от бюджета, доступного для покупки нового телевизора. Хотя HDR-контент доступен практически во всех потоковых сервисах, как в HDR10, так и в Dolby Vision, HDR10+ в основном доступен на Apple TV+, Amazon Prime Video и новых дисках Blu-ray. Для получения высококачественных впечатлений от просмотра мы рекомендуем OLED-телевизор от LG или Sony с подключением к Интернету со скоростью 100 Мбит/с, что идеально подходит для потоковой передачи контента более высокого качества. Запись экрана ПК со звуком: быстрое и простое руководство

Черная пятница для бизнеса: возможности и риски

Черная пятница — это ежегодная распродажа, которая проходит в четвертую пятницу ноября. Она берет свое начало в США, но в последние годы стала популярной и в других странах, в том числе в России.

Для бизнеса Черная пятница — это возможность увеличить продажи, привлечь новых клиентов и повысить узнаваемость бренда. Почитайте статью, как подготовиться к Черной пятнице для бизнеса: https://marketolog.mts.ru/blog/kak-podgotovitsya-k-chyornoi-pyatnitse-gaid-dlya-biznesa. Однако, чтобы извлечь максимальную выгоду из этого события, необходимо тщательно подготовиться.

Возможности Черной пятницы для бизнеса

Увеличение продаж

Черная пятница — это один из самых прибыльных периодов для бизнеса. В этот день покупатели готовы тратить больше денег, чем обычно. Поэтому, если вы правильно спланируете свою маркетинговую кампанию, вы сможете значительно увеличить продажи.

В России в 2022 году продажи в Черную пятницу также выросли на 11%, достигнув 1,5 миллиарда долларов.

Привлечение новых клиентов

Черная пятница — это отличный способ привлечь новых клиентов. Предложение привлекательных скидков может привлечь внимание потенциальных покупателей, которые еще не знакомы с вашим брендом.

В России в 2022 году в Черную пятницу было привлечено около 10 миллионов новых клиентов.

Повышение узнаваемости бренда

Черная пятница — это возможность повысить узнаваемость бренда. Участие в этом событии может помочь вам привлечь внимание широкой аудитории и создать положительный имидж компании.

В России в 2022 году в Черную пятницу было зафиксировано более 1 миллиарда упоминаний в социальных сетях.

Риски Черной пятницы для бизнеса

Конкуренция

В Черную пятницу на рынке наблюдается высокая конкуренция. Чтобы привлечь внимание покупателей, вам необходимо предложить им действительно привлекательные скидки.

Если вы не будете осторожны, Черная пятница может привести к снижению прибыли. Это может произойти, если вы предложите слишком большие скидки или не сможете обеспечить высокий уровень обслуживания клиентов.

Например, в 2022 году в США некоторые магазины предлагали скидки до 90%. Это привело к тому, что некоторые магазины потеряли деньги, поскольку они не смогли компенсировать снижение цен за счет увеличения продаж.

Снижение прибыли

Если вы не будете осторожны, Черная пятница может привести к снижению прибыли. Это может произойти, если вы предложите слишком большие скидки или не сможете обеспечить высокий уровень обслуживания клиентов.

Например, в 2022 году в США некоторые магазины предлагали скидки до 90%. Это привело к тому, что некоторые магазины потеряли деньги, поскольку они не смогли компенсировать снижение цен за счет увеличения продаж.

Непредвиденные расходы

Черная пятница может привести к непредвиденным расходам. Например, вам может потребоваться увеличить штат сотрудников, чтобы справиться с большим потоком покупателей.

Например, в 2022 году в США некоторые магазины были вынуждены нанять дополнительных сотрудников, чтобы справиться с большим потоком покупателей. Это привело к дополнительным расходам на заработную плату и другие расходы.

Как подготовиться к Черной пятнице

Чтобы извлечь максимальную выгоду из Черной пятницы, необходимо тщательно подготовиться. Вот несколько советов:

Определите цели. Прежде всего, вам необходимо определить цели, которые вы хотите достичь в Черную пятницу. Это поможет вам разработать эффективную маркетинговую кампанию.

Например, вы можете поставить перед собой следующие цели:

- Увеличить продажи на 10%

- Привлечь 1000 новых клиентов

- Повысить узнаваемость бренда на 5%

Проанализируйте рынок. Изучите, что делают ваши конкуренты в Черную пятницу. Это поможет вам составить конкурентную стратегию.

Например, вы можете изучить следующие факторы:

- Какие скидки предлагают ваши конкуренты?

- Какие товары и услуги они предлагают в распродаже?

- Как они продвигают свою акцию?

Подготовьте предложение. Ваше предложение должно быть привлекательным для покупателей. Скидки должны быть значительными, но не слишком большими, чтобы не привести к снижению прибыли.

При разработке предложения учитывайте следующие факторы:

- Тип ваших товаров или услуг

- Ваша целевая аудитория

- Конкуренция

Продвигайте свое предложение. Расскажите о своей акции своим потенциальным клиентам. Используйте различные каналы продвижения, такие как социальные сети, электронная почта, наружная реклама и т. д.

При разработке маркетинговой кампании учитывайте следующие факторы:

- Ваши цели

- Ваша целевая аудитория

- Ваш бюджет

Обеспечьте высокий уровень обслуживания клиентов. В Черную пятницу количество покупателей увеличивается, поэтому важно обеспечить высокий уровень обслуживания клиентов. Это поможет вам создать положительный имидж компании и повысить удовлетворенность клиентов.

Дополнительные советы

Вот несколько дополнительных советов, которые помогут вам извлечь максимальную выгоду из Черной пятницы:

- Предлагайте эксклюзивные скидки. Это поможет вам привлечь внимание покупателей и выделиться среди конкурентов.

- Используйте данные о своих клиентах. Анализируйте данные о своих клиентах, чтобы разработать более персонализированное предложение.

- Будьте готовы к неожиданностям. Черная пятница — это непредсказуемый период, поэтому будьте готовы к тому, что что-то может пойти не так.

Заключение

Черная пятница — это отличный шанс для бизнеса увеличить продажи, привлечь новых клиентов и повысить узнаваемость бренда. Однако, чтобы извлечь максимальную выгоду из этого события, необходимо тщательно подготовиться и учесть все возможные риски.

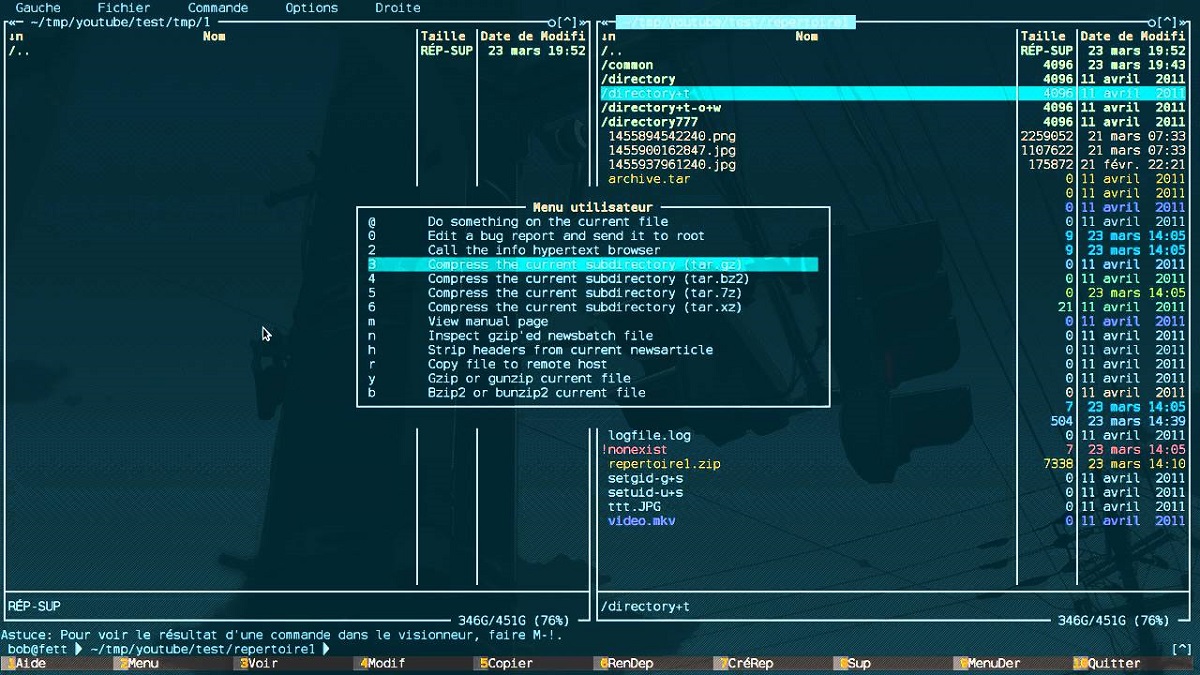

Midnight Commander 4.8.31 уже выпущен и это его новости

GNU Midnight Commander является частью проекта GNU и распространяется под лицензией GNU General Public License.

Объявлено о запуске новая версия Midnight Commander 4.8.31, который представлен как исправленная версия, в которой в основном упоминается, что mc.ext.ini был обновлен для работы с новыми версиями glib.

Для тех, кто не знает Полуночный командир ты должен знать, что это файловый менеджер для Unix-подобных систем и это клон Norton Commander который работает в текстовом режиме. Главный экран состоит из двух панелей, на которых отображается файловая система. Он используется аналогично другим приложениям, которые запускаются в оболочке Unix или командном интерфейсе.