Пошаговый процесс базовой настройки устройств MikroTik с нуля

В этом документе описывается пошаговый процесс настройки устройства с нуля. Поэтому рекомендуется сбросить все настройки RouterOS по умолчанию при начале настройки.

Подключение к маршрутизатору

Существует два типа маршрутизаторов:

- Маршрутизаторы с конфигурацией по умолчанию.

- Маршрутизаторы без конфигурации по умолчанию. В случаях, когда нет определенной конфигурации, IP-адрес 192.168.88.1/24 назначается ether1, combo1, sfp1 или MGMT/BOOT .

Для получения дополнительных сведений о текущей конфигурации по умолчанию обратитесь к документу Quick Guide, прилагаемому к вашему устройству. В этом документе описываются порты, которые следует изначально использовать для подключения, а также инструкции по настройке устройства.

При первом подключении к маршрутизатору с именем пользователя по умолчанию admin и без пароля ( или, для некоторых моделей, проверьте пароли пользователя и беспроводной сети на наклейке ). После первой загрузки появится уведомление, предлагающее вам выбор : удалить конфигурацию по умолчанию (даже если в конфигурации по умолчанию указан только IP-адрес), что приведет к перезагрузке без применения конфигурации, или «Show Script» и сохранить текущую конфигурацию по умолчанию, применив ее соответствующим образом. Поскольку в этой статье предполагается, что на маршрутизаторе нет конфигурации, вам следует удалить ее, нажав «r» на клавиатуре при появлении соответствующего запроса или нажав кнопку «Remove Configuration» в WinBox.

Маршрутизатор без конфигурации по умолчанию

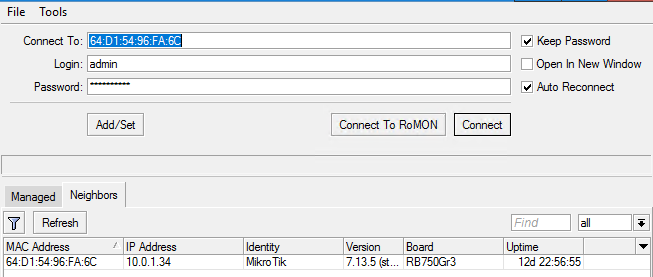

Если маршрутизатор не имеет конфигурации по умолчанию, подключите кабель ISP к порту ether1 маршрутизатора и подключите свой ПК к любому порту, кроме ether1 . Затем запустите WinBox и найдите свой маршрутизатор с помощью функции обнаружения устройств «neighbors«.

Если маршрутизатор отображается в списке, выберите его MAC-адрес и нажмите «Connect«.

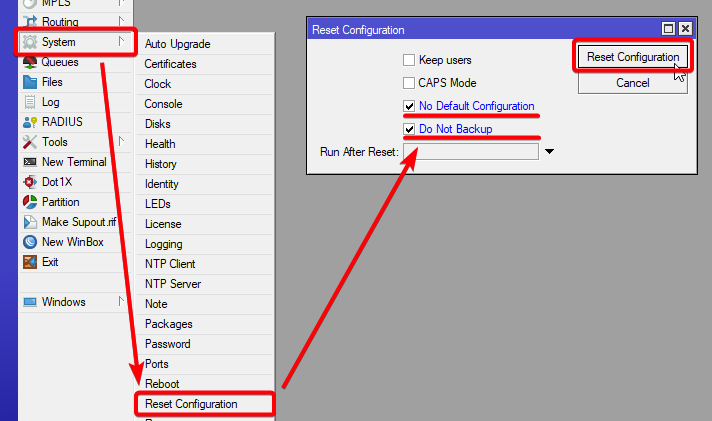

Самый простой способ убедиться в сбросе конфигурации маршрутизатора — запустить команду CLI

/system reset-configuration no-defaults=yes skip-backup=yes

Или из WinBox:

Настройка IP-доступа

Поскольку MAC-подключение иногда может быть ненадежным, первым шагом станет настройка маршрутизатора для IP-подключения:

- Создайте интерфейс моста и назначьте порты моста;

- Назначьте IP-адрес интерфейсу моста ;

- Настройте DHCP-сервер.

Настройка моста и назначение IP-адреса :

/interface bridge add name=bridge1

/interface bridge port add interface=ether2 bridge=bridge1

/ip address add address=192.168.88.1/24 interface=bridge1

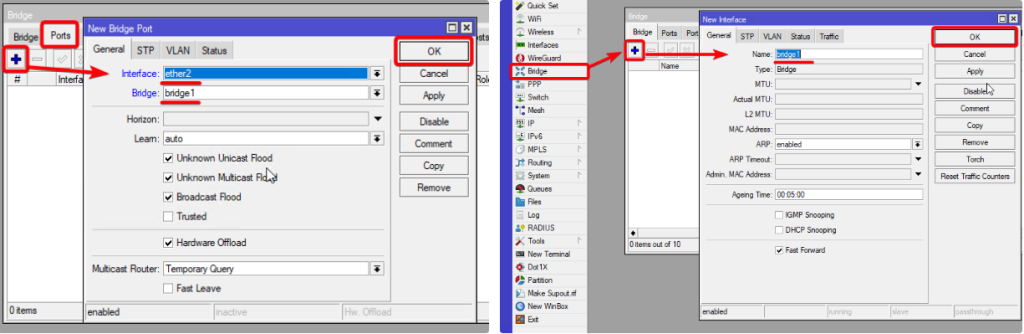

Если вы предпочитаете WinBox/WebFig в качестве инструментов настройки:

- Откройте окно Bridge , выберите вкладку Bridge ;

- Нажмите кнопку + , чтобы открыть новое диалоговое окно. Вы можете ввести пользовательское имя моста или сохранить имя по умолчанию bridge1 , затем нажмите OK , чтобы продолжить ;

- Перейдите на вкладку «Ports» и нажмите кнопку «+» , чтобы открыть еще одно диалоговое окно ;

- Выберите интерфейс ether2 и мост bridge1 из раскрывающихся списков и нажмите кнопку ОК, чтобы применить настройки;

- Вы можете закрыть диалоговое окно моста.

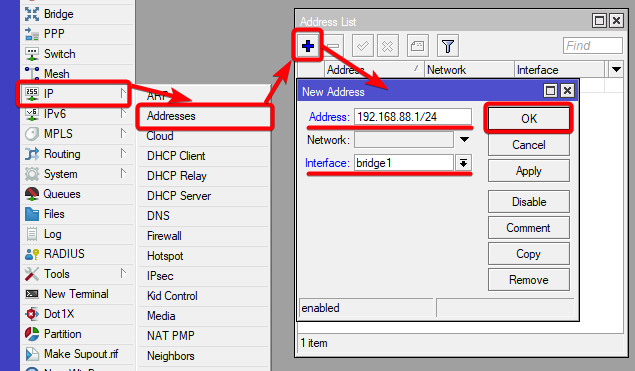

- Откройте меню IP и перейдите в диалоговое окно «Addresses» ;

- Нажмите кнопку + , чтобы открыть новое диалоговое окно ;

- Введите IP-адрес 192.168.88.1/24, выберите интерфейс bridge1 из выпадающего списка;

- Нажмите «ОК» , чтобы подтвердить настройки.

Далее приступаем к настройке DHCP-сервера. Чтобы упростить и ускорить этот процесс, выполним команду настройки .

[admin@MikroTik] > ip dhcp-server/ setup [enter]Select interface to run DHCP server on dhcp server interface: bridge1 [enter]Select network for DHCP addressesdhcp address space: 192.168.88.0/24 [enter]Select gateway for given networkgateway for dhcp network: 192.168.88.1 [enter]Select pool of ip addresses given out by DHCP serveraddresses to give out: 192.168.88.2-192.168.88.254 [enter]Select DNS serversdns servers: 192.168.88.1 [enter] Select lease timelease time: 1800 [enter]Обратите внимание, что большинство параметров конфигурации определяются автоматически, и вам просто нужно нажать клавишу Enter.

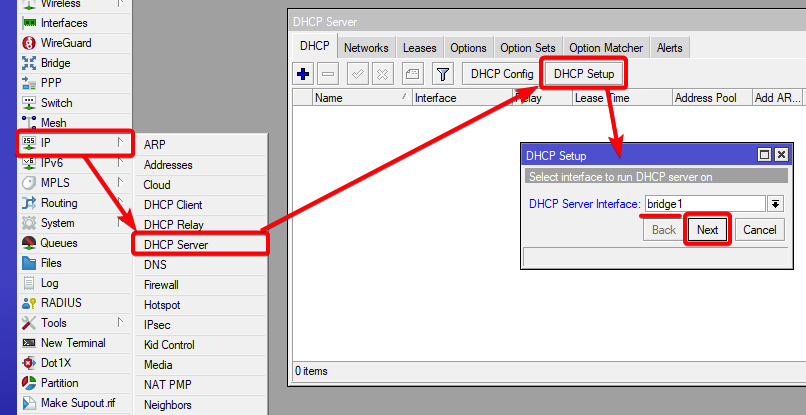

Инструмент настройки также доступен в WinBox/WebFig :

- Перейдите в окно IP -> DHCP Server , убедившись, что выбрана вкладка DHCP ;

- Нажмите кнопку «DHCP Setup» , чтобы открыть новое диалоговое окно;

- Выберите bridge1 в качестве интерфейса DHCP-сервера и нажмите «Далее» ;

- Следуйте указаниям мастера для завершения настройки.

После этих шагов подключенный ПК должен получить динамический IP-адрес. Затем вы можете закрыть Winbox и повторно подключиться к маршрутизатору, используя IP-адрес (192.168.88.1).

Настройка подключения к Интернету

Чтобы включить доступ к Интернету для маршрутизатора, вам необходимо настроить один из следующих распространенных типов подключений к Интернету:

- Динамический публичный IP-адрес.

- Статический публичный IP-адрес.

- PPPoE-соединение.

Динамический публичный IP

Динамическая конфигурация адреса — самый простой вариант. Просто настройте DHCP-клиент на публичном интерфейсе. DHCP-клиент получит информацию от вашего интернет-провайдера (ISP), такую как IP-адрес, DNS-серверы, NTP-серверы и маршрут по умолчанию, что делает процесс настройки простым для вас.

/ip dhcp-client add disabled=no interface=ether1

После добавления DHCP клиента Вы должны увидеть назначенный адрес и статус.

[admin@MikroTik] > ip dhcp-client print

Columns: INTERFACE, USE-PEER-DNS, ADD-DEFAULT-ROUTE, STATUS, ADDRESS

# INTERFACE USE-PEER-DNS ADD-DEFAULT-ROUTE STATUS ADDRESS

0 ether1 yes yes bound 1.2.3.100/24

Статический публичный IP

При настройке статического адреса ваш интернет-провайдер предоставляет определенные параметры, такие как:

- IP-адрес: 1.2.3.100/24

- Шлюз: 1.2.3.1

- DNS-сервер: 8.8.8.8

Это три основных параметра, которые необходимы для работы интернет-соединения.

Чтобы настроить это в RouterOS, мы вручную добавим IP-адрес, добавим маршрут по умолчанию с указанным шлюзом и настроим DNS-сервер.

/ip address add address=1.2.3.100/24 interface=ether1

/ip route add gateway=1.2.3.1

/ip dns set servers=8.8.8.8

PPPoE-соединение

PPPoE-подключение также дает вам динамический IP-адрес и позволяет динамически настраивать DNS и шлюз по умолчанию. Обычно поставщик услуг (ISP) предоставляет вам имя пользователя и пароль для подключения

/interface pppoe-client

add disabled=no interface=ether1 user=me password=123 \

add-default-route=yes use-peer-dns=yes

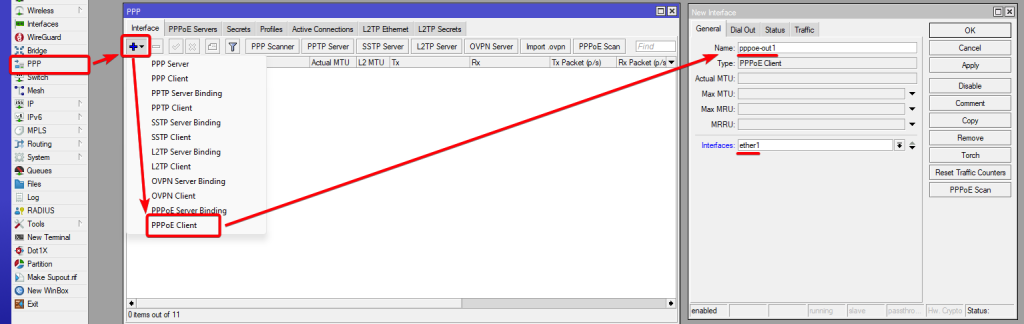

Действия Winbox/WebFig:

- В окне PPP выберите вкладку Interfacesи нажмите кнопку «+»;

- Выберите PPPoE Client из выпадающего списка;

- Задайте имя и выберите ether1 в качестве интерфейса;

- Перейдите на вкладку «Dial Out» , настройте имя пользователя, пароль и другие параметры;

- Нажмите ОК, чтобы сохранить настройки.

Интерфейс WAN теперь называется pppoe-out1 , а не ether1

Проверка подключения

После завершения настройки вы сможете получить доступ к Интернету с маршрутизатора. Чтобы проверить IP-подключение, попробуйте выполнить ping известного IP-адреса, например, DNS-сервера Google.

[admin@MikroTik] > /ping 8.8.8.8

SEQ HOST SIZE TTL TIME STATUS

0 8.8.8.8 56 55 14ms399us

1 8.8.8.8 56 55 18ms534us

2 8.8.8.8 56 55 14ms384us

Проверить DNS-запрос

[admin@MikroTik] > /ping google.com

SEQ HOST SIZE TTL TIME STATUS

0 142.250.74.14 56 55 14ms475us

1 142.250.74.14 56 55 14ms308us

2 142.250.74.14 56 55 14ms238us

Если все настройки настроены правильно, оба пинга должны быть успешными.

Если произошел сбой, обратитесь за помощью к разделу «Устранение неполадок» .

Защита маршрутизатора

Поскольку маршрутизатор теперь доступен по всему миру, важно защитить его от потенциальных злоумышленников и простых атак.

Доступ по паролю пользователя

Для маршрутизаторов MikroTik важно настроить пароли. Мы рекомендуем использовать генератор паролей для создания надежных паролей, которые соответствуют следующим критериям:

- Длина не менее 12 символов;

- Состоять из цифр, символов, заглавных и строчных букв;

- Избегайте использования словарных слов или их комбинаций.

/user set 0 password="!={Ba3N!40TуX+GvKBzjTLIUcx/,"

Другой способ установить пароль для текущего пользователя:

/password

Рекомендуется использовать дополнительный метод или интерфейс Winbox для обновления пароля вашего маршрутизатора в качестве дополнительной меры защиты от несанкционированного доступа.

[admin@MikroTik] > /password

old-password: ********

new-password: ****************************

confirm-new-password: ****************************

Убедитесь, что вы помните пароль ! Если вы его забыли, восстановить его невозможно. Вам придется сбросить конфигурацию или переустановить систему маршрутизатора !

Вы также можете добавить дополнительных пользователей с полным или ограниченным доступом к маршрутизатору в меню /user .

Лучше всего создать нового пользователя с надежным паролем и отключить или удалить администратора по умолчанию .

/user add name=myname password=mypassword group=full

/user remove admin

Примечание: войдите в маршрутизатор, используя новые учетные данные, чтобы убедиться, что имя пользователя и пароль работают правильно.

Доступ с помощью MAC-подключения

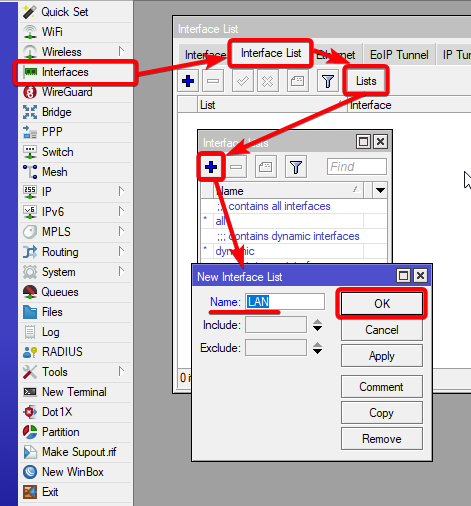

По умолчанию сервер MAC работает на всех интерфейсах. Чтобы ограничить подключение MAC из порта WAN, мы отключим запись по умолчанию all и добавим интерфейс LAN.

Сначала создайте список интерфейсов:

[admin@MikroTik] > /interface list add name=LAN

Затем добавьте ранее созданный мост с именем «bridge1» в список интерфейсов:

[admin@MikroTik] > /interface list member add list=LAN interface=bridge1

Примените вновь созданный список интерфейсов к MAC-серверу:

[admin@MikroTik] > /tool mac-server set allowed-interface-list=LAN

Сделайте то же самое для доступа Winbox MAC.

[admin@MikroTik] > /tool mac-server mac-winbox set allowed-interface-list=LAN

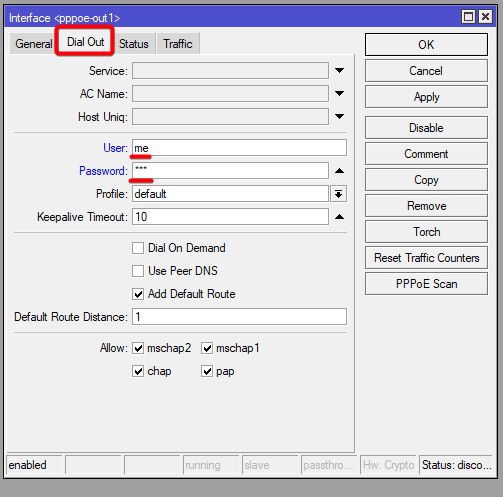

Действия Winbox/Webfig:

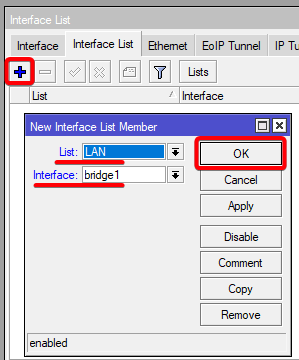

- Перейдите в Interfaces → Interface List → Lists;

- Нажмите кнопку «+», чтобы добавить новый список;

- Введите « LAN » в поле «Name» и нажмите «ОК» ;

- Вернитесь в раздел Interfaces → Interface List;

- Нажмите на кнопку «+»;

- Выберите « LAN » из раскрывающегося списка опций;

- Выберите « bridge1 » из раскрывающегося списка «Параметры интерфейса»;

- Нажмите «ОК» для подтверждения;

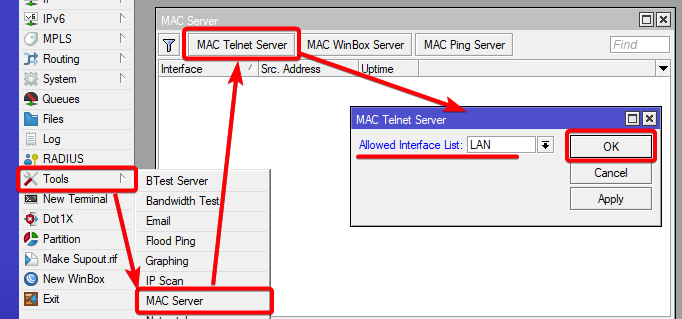

- Откройте окно «Tools» -> «Mac Server» ;

- Нажмите кнопку MAC Telnet Server;

- В новом диалоговом окне выберите из раскрывающегося списка только что созданный список «LAN»;

- Нажмите «ОК» , чтобы применить настройки.

Сделайте то же самое на вкладке MAC Winbox Server , чтобы заблокировать подключения Mac Winbox из Интернета.

Поиск соседних устройств

Протокол обнаружения соседей MikroTik используется для отображения и распознавания других маршрутизаторов MikroTik в сети. Отключите обнаружение соседей на публичных интерфейсах:

/ip neighbor discovery-settings set discover-interface-list=LAN

Доступ к IP-подключению

Хотя брандмауэр защищает ваш маршрутизатор от несанкционированного доступа из внешних сетей, также можно ограничить доступ по имени пользователя на основе определенных IP-адресов.

/user set 0 address=x.x.x.x/yy

xxxx/yy — ваш IP-адрес или подсеть сети, которой разрешен доступ к вашему маршрутизатору.

IP-подключение на публичном интерфейсе должно быть ограничено в брандмауэре. В примере ниже мы будем принимать только ICMP(ping/traceroute), IP Winbox и доступ ssh.

/ip firewall filter

add chain=input action=accept connection-state=established,related,untracked comment="accept established,related,untracked"

add chain=input action=drop connection-state=invalid comment="drop invalid"

add chain=input in-interface=ether1 action=accept protocol=icmp comment="accept ICMP"

add chain=input in-interface=ether1 action=accept protocol=tcp port=8291 comment="allow Winbox";

add chain=input in-interface=ether1 action=accept protocol=tcp port=22 comment="allow SSH";

add chain=input in-interface=ether1 action=drop comment="block everything else";

Если публичный интерфейс — PPPoE, LTE или любой другой тип, то «in-interface» должен быть установлен на этот интерфейс.

Первое правило принимает пакеты из уже установленных соединений, предполагая, что они безопасны и не вызывают нагрузку на ЦП устройства. Второе правило отбрасывает любой пакет, который отслеживание соединения идентифицирует как недействительный. После этого мы настраиваем типичные правила приема для определенных протоколов.

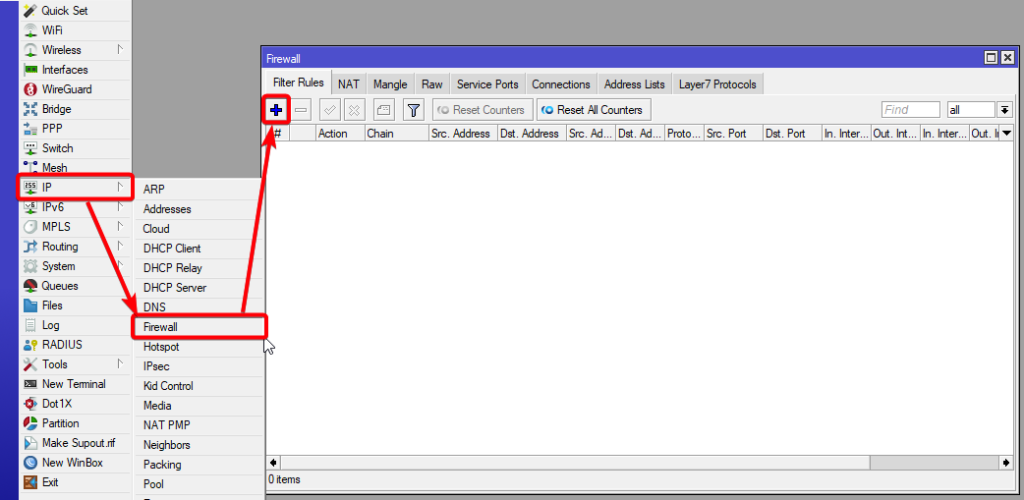

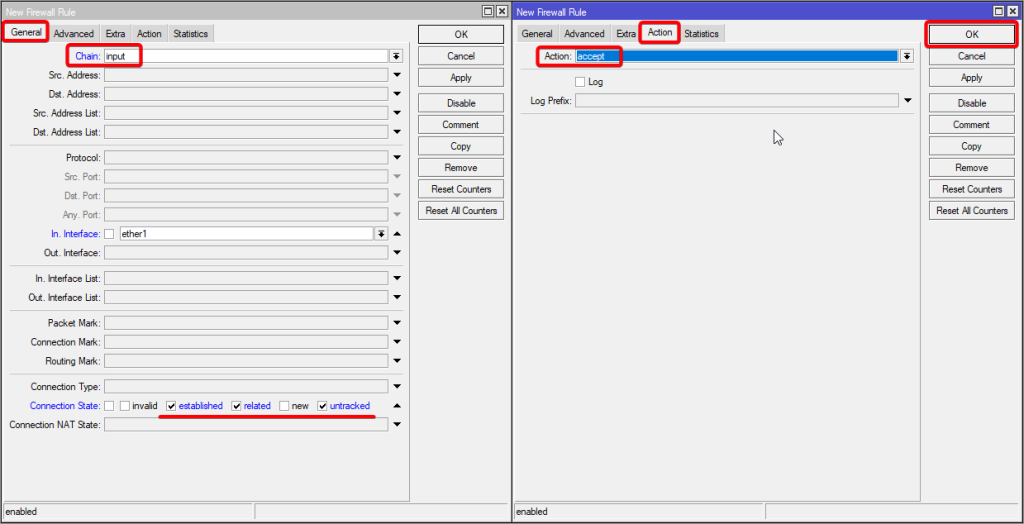

Если вы используете Winbox/WebFig для настройки, вот пример того, как добавить установленное/связанное/неотслеживаемое правило:

- Откройте окно IP -> Firewall и перейдите на вкладку Filter Rules;

- Нажмите кнопку «+», чтобы открыть новый диалог;

- Выберите «input» для цепочки.

- Нажмите « Connection state » и отметьте флажками « established», «related» и «untracked».

- Перейдите на вкладку «Action » и убедитесь, что выбрано «accept».

- Нажмите «ОК» , чтобы применить настройки.

Чтобы добавить дополнительные правила, нажмите кнопку «+» для каждого нового правила и заполните те же параметры, что указаны в примере.

Административные службы

Хотя брандмауэр защищает маршрутизатор от публичного интерфейса, вам все равно может потребоваться отключить службы RouterOS.

Большинство административных инструментов RouterOS настраиваются в меню /ip service .

Оставьте только безопасные,

/ip service disable telnet,ftp,www,api

Измените порты служб по умолчанию. Это остановит большинство случайных попыток входа в систему методом подбора паролей по SSH:

/ip service set ssh port=2200

Кроме того, каждая служба может быть защищена разрешенным IP-адресом или диапазоном адресов (адрес, на который служба будет отвечать), хотя более предпочтительным методом является блокировка нежелательного доступа в брандмауэре, поскольку брандмауэр даже не позволит открыть сокет.

/ip service set winbox address=192.168.88.0/24

Дополнительные сервисы

Для проверки пропускной способности между двумя маршрутизаторами MikroTik используется сервер пропускной способности. Отключите его в производственной среде.

/tool bandwidth-server set enabled=no

На маршрутизаторе может быть включен DNS-кэш, что сокращает время разрешения DNS-запросов от клиентов к удаленным серверам. В случае, если DNS-кэш на вашем маршрутизаторе не требуется или для этих целей используется другой маршрутизатор, отключите его.

/ip dns set allow-remote-requests=no

Некоторые RouterBOARD имеют ЖК-модуль для информационных целей, установите PIN-код или отключите его.

/lcd set enabled=no

Рекомендуется отключить все неиспользуемые интерфейсы на маршрутизаторе, чтобы уменьшить несанкционированный доступ к нему.

/interface print

/interface set x disabled=yes

Где «X» — количество неиспользуемых интерфейсов .

RouterOS использует более надежное шифрование для SSH, большинство современного ПО так же используют его, чтобы включить надежное шифрование SSH:

/ip ssh set strong-crypto=yes

Следующие службы по умолчанию отключены, тем не менее, лучше убедиться, что ни одна из них не была включена случайно:

- кеширующий прокси MikroTik,

/ip proxy set enabled=no

- MikroTik socks proxy,

/ip socks set enabled=no

- MikroTik UPNP service,

/ip upnp set enabled=no

- MikroTik dynamic name service or IP cloud,

/ip cloud set ddns-enabled=no update-time=no

Конфигурация NAT

На этом этапе ПК еще не может получить доступ к Интернету, поскольку локально используемые адреса не маршрутизируются через Интернет. Удаленные хосты просто не знают, как правильно ответить на ваш локальный адрес.

Решение этой проблемы — изменить исходный адрес для исходящих пакетов на публичный IP маршрутизатора. Это можно сделать с помощью правила NAT:

/ip firewall nat

add chain=srcnat out-interface=ether1 action=masquerade

Если публичный интерфейс — PPPoE, LTE или любой другой тип, то «out-interface» должен быть установлен на этот интерфейс.

Еще одним преимуществом такой настройки является то, что клиенты, использующие NAT и находящиеся за маршрутизатором, не подключаются к Интернету напрямую, поэтому дополнительная защита от атак извне в большинстве случаев не требуется.

Переадресация портов

Некоторым клиентским устройствам может потребоваться прямой доступ к Интернету через определенные порты. Например, клиент с IP-адресом 192.168.88.254 должен быть доступен по протоколу удаленного рабочего стола (RDP).

После быстрого поиска в Google мы обнаруживаем, что RDP работает на TCP-порту 3389. Теперь мы можем добавить правило назначения NAT для перенаправления RDP на клиентский ПК.

/ip firewall nat

add chain=dstnat protocol=tcp port=3389 in-interface=ether1 \

action=dst-nat to-address=192.168.88.254

Если вы настроили строгие правила брандмауэра, то протокол RDP должен быть разрешен в цепочке фильтров брандмауэра.

Настройка беспроводной сети

Для удобства использования будет выполнена настройка мостового беспроводного соединения таким образом, чтобы ваши проводные хосты находились в том же широковещательном домене Ethernet, что и беспроводные клиенты.

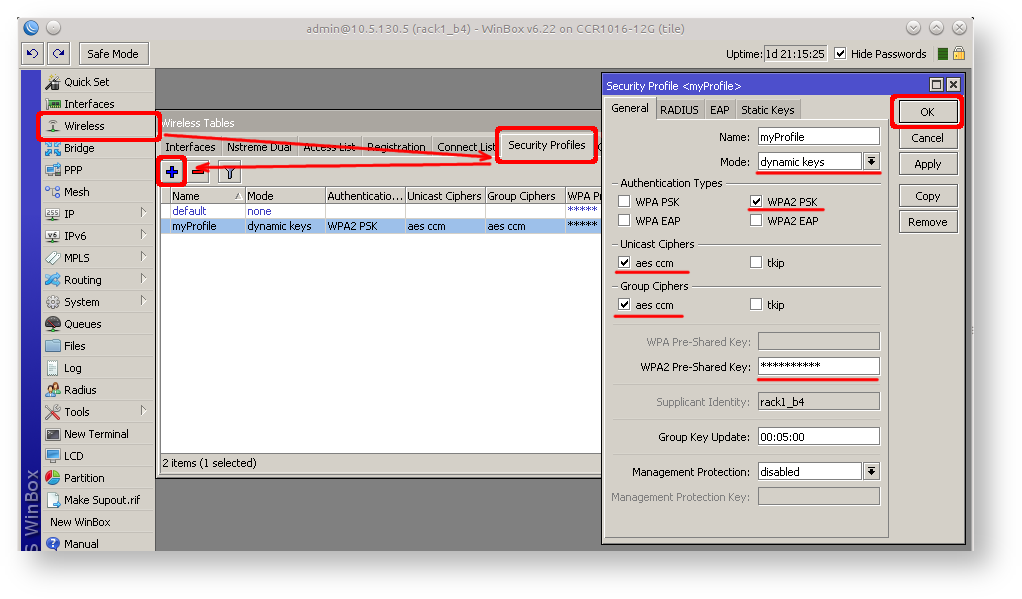

Важно убедиться, что наша беспроводная сеть защищена, поэтому первым шагом является профиль безопасности.

Профили безопасности настраиваются из /interface wireless security-profiles в терминале.

/interface wireless security-profiles

add name=myProfile authentication-types=wpa2-psk mode=dynamic-keys \

wpa2-pre-shared-key=1234567890

В Winbox/Webfig нажмите «Беспроводная связь» , чтобы открыть окно беспроводной связи, и выберите вкладку «Профиль безопасности» .

Если имеются устаревшие устройства, не поддерживающие WPA2 (например, Windows XP), вы также можете разрешить протокол WPA.

Предварительно предоставленные ключи WPA и WPA2 не должны совпадать.

Теперь, когда профиль безопасности готов, мы можем включить беспроводной интерфейс и задать нужные параметры.

/interface wireless

enable wlan1;

set wlan1 band=2ghz-b/g/n channel-width=20/40mhz-Ce distance=indoors \

mode=ap-bridge ssid=MikroTik-006360 wireless-protocol=802.11 \

security-profile=myProfile frequency-mode=regulatory-domain \

set country=latvia antenna-gain=3

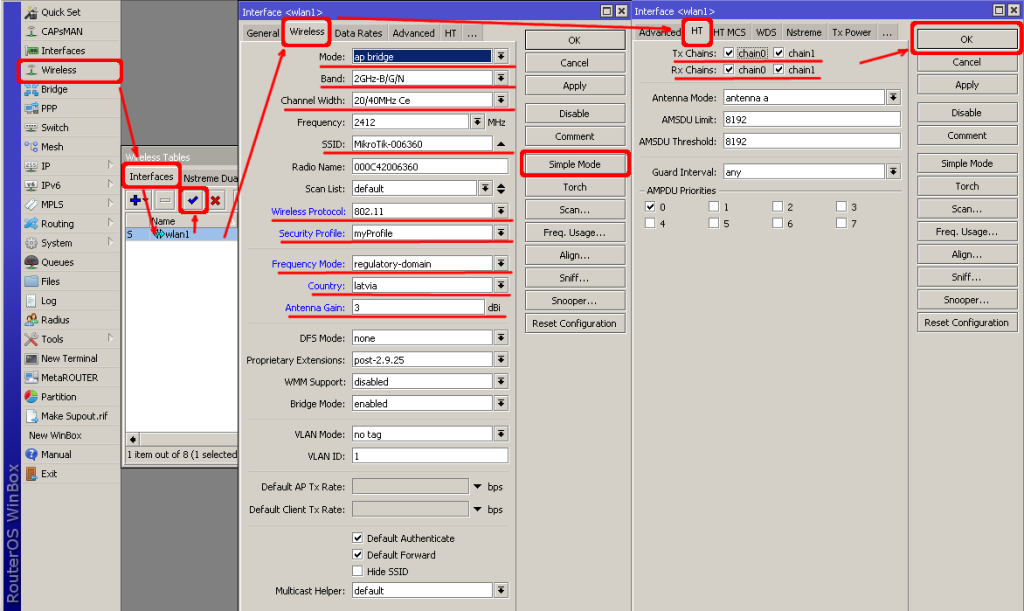

Чтобы сделать то же самое из Winbox/Webfig:

- Откройте окно «Wireless», выберите интерфейс wlan1 и нажмите кнопку «enable » ;

- Дважды щелкните по беспроводному интерфейсу, чтобы открыть диалоговое окно конфигурации;

- В диалоговом окне конфигурации нажмите на вкладку Wireless и нажмите кнопку Advanced mode с правой стороны. При нажатии на кнопку появятся дополнительные параметры конфигурации, а описание кнопки изменится на Simple mode ;

- Выберите параметры, как показано на скриншоте, за исключением настроек страны и SSID. Вы также можете выбрать другую частоту и усиление антенны;

- Далее нажмите на вкладку HT и убедитесь, что выбраны оба чейна;

- Нажмите кнопку ОК, чтобы применить настройки.

Последний шаг — добавить беспроводной интерфейс к бридж, в противном случае подключенные клиенты не получат IP-адрес:

/interface bridge port

add interface=wlan1 bridge=bridge1

Теперь клиенты через беспроводное соединение смогут подключиться к вашей точке доступа, получить IP-адрес и выйти в Интернет.

Защита клиентов

Теперь пришло время добавить некоторую защиту для клиентов в нашей локальной сети. Начнем с базового набора правил.

/ip firewall filter

add chain=forward action=fasttrack-connection connection-state=established,related \

comment="fast-track for established,related";

add chain=forward action=accept connection-state=established,related \

comment="accept established,related";

add chain=forward action=drop connection-state=invalid

add chain=forward action=drop connection-state=new connection-nat-state=!dstnat \

in-interface=ether1 comment="drop access to clients behind NAT from WAN"

Набор правил похож на правила входной цепочки (принимать установленные/связанные и отбрасывать недействительные), за исключением первого правила с action=fasttrack-connection. Это правило позволяет установленным и связанным соединениям обходить брандмауэр и значительно снижать загрузку ЦП.

Еще одно отличие — последнее правило, которое сбрасывает все новые попытки подключения из порта WAN в нашу сеть LAN (если только не используется DstNat). Без этого правила, если злоумышленник знает или догадывается о вашей локальной подсети, он может устанавливать соединения напрямую с локальными хостами и создать угрозу безопасности.

Более подробные примеры построения брандмауэров будут рассмотрены в разделе «Брандмауэры».

Блокировка нежелательных веб-сайтов

Иногда вам может понадобиться заблокировать определенные веб-сайты, например, запретить сотрудникам доступ к развлекательным сайтам, запретить доступ к порно и т. д. Этого можно добиться, перенаправив HTTP-трафик на прокси-сервер и используя список доступа, чтобы разрешить или запретить определенные веб-сайты.

Во-первых, нам нужно добавить правило NAT для перенаправления HTTP на наш прокси. Мы будем использовать встроенный прокси-сервер RouterOS, работающий на порту 8080.

/ip firewall nat

add chain=dst-nat protocol=tcp dst-port=80 src-address=192.168.88.0/24 \

action=redirect to-ports=8080

Включите веб-прокси и удалите некоторые веб-сайты:

/ip proxy set enabled=yes

/ip proxy access add dst-host=www.facebook.com action=deny

/ip proxy access add dst-host=*.youtube.* action=deny

/ip proxy access add dst-host=:vimeo action=deny

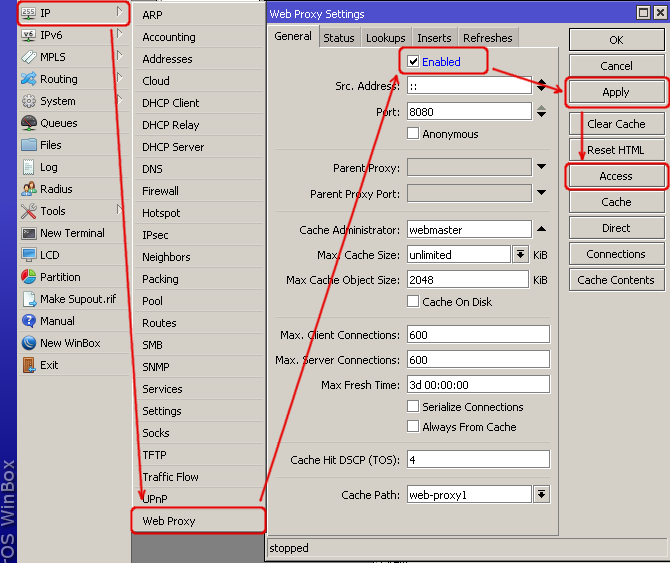

Использование Winbox:

- В левом меню перейдите в раздел IP -> Web Proxy.

- Появится диалоговое окно настроек веб-прокси.

- Установите флажок «Enable» и нажмите кнопку «Apply».

- Затем нажмите кнопку «Access», чтобы открыть диалоговое окно «Web Proxy Access».

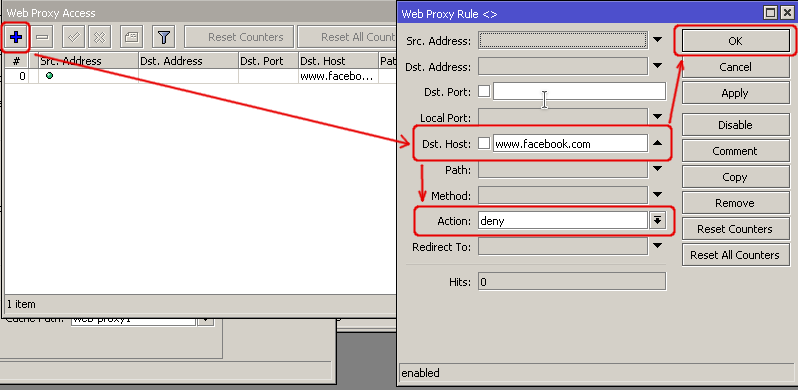

- В диалоговом окне «Web Proxy Access» нажмите «+», чтобы добавить новое правило веб-прокси.

- Введите имя хоста Dst, который вы хотите заблокировать, в данном случае « www.facebook.com », выберите действие «deny»

- Затем нажмите кнопку «ОК», чтобы применить изменения.

- Повторите то же самое, чтобы добавить другие правила.

Поиск неисправностей

RouterOS имеет различные встроенные инструменты устранения неполадок, такие как ping, traceroute, torch, анализатор пакетов, тест пропускной способности и т. д.