В этой статье я покажу вам, как настраивается фаервол (netfilter) на сервере Debian 11 или Ubuntu 22.04 при помощи инструмента nftables.

Архив метки: Linux

Установите Kali Linux на Windows с помощью WSL

WSL или также известная как подсистема Windows для Linux — это компонент ОС Windows, который позволяет нам запускать файловую систему Linux рядом с вашим обычным настольным компьютером и программами. Он поставляется в сочетании с консольными утилитами Linux и инструментами графического пользовательского интерфейса. Это действительно уровень соответствия, который позволяет различным операционным системам Windows правильно выполнять собственные исполняемые файлы Linux.

Как правило, это платформа для веб-программистов, разработчиков бесплатных программ с открытым исходным кодом и тех, кто предоставляет настройки сервера Linux. WSL может использовать любой, кто любит работать с Bash, стандартными приложениями Linux и программными платформами, а также с приложениями для повышения производительности Windows. Итак, эта статья предназначена для всех тех пользователей, которые хотят установить kali Linux на Windows 10 с помощью WSL на PowerShell.

Включите WSL в Windows:

Убедитесь, что ваша система Windows уже обновлена. Чтобы использовать WSL в любой системе Windows, необходимо иметь сборку, равную или выше 18362. В противном случае мы не сможем установить kali Linux в системе Windows, используя подсистему Windows для Linux (WSL). Начните с запуска Windows PowerShell от имени администратора. Щелкнув по нему правой кнопкой мыши, вы можете выбрать «Запуск от имени администратора» в меню.

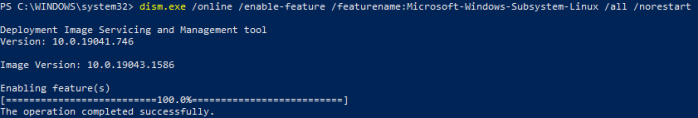

В вашей системе откроется синий экран Windows PowerShell. Чтобы включить WSL в нашей системе Windows 10, вам необходимо выполнить инструкцию, показанную на изображении, в вашей PowerShell без единой ошибки. Включение займет немного времени.

PS C:WINDOWSsystem32> dism.exe /online /enable-feature /featurename:Microsoft-Windows-Subsystem-Linux /all /norestart

После того, как строка обработки включения функции достигла 100 процентов, WSL успешно включается на нашем конце, как показано на изображении ниже.

Включить виртуальную машину в Windows:

После включения инструмента WSL в нашей системе пришло время также включить инструмент платформы виртуальной машины в нашей системе. Хотя это необязательная функция для установки, она может быть очень полезной. Используйте ту же самую старую инструкцию в PowerShell с названием функции «VirtualMachinePlatform», чтобы установить ее. Строка обработки включения функции показывает процесс ее включения.

import pandas

d_frame = pandas.DataFrame({'Salary':[39000, 44000, 25000, 55000], "EmpLoyee Name':["ALex", "Andrew", "Zack', "Kim'], Age : [39, 44, 25, 55]})

index_ = pandas.date_range("2020-08-05 07:30", periods = 4, freq ='H')

d_frame.index = index_

print(d_frame)

В течение не более 1 минуты он будет полностью включен в нашей системе в соответствии со 100-процентной полосой обработки. Kali Linux теперь можно загрузить и установить в Windows.

Загрузите пакет обновления WSL Linux:

Совершенно необходимо обновить нашу систему Linux. Для этого нам нужно загрузить пакет обновления ядра Linux для WSL и установить его в нашей системе Windows. После его установки попробуйте перезагрузить систему Windows 10, чтобы обновить ее.

#include<iostream>

using namespace std;

void swap(int &x, int &y) {

int temp;

temp = x;

x = y;

y = temp;

Установите версию по умолчанию для WSL:

После перезагрузки и входа в систему вам нужно снова открыть PowerShell и установить версию WSL, которую вы хотите использовать по умолчанию. Для этого попробуйте использовать команду «wsl» с параметром «—set-default-version», за которым следует номер версии (например, 2.)

Мы использовали версию 2 по умолчанию для WSL здесь, в нашей системе Windows 10. Через некоторое время он будет установлен, и теперь ваша система готова для загрузки и установки на нее kali Linux.

PS C:WINDOWSsystem32> wsl -- -set-default-version 2

Скачайте и установите Kali Linux:

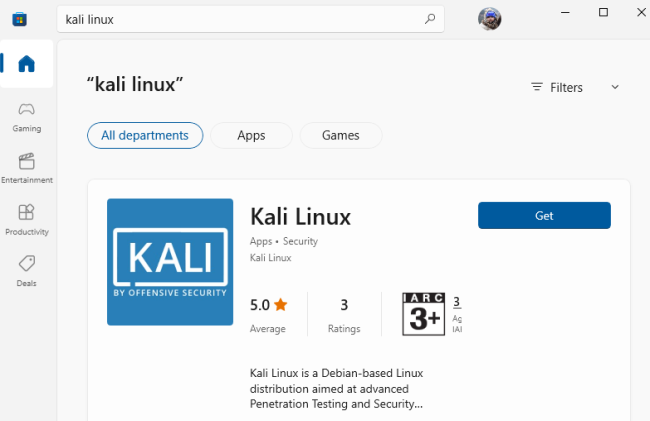

Чтобы получить Kali Linux в вашей системе, вам необходимо сначала загрузить его. Чтобы загрузить, вам нужно использовать Microsoft Store вашей системы Windows 10 и выполнить поиск «Kali Linux». Вам будет предоставлен инструмент kali Linux на вашем экране, как показано ниже. Рядом с ним нажмите кнопку «Get». На изображении показан результат.

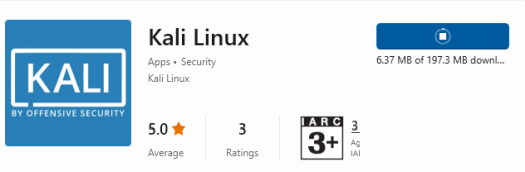

Он начнет загрузку Kali Linux в вашей системе Windows 10 для использования. Вы увидите количество загруженных байтов в мегабайтах по сравнению с общим количеством мегабайтов, необходимых для загрузки, а также текст «downl…» под кнопкой загрузки загрузки. На изображении показан результат.

Когда процесс загрузки Kali Linux будет завершен, на той же кнопке появится текст «Open». Вы должны нажать на него, чтобы начать установку в Windows 10. На изображении показан результат.

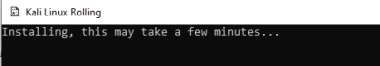

Теперь на рабочем столе Windows 10 появится черный экран с названием «Kali Linux Rolling». На изображении показан результат.

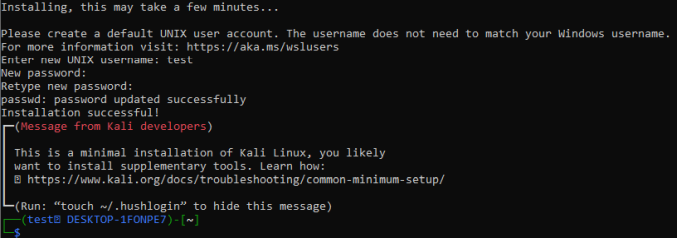

Подождите некоторое время, пока он не попросит вас создать новое имя пользователя и его пароль. Появится текстовая панель «Введите новое имя пользователя Unix:». Вам нужно добавить новое имя пользователя, чтобы создать пользователя root.

После добавления имени пользователя, например «test», вам будет предложено создать новый пароль, а также повторно ввести этот пароль. После добавления пароля установка Kali Linux будет завершена, и консоль Kali Linux откроется на том же самом черном экране. На изображении показан результат.

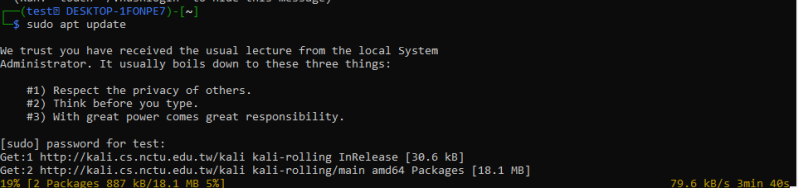

Мы попробовали инструкцию «обновить» с пакетом «apt» в области консоли, и она запрашивает наш пароль root для продолжения. Мы добавили к нему наш текущий добавленный пароль, и он начал обновлять саму Kali Linux без каких-либо задержек. На изображении показан результат.

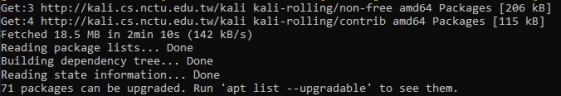

Операционная система Kali Linux будет обновлена через несколько секунд, как показано ниже.

Вывод:

Речь идет об установке Kali Linux в операционной системе Windows 10 с использованием подсистемы Windows для Linux. Мы начали эту статью с того, что сначала включили WSL и инструменты виртуальных машин в Windows 10 с помощью PowerShell. Мы также установили обновление Linux для WSL и загрузили Kali Linux. Хорошо заканчивается установкой его со скачанным.

Кеширующее зеркало репозитория для python — DevPi

В статье я расскажу, как можно устанавливать пакеты для python с помощью pip, если на этом сервере нет интернета. Поможет нам в этом DevPI.

Как получить Red Hat Enterprise Linux бесплатно?

Вы можете использовать Red Hat Linux бесплатно. Однако для этого требуется другой процесс, отличный от того, который вы привыкли использовать в SUSE или Debian.

В январе 2021 года Red Hat объявила о новой бесплатной подписке, предназначенной для лиц, желающих использовать RHEL.

До этого для использования RHEL необходимо было иметь платную подписку.

Теперь, когда это изменилось, давайте посмотрим, как получить RHEL бесплатно.

Мы также расскажем, как зарегистрироваться и подключить вашу систему к активной подписке.

Ограничения бесплатной подписки

Там не так много подробной информации, которая сравнивает бесплатную подписку с платной подпиской и перечисляет, что вы упускаете, когда у вас есть бесплатная подписка.

Но мы сделаем все возможное и дам вам обзор того, что это может быть.

С бесплатной подпиской вы упустите следующие элементы:

- Нет технической поддержки по телефону/электронной почте (но вы по-прежнему можете использовать форумы Red Hat)

- Нет доступа к поддержке, когда RHEL достигает «фазы расширенного жизненного цикла»

- К отдельной подписке можно подключить до 16 систем.

- Эти 16 разрешений можно легко использовать, если вы зарегистрируете физическую систему RHEL (подробнее здесь).

Вы можете обратиться за помощью на дискуссионный форум Red Hat. Но если вам нужна техническая поддержка по какой-либо проблеме, она не будет предоставляться по электронной почте или в службу поддержки по телефону.

Помимо этого, давайте посмотрим, как вы можете получить Red Hat Linux бесплатно.

Он состоит из трех основных этапов:

- Загрузка Red Hat Linux

- Регистрация вашей системы

- Прикрепление подписки к вашей зарегистрированной системе

Шаг 1. Загрузите Red Hat Enterprise Linux ISO

Red Hat не раздает ссылки для скачивания всем, а только пользователям, имеющим учетную запись Red Hat.

Итак, зайдите на портал для клиентов Red Hat и создайте учетную запись Red Hat, если вы еще этого не сделали.

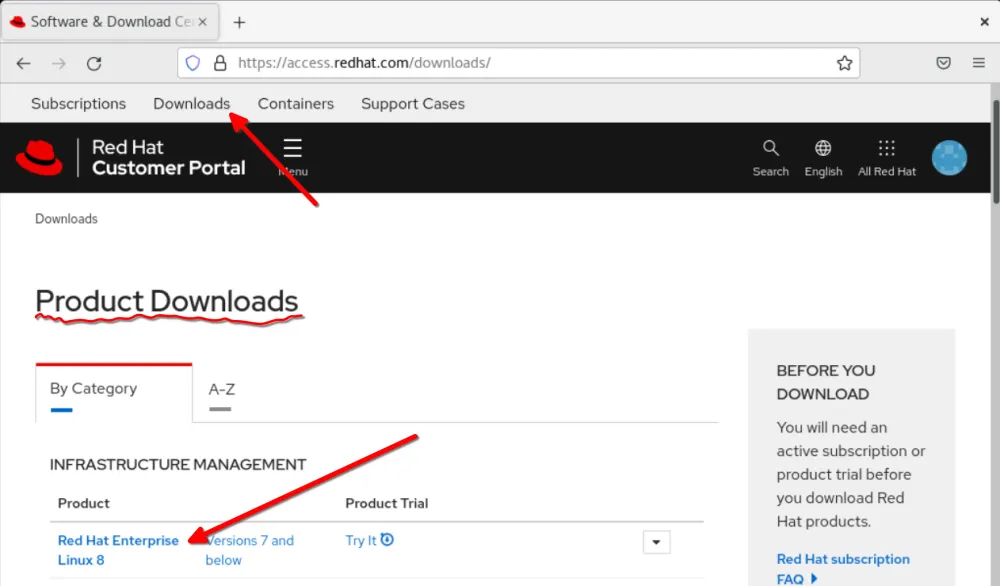

После входа в систему нажмите кнопку «Downloads», расположенную слева от верхней панели веб-сайта.

Вы попадете на страницу «Product Downloads». Скорее всего, вы найдете «Red Hat Enterprise Linux» (в нашем случае RHEL 8) в качестве первого продукта в этом списке.

Нажмите RHEL [8], и вы попадете на страницу с вариантами загрузки вариантов Red Hat Enterprise Linux.

1.1 Загрузка образа

Вы можете выбирать между x86_64 и ARM64 как архитектуры x86_64. По умолчанию будет автоматически выбран последний точечный выпуск для определенного выпуска и архитектуры.

На момент написания этой статьи RHEL 8.5 был последним точечным выпуском для RHEL 8, поэтому он был выбран по умолчанию, но вы можете выбрать более старый выпуск, если вам это нравится.

После того, как вы выбрали архитектуру и версию, пришло время выбрать тип образа. Есть несколько установочных образов:

- Полный установочный образ

- Загрузочный ISO-образ

- Гостевой образ KVM

- Обновление гостевого образа KVM

- Дополнительный двоичный DVD-диск с обновлением (для обновления с RHEL 8.x до RHEL 8.5)

Если вы запутались во всех этих вариантах, не волнуйтесь. В Red Hat есть руководство по выбору изображения.

При желании вы можете проверить контрольную сумму загруженного образа, чтобы убедиться, что у вас есть

2. Зарегистрируйте свою систему RHEL

Чтобы использовать собственные репозитории RHEL, вам необходимо зарегистрировать эту систему с учетной записью Red Hat.

Существует три способа регистрации вашей системы.

Способ 1: подключиться к Red Hat во время установки

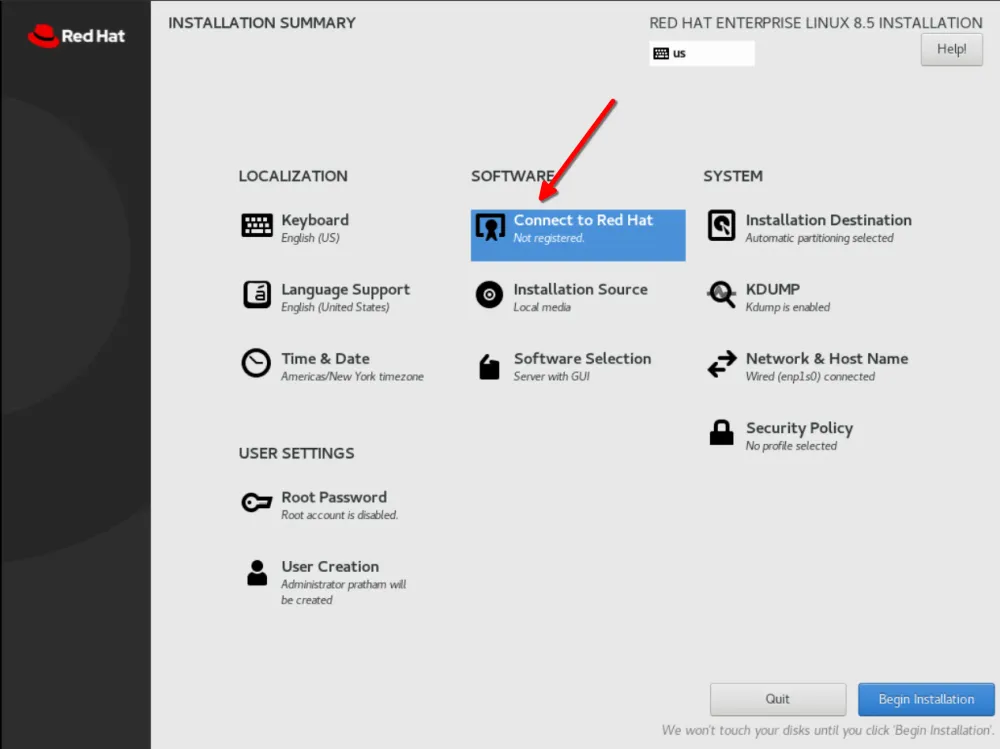

Один из способов зарегистрировать вашу систему — сделать это, пока вы находитесь в мастере установки RHEL.

Во время установки установщика будет возможность зарегистрировать вашу систему с помощью кнопки «Connect to Red Hat».

После того, как вы выберете «Connect to Red Hat», программа установки отобразит экран с запросом учетных данных вашей учетной записи Red Hat.

Введите учетные данные, которые вы используете для входа в свою учетную запись Red Hat, на странице access.redhat.com.

Как только это будет сделано, нажмите на кнопку «Register».

Это займет некоторое время. Если учетные данные верны и вы не превысили лимит «upto 16 systems», ваша система будет зарегистрирована.

Как только это будет сделано, вы можете продолжить настройку.

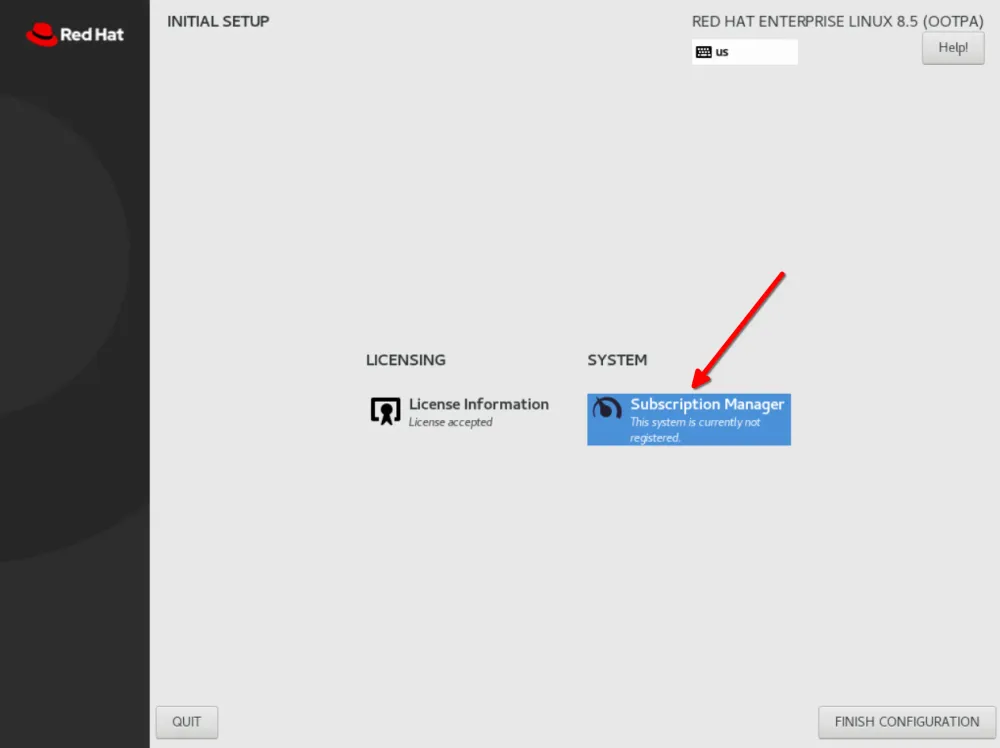

Способ 2. Зарегистрируйте систему во время настройки после установки

Если вы не зарегистрировали свою систему во время установки, у вас есть еще одна возможность.

После установки система перезагружается для настройки после установки, где вам будет предложено согласиться с лицензионным соглашением с конечным пользователем.

Рядом с «License Information» есть кнопка «Subscription Manager».

Если вы нажмете на нее, вы увидите экран для управления элементами, связанными с сетью, такими как прокси-сервер и сервер регистрации Red Hat.

При необходимости измените настройки, а затем нажмите «Next».

На следующем экране будут запрошены учетные данные вашей учетной записи Red Hat. Введите свои учетные данные и нажмите «Register». Это зарегистрирует текущую систему.

Как только это будет сделано, вы можете продолжить настройку после установки.

Способ 3: зарегистрируйте систему после установки RHEL

Если по какой-то причине вы не зарегистрировали свою систему ни во время установки, ни во время настройки после установки, вы можете сделать это сейчас.

После установки есть несколько способов зарегистрировать вашу систему.

Вы можете перейти в приложение «Settings», затем в раздел Details -> About и нажать кнопку регистрации.

Кроме того, вы можете сделать то же самое в терминале.

Используйте команду subscription-manage, чтобы зарегистрировать систему в своей учетной записи Red Hat.

sudo subscription-manager register --username [username] --password [password]

Введите имя пользователя и пароль к вашей учетной записи Red Hat.

Если ваша система была успешно зарегистрирована, вы получите результат, аналогичный приведенному ниже:

# The system has been registered with ID: 123456abcdef # The registered system name is: itsfoss.localdomain

Теперь, когда рассмотрены все методы регистрации системы RHEL, следующим шагом будет присоединение этой системы RHEL к подписке.

3. Привязать подписку к зарегистрированной системе

Присоединение зарегистрированной системы RHEL к активной подписке также является необходимой частью возможности использования сторонних репозиториев программного обеспечения Red Hat.

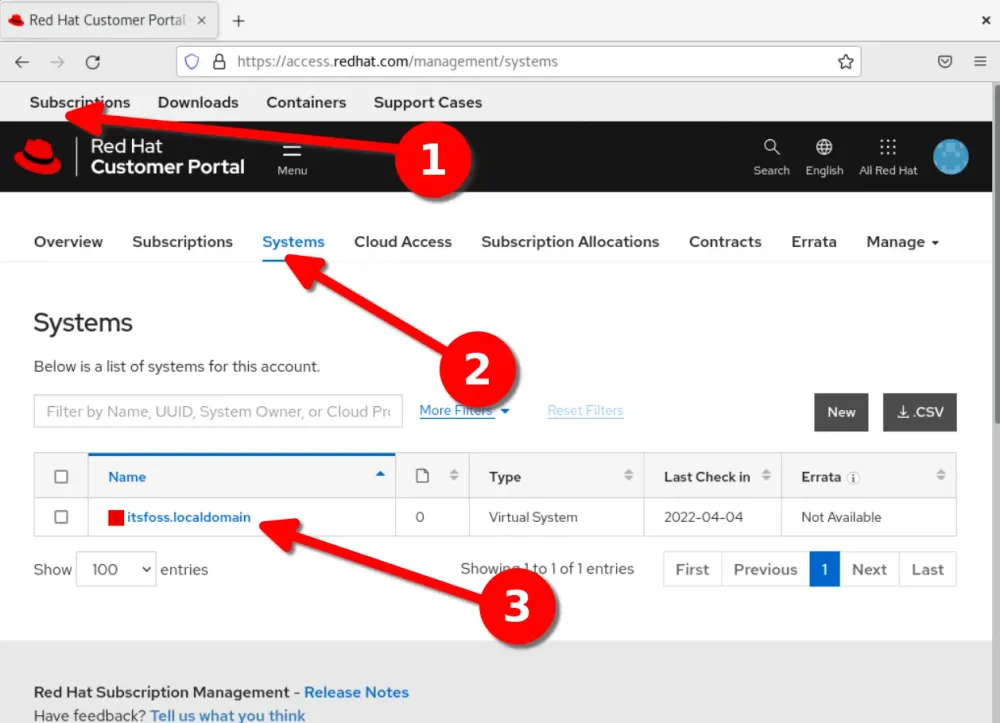

В веб-браузере перейдите на портал клиентов Red Hat и войдите в систему. Затем нажмите кнопку «Подписки», расположенную в левом верхнем углу. Перейдя на вкладку «Подписки», щелкните вкладку «Systems», чтобы получить список всех систем, зарегистрированных в вашей учетной записи Red Hat.

Затем щелкните имя системы, которую вы хотите подключить к подписке Red Hat.

После выбора системы перейдите на вкладку «Subscriptions» и нажмите кнопку «Attach Subscriptions».

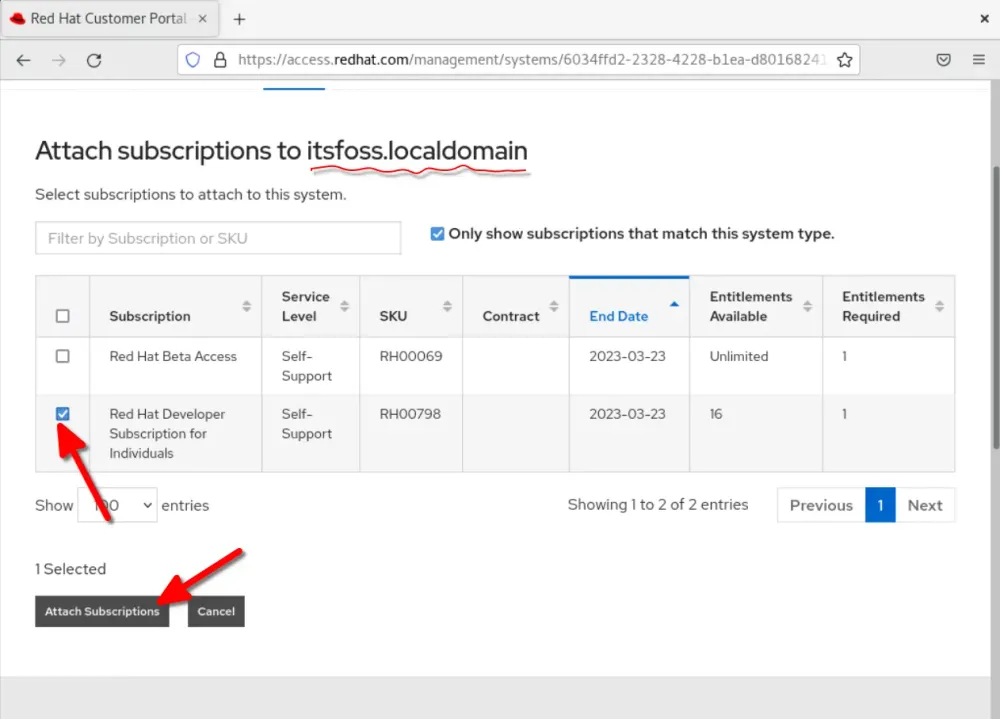

Это приведет вас к веб-странице, которая выглядит как скриншот, прикрепленный ниже:

Название вашей системы вы найдете в верхней части страницы.

Теперь прикрепите подписку, которую считаете наиболее подходящей. В нашем случае у меня есть система RHEL 8.5, и мне не нужен доступ к бета-версии программного обеспечения, мы выберем ‘red Hat Developer Subscription for Individuals’. И нажмите «Atach Subscriptions».

Готово! Вы выполнили шаги по регистрации вашей системы RHEL и присоединению ее к подписке. Наслаждайся этим 🙂

Tmux

Установить Tmux

sudo apt-get install tmux

Проверить версию

tmux -V

Если у вас есть 1.8 или старше, то вы должны обновить. Вот команды обновления для Ubuntu 14.04

sudo apt-get update

sudo apt-get install -y python-software-properties software-properties-common

sudo add-apt-repository -y ppa:pi-rho/dev

sudo apt-get update

sudo apt-get install -y tmux=2.0-1~ppa1~t

Теперь, если вы выполните « tmux -V«, он должен показать « tmux 2.0«, который является хорошей версией для плагинов tmux.

Основано на: http://stackoverflow.com/questions/25940944/ugrade-tmux-from-1-8-to-1-9-on-ubuntu-14-04

Установите Tmux Plugin Manager

Требования: « tmux« версия 1.9 (или выше), « git«, « bash«

Клон TPM:

$ git clone https://github.com/tmux-plugins/tpm ~/.tmux/plugins/tpm

Поместите это в конец .tmux.conf:

# List of plugins

set -g @plugin 'tmux-plugins/tpm'

set -g @plugin 'tmux-plugins/tmux-sensible'

# Other examples:

# set -g @plugin 'github_username/plugin_name'

# set -g @plugin 'git@github.com/user/plugin'

# set -g @plugin 'git@bitbucket.com/user/plugin'

# Initialize TMUX plugin manager (keep this line at the very bottom of tmux.conf)

run '~/.tmux/plugins/tpm/tpm'

Перезагрузите среду TMUX, чтобы получить источник TPM:

# type this in terminal

$ tmux source ~/.tmux.conf

Основано на: https://github.com/tmux-plugins/tpm

Установите Tmux Resurrect

Добавьте плагин в список плагинов TPM в .tmux.conf:

set -g @plugin 'tmux-plugins/tmux-resurrect'

Нажмите « prefix + I«, чтобы получить плагин и получить его. Теперь вы должны иметь возможность использовать плагин.

Основано на: https://github.com/tmux-plugins/tmux-resurrect

Установить tmux-континуум

Последнее сохраненное окружение автоматически восстанавливается при запуске tmux. Поместите следующие строки в « tmux.conf«:

set -g @continuum-save-interval '5'

set -g @continuum-restore 'on'

Ваша среда будет автоматически сохраняться каждые 5 минут. Когда вы запустите tmux, он автоматически восстановится

Основано на: https://github.com/tmux-plugins/tmux-continuum

Конфигурация Tmux

Создайте файл с именем « .tmux.conf« в вашем домашнем каталоге.

Пример « .tmux.conf«:

# Global settings

# Set prefix key to Ctrl-a

# unbind-key C-b

# set-option -g prefix C-a

# send the prefix to client inside window

# bind-key C-a send-prefix

# scrollback buffer n lines

set -g history-limit 10000

# tell tmux to use 256 colour terminal

set -g default-terminal "screen-256color"

# enable wm window titles

set -g set-titles on

# reload settings

bind-key R source-file ~/.tmux.conf

# Statusbar settings

# toggle statusbar

bind-key s set status

# use vi-style key bindings in the status line

set -g status-keys vi

# amount of time for which status line messages and other indicators

# are displayed. time is in milliseconds.

set -g display-time 2000

# default statusbar colors

set -g status-fg white

set -g status-bg default

set -g status-attr default

# default window title colors

setw -g window-status-fg white

setw -g window-status-bg default

setw -g window-status-attr dim

# active window title colors

setw -g window-status-current-fg cyan

setw -g window-status-current-bg default

#setw -g window-status-current-attr bright

setw -g window-status-current-attr underscore

# command/message line colors

set -g message-fg white

set -g message-bg black

set -g message-attr bright

set-option -g status-keys vi

set-option -g mode-keys vi

# List of plugins

set -g @plugin 'tmux-plugins/tpm'

set -g @plugin 'tmux-plugins/tmux-sensible'

set -g @plugin 'tmux-plugins/tmux-resurrect'

set -g @plugin 'tmux-plugins/tmux-continuum'

set -g @continuum-save-interval '5'

set -g @continuum-restore 'on'

# Other examples:

# set -g @plugin 'github_username/plugin_name'

# set -g @plugin 'git@github.com/user/plugin'

# set -g @plugin 'git@bitbucket.com/user/plugin'

# Initialize TMUX plugin manager (keep this line at the very bottom of tmux.conf)

run '~/.tmux/plugins/tpm/tpm'

Pixelorama: бесплатный, открытый, кроссплатформенный редактор 2D-изображений

Pixelorama: бесплатный, открытый, кроссплатформенный редактор 2D-изображений

Да, у многих из нас, кто увлечен технологиями, есть что-то общее, независимо от того, большие мы или маленькие, это вкус к прекрасному. пиксель арт(или пиксель арт, на английском языке)особенно те, которые мы используем GNU / Linux y su

CLI-среда преобладает использование Терминал.

Итак, да, так как вы были молоды или в настоящее время вам нравится изображения, похожие на старые видеоигры компьютеров, игровых консолей и мобильных телефонов, то пиксель арт, который является стиль цифровой иллюстрации ностальгия и ретро 8-битный стиль, Вам понравится. И этот замечательный инструмент будет очень полезен вам в вашей текущей операционной системе, будь то Windows, macOS или GNU/Linux.