Команда make в Linux используется для компиляции и управления набором приложений и файлов из исходного кода. Это позволяет разработчикам использовать терминал для установки и сбора различных программ. Он также управляет и сокращает время, необходимое для компиляции. Основная цель команды make — разбить огромную программу на более мелкие части и оценить, нужно ли ее перекомпилировать. Он также дает важные инструкции по их перекомпиляции. Читать

Архив метки: How to

Создавайте бесплатные профессиональные блок-схемы, карты сайта и диаграммы в Интернете с помощью LovelyCharts

Планируете ли вы купить программное обеспечение для создания профессиональных блок-схем, карт сайта или диаграмм? За это не нужно платить. LovelyCharts это бесплатный онлайн-сервис, который позволяет вам создавать профессиональные блок-схемы, карты сайта, диаграммы людей, сетевые диаграммы и некоторые основные символы. Эта мощная онлайн-услуга бесплатна, что позволяет выполнять работу из дома и во время путешествий.

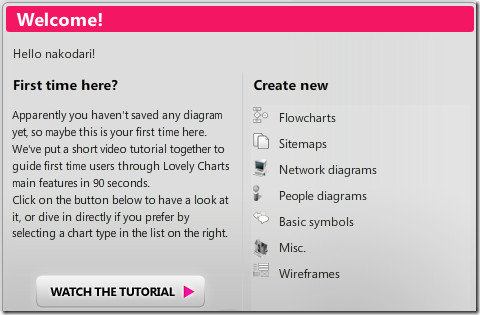

Как только вы зарегистрируетесь (что бесплатно), вы сразу увидите экран приветствия, где вы можете выбрать, что рисовать.

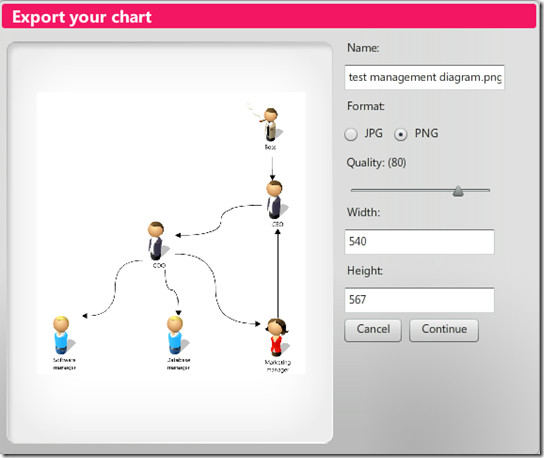

Создавать диаграммы и блок-схемы проще, чем использовать коммерческое программное обеспечение, просмотрите его несколько минут, и вы к нему привыкнете. Вы можете рисовать, добавлять текст, вставлять значки и символы, выравнивать, экспортировать и многое другое. Ниже приведен снимок экрана с экспортом диаграммы.

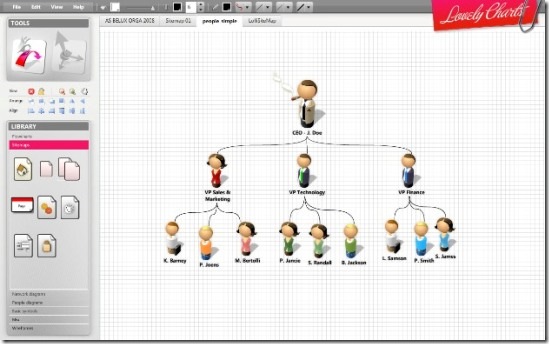

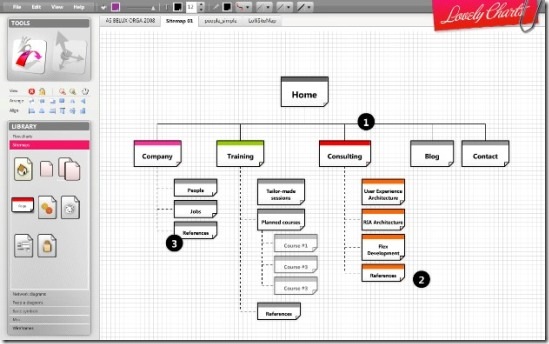

Ниже приведены несколько примеров диаграммы людей и карты сайта соответственно.

Существует также профессиональная версия, доступная по цене, которая позволяет управлять неограниченным количеством диаграмм и совместно работать с ними с полной функциональностью совместного использования, а также управления историей и настройкой уведомлений. Я настоятельно рекомендую использовать этот сервис для создания профессиональных блок-схем, диаграмм и карт сайта. Наслаждаться!

Сообщение Создавайте бесплатные профессиональные блок-схемы, карты сайта и диаграммы в Интернете с помощью LovelyCharts появились сначала на My Road.

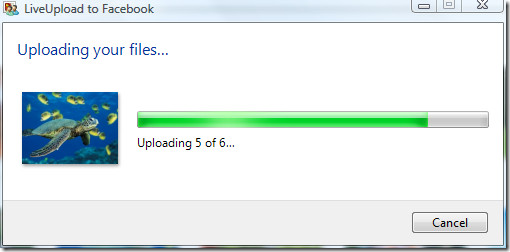

Загружайте изображения в Facebook напрямую через Windows Live Gallery

К сожалению, до сегодняшнего дня я не нашел ни одного приложения для Windows, которое упростило бы загрузку изображений в Facebook. Я не говорю, что таких инструментов нет, все, что я говорю, это то, что я не удовлетворен доступными инструментами. Но если у вас есть Windows Live Gallery, для нее есть отличный небольшой плагин с открытым исходным кодом, который называется LiveЗагрузить в Facebook это сделает загрузку фотографий в Facebook куском пирога.

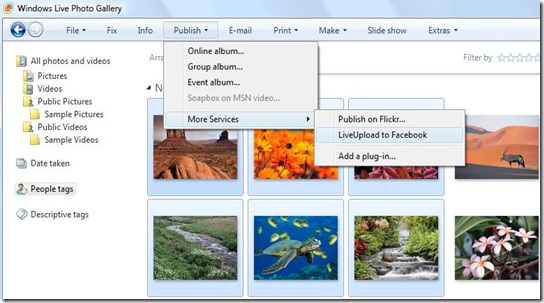

После установки откройте галерею Windows Live Gallery, выберите изображения, которые вы хотите загрузить, перейдите в «Опубликовать»> «Другие службы» и выберите «LiveUpload to Facebook».

Щелкните изображение выше, чтобы увеличить.

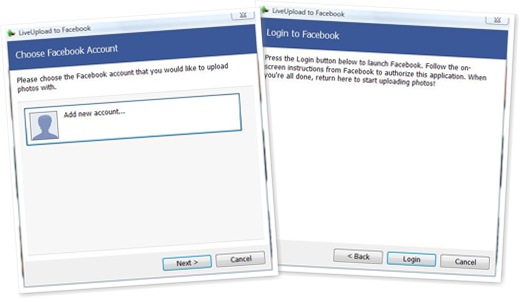

Щелкните изображение выше, чтобы увеличить.

Откроется новое окно с просьбой выбрать учетную запись, в которую вы хотите загрузить фотографии. Если вы запускаете этот плагин впервые, вам нужно будет добавить новую учетную запись. Теперь нажмите «Далее», а на следующем шаге нажмите «Войти».

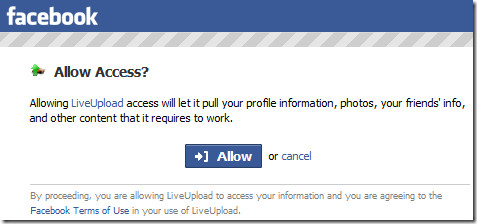

Загрузится новая веб-страница, на которой вы должны разрешить LiveUpload доступ к вашему профилю Facebook.

Теперь вернитесь в галерею Windows Live, и вы увидите окно полной авторизации, нажмите «Далее», и снова откроется Facebook, где вы должны разрешить загрузку фотографий.

Примечание: После того, как вы разрешите доступ, вам больше не будет предлагаться, если вы не удалите приложение из своего профиля.

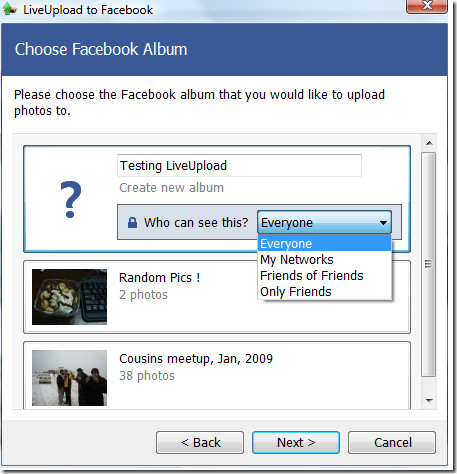

Вернитесь в галерею Windows Live еще раз и выберите альбом, в который вы хотите загрузить изображения. Вы можете создать новый альбом и изменить настройки конфиденциальности.

На следующем этапе нажмите «Опубликовать», и все готово.

Что делает этот плагин уникальным, так это то, что вы можете связать теги людей галереи Windows Live с пользователями Facebook, эти ссылки сохраняются, чтобы во второй раз процесс упростился.

После того, как я попробовал этот плагин, я должен признать, что он вызвал у меня зависимость, так как я больше не захожу на Facebook, чтобы загружать свои фотографии. Попробуйте, и вы будете одинаково поражены. Наслаждаться!

Сообщение Загружайте изображения в Facebook напрямую через Windows Live Gallery появились сначала на My Road.

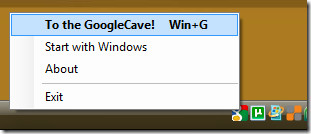

Откройте Google Search в стиле ретро с помощью Googleman

Я наткнулся на Гуглман при просмотре вслепую через разные приложения. По словам разработчика, это забавное и бессмысленное приложение, запускающее google.com в стиле телешоу Бэтмена 60-х, с вращающимся логотипом Google и звуковыми эффектами. Звук классный, правда? Поскольку я был большим поклонником ретро-сериалов о Бэтмене, я не мог пропустить это приложение.

Это очень маленькое портативное приложение, просто запустите исполняемый файл, и он сразу загрузится в системном трее.

Теперь, чтобы открыть google.com в стиле, вы можете выполнить одно из следующих действий:

- Дважды щелкните значок

- Нажмите Windows Key + G

- Щелкните значок правой кнопкой мыши и выберите «В пещеру Google».

Так что же именно происходит? Ваш экран начнет вращаться в течение 2 секунд, и будет казаться, что вы вошли в машину времени Google, которая перенесет вас в 1960-е годы. Google Search явно откроется в конце. Я сделал снимок экрана своего рабочего стола, пока он все еще вращался.

В следующий раз, когда ваш друг или коллега попросит вас что-то «погуглить», вы можете открыть поиск в Google, как это сделал бы Бэтмен. 😉

В целом, это отличное приложение для того, чтобы похвастаться. Попробуйте и дайте мне знать, что вы об этом думаете. Наслаждаться!

Сообщение Откройте Google Search в стиле ретро с помощью Googleman появились сначала на My Road.

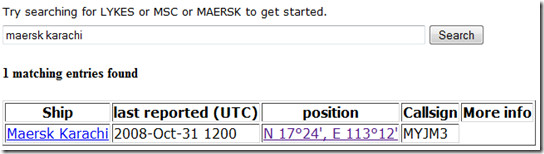

Как отслеживать точное положение / местоположение любого корабля с помощью Sailwx

Sailwx – это простой сервис, позволяющий отслеживать положение любого корабля в режиме реального времени. Будь то круизный лайнер или грузовой корабль, вы можете отслеживать несколько кораблей одновременно. Также доступна дополнительная информация, такая как приливы, давление, температура воздуха, температура воды, скорость ветра, направление ветра и высота волны. Вы сможете увидеть текущее местоположение корабля на карте.

![]()

Вы можете искать корабль, просматривая его по типу корабля или вводя его название. База данных регулярно обновляется, так что вы можете отслеживать положение корабля в реальном времени.

Он очень прост в использовании и не требует регистрации. Наслаждаться!

Сообщение Как отслеживать точное положение / местоположение любого корабля с помощью Sailwx появились сначала на My Road.

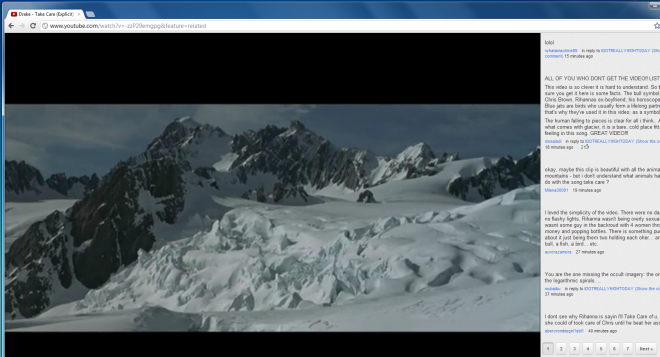

Видео-ориентированная альтернатива обычному стримингу на YouTube

ВидзБольшой, расширение Chrome, автоматически масштабирует видео YouTube до максимально возможного размера, а также позволяет читать комментарии и прокручивать Предложения не теряя фокус при просмотре видео. С его помощью вы можете получить макет из двух или трех столбцов, изменить качество видео, отключить автоматическое воспроизведение, видеообъявление и подтверждения. В дополнение к этому вы можете установить количество отображаемых комментариев и включить видео HQ / HD при загрузке. После установки расширения все на странице перестраивается, и видео выравнивается по правой стороне, поэтому вы можете прокручивать страницу, чтобы просматривать предлагаемые видео или комментарии во время просмотра видео. Предпочтения делятся на несколько категорий, например Мгновенный макет, качество, VidzLoops и т. д. Каждая категория состоит из нескольких функций и параметров, которые можно включить или отключить в соответствии с вашими предпочтениями. Больше после прыжка.

После того, как вы установили расширение, видео с таких сайтов, как YouTube, будут автоматически загружаться до максимально возможного размера. Когда вы прокручиваете видео вверх, справа открывается панель, на которой отображаются все комментарии и похожие видео. Вы сможете использовать колесо прокрутки для переключения между различными режимами. Например, вы можете либо смотреть видео в полноэкранном режиме в макете только для видео, либо одновременно смотреть видео и читать комментарии.

Прокручивая вниз, вы также сможете просматривать все видео в Предложения категория. Прокрутка комментариев или предлагаемых видео не влияет на видео, поскольку у них фиксированная позиция. Комментарии откроются в соответствующей части панели, но вам все равно придется использовать пронумерованные кнопки в конце, чтобы просмотреть больше из них. Расширение не позволяет просматривать все комментарии на одной странице.

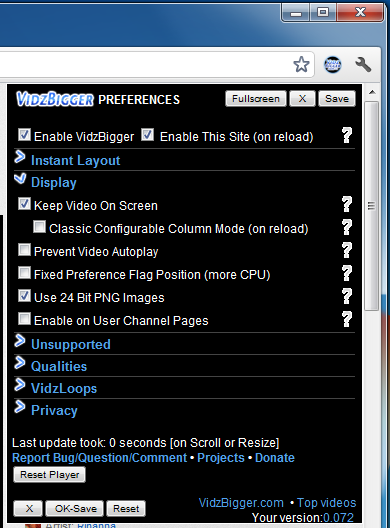

Нажав кнопку на панели инструментов, вы получите доступ к множеству функций в Предпочтения меню, которое можно переключать. Параметры разделены на разные категории, которые Мгновенный макет, отображение, неподдерживаемые качества, VidzLoops а также Конфиденциальность. Макет “Мгновенный” позволяет включать такие параметры, как Автопрокрутка предыдущего заголовка (увеличенное видео при загрузке) а также Привязать полноэкранный режим при максимальной прокрутке. Категория Display позволяет вам включить Оставить видео на экране, запретить автовоспроизведение видео, включить на страницах пользовательского канала и многие другие варианты, в то время как Неподдерживаемый категория позволяет вам Отключить аннотации и другие подобные варианты. Кроме того, вы можете отключить рекламу в видео, выбрать другое качество видео и включить Разрешить общий доступ к статистике просмотра вариант.

VidzBigger можно использовать для полной настройки YouTube в соответствии с вашими потребностями. Всем поклонникам YouTube определенно понравится это расширение.

Установите VidzBigger для Google Chrome

Сообщение Видео-ориентированная альтернатива обычному стримингу на YouTube появились сначала на My Road.