Ожидание и Реальность

Ожидание и Реальность

Вы можете свободно использовать материал статьи, однако большая просьба — при цитировании и копировании материала указывайте первоисточник, т.е. этот блог!

Не так давно я обновил свой комп. Конфигурация:

AMD Athlon XP, 1833 MHz (11 x 167) 2500+

Epox EP-8RDA3, чипсет nVIDIA nForce2 Ultra 400

1024 Мб PC2700 DDR SDRAM

ATI Radeon X1650 Pro (RV530) (AGP)

сменилась на

AMD Athlon 64 X2 5400

2x2048Mb DDR2 PC2-6400(800Mhz) Kingston

MB Asus M3N78-VM, чипсет NVIDIA GeForce 8200 (MCP78S)

Встроенное в MB видео Nvidia 8200 — по сути немного урезанная наружная 8400.

Собственно конфигурация выбиралась из принципа: минимально подходящая конфигурация за приемлимую сумму.

Выбор именно на NVidia (хоть оно и встроенное) пал потому что на предыдущей конфигурации столкнулся с проблемами в Linux, в частности с кривым драйвером ATI который, ну никак не желал обеспечивать нормальную работу OpenGL в ALT Linux. http://www.altlinux.ru

Намучавщись c обновлениями и настройками, пару раз положив насмерть ALT Linux и начитавшись разных форумов сделал для себя вывод — в ближайшее время нормальных драйверов для ATI в Linux не увижу.

ALT Linux встал сразу и все вроде работает, в том числе и OpenGL — игрушки The Thing и Alice под Wine бегают очень даже замечательно. Остальное пока запустить нормально не удалось, потому как Wine имеет свои хитрости и ему надо «выкручивать руки». Однако наблюдались иногда тормоза уже в 2D режиме. В частности в Opera и Firefox при переключении вкладок, очень отчетливо было видно как оно прорисовывается. А иногда и обои рабочего стола отрисовывались очень медленно.

Я перерыл кучу ссылок и ни одна из них не давала объяснения — складывается стойкое ощущение что русскоязычные линуксойды умеют только гнуть пальцы и оскорблять тех кто меньше знает, как гопники на улице. Они грузят людей терминами, но никак не помогают решению проблем, но это отдельная тема и я ее здесь обсуждать не буду.

В общем никакие обновления до последних версий всего что было из сетевых репозиториев ALT Linux не помогло, все настройки я скрутил на минимум. Compiz вообще снес нафик, ибо бесполезная блажь и свистоперделка.

В результате упорных поисков была найдена нужная информация на ресурсе http://www.nvnews.net

Если задать в консоли:

# nvidia-settings -a InitialPixmapPlacement=2 -a GlyphCache=1

то все просто замечательно начинает бегать.

Объяснение:

1) InitialPixmapPlacement=2, который по умолчанию в состоянии 1, влияет на размещение пиксельно буфера в Оперативной памяти при значении 1, либо в памяти видеокарт при значении 2. Естественно второе дает существенный прирост, потому что скорость работы с собственной памятью, даже для встроенной видюхи (когда память выделена из общей памяти компа) все равно быстрее чем работа с системной памятью.

2) GlyphCache=1 размещает все шрифты в видеопамять. И это также дает некоторый прирост. Хотя у меня существенный прирост дал в основном первый пункт, но зачем отказываться от улучшения, так что прописал также.

Также в статье рекомендуется в /etc/X11/xorg.conf в раздел Screen section добавить следующее:

Option «PixmapCacheSize» «1000000»

Опция оставляет постоянно выделенный кусок видеопамяти в 5 Мб для вышеупомянутого пиксельного буфера. Я думаю при больших размерах памяти современных видеокарт (у меня 256 Мб выделено из основной памяти) это не сильно большая потеря, зато нет лишних оперций по перераспределению размера, что дает дополнительное снижение затрат ресурсов и обеспечивает прирост производительности.

У меня пока только осталась одна проблема — я не понял куда надо прописать для правильного автозапуска эти команды. В статье приводится рекомендация для прописывания в ~/.xinitrc/ ~/.kderc/ ~/.gnomerc, но у меня стоит KDE, ~/.xinitrc/ почему то отсутствует в ALT Linux, в ~/.kderc/ вообще что-то другое. В общем пока в папке автозапуска (можно получить доступ из меню запуска программ в ALT Linux) прописал ярлык с параметром «nvidia-settings -a InitialPixmapPlacement=2 -a GlyphCache=1». Работает конечно, но что-то в этом неправильное есть.

В общем я решил свою проблему может кому это поможет, кто-то может сказать что боян. Побольше бы таких боянов было известно — значительно проще стало бы жить.

А кто не хочет? 😉

Автор: Mario

Вы можете свободно использовать материал обзора и его части, однако большая просьба — при цитировании и копировании материала указывайте первоисточник, т.е. этот блог! Давайте не будем жлобами — все таки чужой труд стоит ценить!

Первую часть обзора я закончил рассмотрев настройки BIOS. Ну, что же продолжим.

По умолчанию в субноуте стоял Linux под маркой Xandros http://www.xandros.com

Недаром данный конкретный субноут замаркирован буквой L в конце названия. Пощупав сей продукт и «порадовавшись» за скорость работы я решил что «так жить нельзя…»

По сей причине решил поставить Windows XP, надо сказать что сей шаг себя оправдал. Правда для установки потребовался внешний привод ATAPI, подключаемый через USB. Поскольку привода компакт-дисков в субноутах не водится, в связи с размерами, и, разумеется, в состав поставки ноутбука оно не входит. Выкрутился тем, что попросил на работе внешний привод на пару часов.

Что можно сказать про установку Windows? Готовьтесь к сильнейшим «эротическим» ощущениям! И все из-за нестандартного разрешения 800*480! Дело в том что в Vesa видео режиме (в котором собственно происходит установка ОС) устанавливается стандартный режим 800*600, но нижняя часть экрана естественно не показывается и обрезается, хотя инсталятору кажется что оно есть! Режим 640*480 субноут без драйвера не устанавливает. В результате имеем «все 33 удовольствия» — нижние кнопки не видно. Курсор мыши соответственно тоже не виден в нижней части экрана! Причем подключение через VGA разъем к внешнему монитору вас не спасет! На нем вы увидите те же 800*480, но растянутые на весь экран! В общем приходится вслепую перемещать фокус выделения по кнопкам, при помощи клавиши «Tab». Сколько при этом будет возвратов в прежнее меню… много в общем. Как результат вместо одного часа, установка Windows XP заняла у меня более 2-х часов, сопровождаемых крепкими непечатными словами. 🙂

Кроме Windows XP я установил на субноут Колибри ОС http://kolibrios.org

В этой части статьи я пока не буду описывать эту ОС (одним из разработчиков которой я кстати являюсь).

Данная часть статьи будет собственно посвящена внутреннему составу железа и Windows XP.

Кстати проблем с драйверами нет — вместе субноутом идет диск на котором еcть драйвера для Windows XP, но ОС даже Xandros там нету, как и драйверов под Linux. Весьма странная позиция для пользователя, ну да ладно оставим это на совести компании RoverBook.

Ну? вот Windows загружена — приступаю к прощупыванию начинки.

Нет, вы не о том подумали. %-)

Клава в субноуте тоже есть, но другая… 😉

Состав железа:

Итак что имеем согласно показаниям EVEREST http://www.lavalys.com

Суммарная информация:

Компьютер:

Тип компьютера Компьютер с ACPI

Операционная система Microsoft Windows XP Professional

Пакет обновления ОС Service Pack 2

Internet Explorer 6.0.2900.2180 (IE 6.0 SP2)

DirectX 4.09.00.0904 (DirectX 9.0c)

Системная плата:

Тип ЦП AMD Geode LX, 500 MHz (15 x 33)

Системная плата TECO Electric and Machinery Co., Ltd. TR2350

Чипсет системной платы Неизвестно

Системная память 487 Мб

Тип BIOS Insyde (05/29/08)

Дисплей:

Видеоадаптер AMD Custom Driver For 800×480 Panel (24 Мб)

Мультимедиа:

Звуковой адаптер AMD CS5536 (Geode companion) Audio Controller

Хранение данных:

Контроллер IDE Стандартный двухканальный контроллер PCI IDE

Дисковый накопитель FUJITSU MHW2060AT (60 Гб, 4200 RPM, Ultra-ATA/100)

Статус SMART жёстких дисков OK

Ввод:

Клавиатура Стандартная (101/102 клавиши) или клавиатура PS/2 Microsoft Natural

Мышь PS/2-совместимая мышь

Сеть:

Первичный адрес IP 127.0.0.1

Первичный ад

рес MAC 00-1A-13-B2-0D-D3

Сетевой адаптер Realtek RTL8139/810x Family Fast Ethernet NIC

Периферийные устройства:

Контроллер USB1 AMD CS5536 (Geode companion) OHCI USB Controller

Контроллер USB2 AMD CS5536 (Geode companion) EHCI USB Controller

USB-устройство Malata Notebook USB2.0 Camera

USB-устройство Универсальный USB концентратор

Батарея Адаптер блока питания (Майкрософт)

Батарея Батарея с ACPI-совместимым управлением Microsoft

Теперь немного подробнее:

Центральный процессор:

Тип ЦП AMD Geode LX, 500 MHz (15 x 33)

Наборы инструкций x86, MMX, 3DNow!

Кэш L1 кода 64 Кб

Кэш L1 данных 64 Кб

Кэш L2 128 Кб (On-Die, Full-Speed)

Производитель ЦП:

Фирма Advanced Micro Devices, Inc.

Системная плата

Свойства системной платы:

ID системной платы

Системная плата TECO Electric and Machinery Co., Ltd. TR2350

Свойства шины FSB:

Тип шины Intel GTL

Ширина шины 64 бит

Реальная частота 33 МГц

Эффективная частота 33 МГц

Пропускная способность 267 Мб/с

Память

Физическая память:

Всего 487 Мб

Занято 177 Мб

Свободно 309 Мб

Загрузка 36 %

Physical Address Extension (PAE):

Поддерживается ОС Да

Поддерживается ЦП Нет

Активный Нет

Физические данные дискового накопителя:

Производитель Fujitsu

Форм-фактор 2.5″

Форматированная ёмкость 60 Гб

Диски 1

Записываемые поверхности 2

Физические габариты 100 x 70 x 9.5 mm

Максимальный вес 96 g

Средняя задержка раскрутки 7.14 ms

Скорость вращения 4200 RPM

Среднее время поиска 12 ms

Переход с дорожки на дорожку 1.5 ms

Полное время поиска 22 ms

Интерфейс Ultra-ATA/100

Скорость данных 'буфер-контроллер' 100 Мб/с

Объём буфера 2 Мб

Как видно из характеристик — они подходят для Windows XP, но впритык. Как ни странно система шуршит вполне сносно, конечно на мой нетребовательный взгляд.

Однако кроме EVEREST есть и другие полезные программы — специалисты, вот и буду подробно их перечислять.

Первый специалист CPU-Z http://www.cpuid.com

Как видно это вторая программа, которая показывает частоту 33 МГц, но поскольку с большой вероятностью в субноуте использована DDR1, то на чтение частота будет 66 МГц, а вот на запись только 33 МГц.

Да и не удивляйтесь что памяти отображается не 512 Мб как заявлено производителем, потому как видео встроенное в процессор и память под него берется из основного ОЗУ.

У процессора отсутсвует поддержка SSE и это естественно плохо, но вопрос цены объясняет такие вещи.

Размер кэш памяти не так велик, но если честно на моем настольном AMD Duron 950 в свое время было не намного больше, так что вполне терпимо.

Никакой полезной информации о материнской плате не узнать.

Опять же только размер — бюджетное железо, экономят на всем.

Опять ничего. Даже обидно немного.

Следующий специалист по железу GPU-Z www.techpowerup.com

Результат вполне ожидаем — 3D ускоритель отсутсвует, потому чт

о «дешево и сердито».

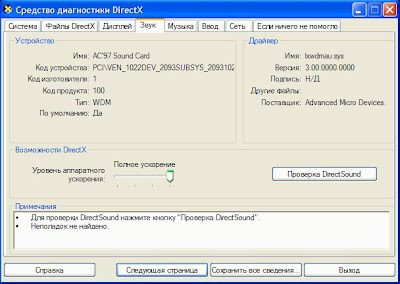

Впрочем это можно увидеть и в свойствах системной утилиты «Средство диагностики Direct X».

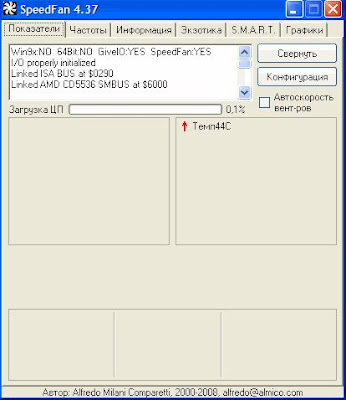

Следующая утилита — специалист по температурам и вентиляторам SpeedFan http://www.almico.com

Специалист разглядел только один датчик, и это датчик жесткого диска, так что температуру процессора мы не узнаем.

Ну, как видим у специалистов негусто. Что же покажут стандартные утилиты системы?

Средство диагностики Direct X

Как видим ускорение 3D недоступно — ускоритель отсутсвует как вид!

Звук на основе кодека AC97 — бюджетный звук. Если хотите чтобы он хоть как-то звучал — подключите наушники или колонки.

Свойства видеоподситемы:

Из режимов доступны только 800*600, 800*480 и 640*480. Причем режим 800*600 работает только со скроллингом экрана, так что не считается, так как это не удобно, хоть и при этом все окна в виртуальный экран влезают по размерам.

Мультимедиа:

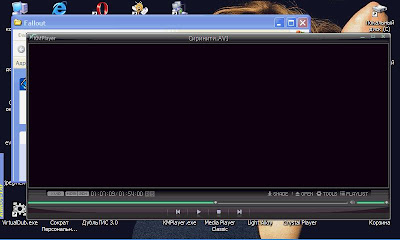

Чтобы без напрягов смотреть видео предлагаю воспользоваться плеером KMPlayer http://www.kmplayer.com который не требует внешних видеокодеков.

Не удивляйтесь отсутсвию изображения в плеере на картинке — все видео выводится несколько другим способом, нежели обычные окошки, потому при снятии скриншота оно не отображается в любом плеере.

Правда Media Player Classic поставлемый с K-Lite Codec Pack http://www.codecguide.com/download_kl.htm тоже нетребователен, но все таки помедленней будет.

Игры

Да грустно конечно что нету 3D усорителя, и даже попытка заменить его софтварными ускорителями не поможет — система слишком хилая, чтобы эмулировать такие вещи.

Однако поиграть можно в те игры, которые не требуют наличия аппаратного 3D ускорителя:

Мой любимый Fallout 2! Пиво опционально, но вот мышка обязательна — играть посредством тачпада то еще извращение!

Мой не менее любимый StarCraft!

Ну, и естественно — Red Alert Aftermach!

Вообще то система, по идее, должна потянуть и Quake 2

и даже Half-Life в режиме софтварного движка. Однако не запускал, так что есть еще поле для экспериментов.

Видокамера

О встроенной видеокамере рассказывать особо нечего — даже для веб камеры весьма посредственная вещь! Разрешение 320*240 максимум и постоянное моргание в тщетных попытках сфокуссироваться. Малейшее движение или изменение положения источника света и все поплыло. Ну, что еще ожидать от бюджетной вещи!

Клавиатура

Клавиатура сокращенная, но в принципе можно привыкнуть. Некоторые клавиши эмулируются через удержание клавиши Fn (слева с низу), цифровая дополнительная клавиатура естественно отсутсвует.

Тачпад

Тачпад не очень точный и временами простое таскание мыши воспринимает как нажатие кнопки, так что для полноценной работы мышь весьма желательна.

Контроллер Wi-Fi

В субноуте присутствует контроллер Wi-Fi, но проверять мне его было не на чем, так что ничего не скажу конкретного.

Сеть Ethernet

Контроллер сети Ethernet обеспечивает нормальную работу 100 Мбит сети, но как я и описывал в первой части статьи — разъем сделан с нарушением стандарта и некоторые штеккеры сетевых шнуров в нем просто не держаться и вылетают. Не срабатывает защелка-фиксатор.

Например, такие штеккеры:

Питание

Аккумулятора хватает на 2,5-3 часа работы при средней нагрузке. Я, например, несколько раз занимаясь другими делами слушал на субноуте воспроизведение текста фанастических произведений, через CoolReader с использованием звукового движка Katerina. Часа на 2 хватает.

Вот в принципе и все для второй части, если соберусь написать третью часть, то это будет про установку Колибри ОС http://kolibrios.org и танцы с бубном по доводке (а куда же мы без бубна!).

Пока только пара фоток:

Синий экран загрузки в котором выбираются параметры.

Собственно сама ОС в загруженном состоянии.

Автор: Mario

В общем после недавнего преснопамятного обновления Альта в котором у всех возникли проблемы Firefox (у нас то коммунистов таких проблем не было, ибо 5.1 бранч ) у некоторых людей появились проблемы с верхним меню.

У меня лично проблема вылезла на Thunderbird (хотя в Firefox тоже присутствовала согласно логам в консоли, но жить почему-то не мешала) — любое нажатие на кнопки верхнего меню выливалось в 10-15 секундные задержки.

Устав ждать исправления от команды полез гуглить. Долго рыл — многие плюются. Некоторые грешат на pulseaudio, но как выяснилась причина была не в этом. В консоли присутствуют два вида ошибок:

/home/mario/.config/qtcurve/gtk-icons:8: Файл с изображением не найден в pixmap_path: «16×16/actions/mirror.png»

/home/mario/.config/qtcurve/gtk-icons:9: Файл с изображением не найден в pixmap_path: «16×16/actions/mirror.png»

/home/mario/.config/qtcurve/gtk-icons:10: Файл с изображением не найден в pixmap_path: «32×32/actions/mirror.png»

/home/mario/.config/qtcurve/gtk-icons:11: Файл с изображением не найден в pixmap_path: «16×16/actions/mirror.png»

/home/mario/.config/qtcurve/gtk-icons:12: Файл с изображением не найден в pixmap_path: «16×16/actions/mirror.png»

…

Причем этот тип ошибок я так и не порешил пока — но вроде сильно кровь не пьет.

А вот второй тип ошибок как раз пил кровь щедрым насосом.

socket(): Семейство адресов не поддерживается протоколом

Причем запуск от другого пользователя (я пробовал root) проблему не решали, матюки по прежнему шли, но уже на английском.

После некоторых гуглостраданий таки нашел ответ здесь: drf-ckoff.livejournal.com

В общем в консоль выдаем:

# modprobe ipv6

И красота! Гармония, баяния, а может и аккордеония во все локальной вселенной!

З.Ы. Предложенное работает только до следующей перезагрузки. Для закрепления эффекта нужно прописать ipv6 в /etc/modules

Автор: Mario

******************************************************************************

******************************************************************************

******************************************************************************

******************************************************************************

*****************************************************************

******************************************************************************

******************************************************************************

*****************************************************************************