TP-Link известна не только своими роутерами, но и репитерами — они расширяют уже имеющуюся зону покрытия «Вай-Фай» в квартире и доме. В каталоге можно найти как дорогие двухдиапазонные модели, которые работают по самым современным стандартам, так и бюджетные варианты. Один из недорогих усилителей — модель TP-LINK TL-WA855RE, которая работает в одном диапазоне 2.4 ГГц.

Настраиваем роутер GPON (на примере устройства для МГТС)

Роутеры обычно производят под какую-то конкретную технологию подключения к интернету, например, роутеры для ADSL или GPON. Чем отличается GPON-роутер от остальных? Что это вообще за технология? Как настроить такой роутер?

Что делать, если Wi-Fi не имеет правильной конфигурации IP

Сеть Wi-Fi — отличный выбор, если вы не хотите иметь дело с проводами и хотите перенести ноутбук в другое место. Хотя Wi-Fi весьма полезен, некоторые пользователи Windows 10 сообщили, что Wi-Fi не имеет допустимого сообщения об ошибке конфигурации IP . Это сообщение об ошибке не позволит вам использовать Wi-Fi, поэтому давайте посмотрим, как это исправить.

Случай, когда Wi-Fi не имеет действительного IP в настройках, может помешать вам получить доступ к Интернету. Есть некоторые варианты этой ошибки, и если говорить о похожих проблемах, вот наиболее распространенные:

- Нет правильной конфигурации IP Windows 10 — эта проблема может возникнуть из-за вашего антивируса или настроек безопасности. Тем не менее, вы должны быть в состоянии решить проблему, отключив антивирус.

- WiFi не имеет действующей конфигурации IP Lenovo, HP, Windows 10 Toshiba, ASUS, Surface Pro 4, Dell — это сообщение об ошибке может появляться практически на любом устройстве, и оно обычно вызывается вашими драйверами. Чтобы избежать этой проблемы в будущем, обязательно обновите драйверы до последней версии и проверьте, решает ли это проблему.

- Wi-Fi не имеет действительной IP-конфигурации, неопознанной сети, нет доступа в Интернет, нет защищенного Интернета — вот некоторые варианты этой ошибки, но вы можете исправить их все, используя решения из этой статьи.

Wi-Fi не имеет действительной конфигурации IP, как это исправить?

Решение 1 — Сброс TCP/IP

Один из самых простых способов решить эту проблему — использовать команду netsh. Для этого выполните следующие действия:

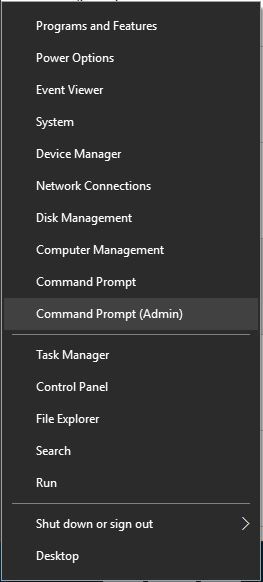

- Запустите командную строку от имени администратора. Для этого нажмите Windows Key + X и выберите в меню командную строку (Admin).

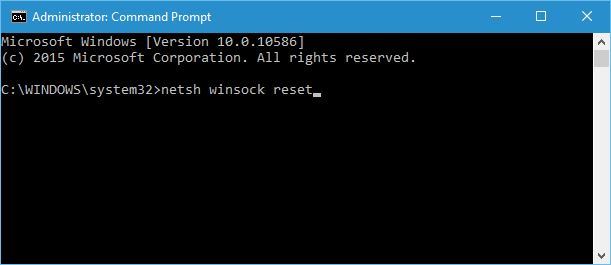

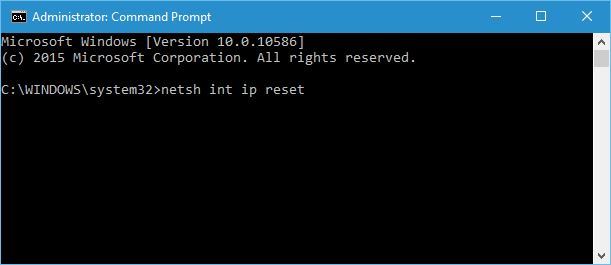

- Когда откроется командная строка, введите следующие строки:

- netsh winsock reset

- netsh int ip reset

- netsh winsock reset

- Закройте командную строку и перезагрузите компьютер.

Пользователи сообщают, что это решение обычно устраняет проблемы с конфигурацией IP, но имейте в виду, что если вы используете статический IP-адрес, вам придется установить его снова. Если предыдущие команды не работали, вы можете попробовать эти команды:

- ipconfig /release

- ipconfig /flushdns

- ipconfig /renew

Решение 2 — Изменить беспроводной SSID и пароль

Вы можете исправить ошибку Wi-Fi, не имеющую действительной конфигурации IP, путем доступа к модему и изменения беспроводного SSID и пароля. Для этого вам необходимо подключить компьютер к модему с помощью кабеля Ethernet, получить доступ к модему и изменить беспроводной SSID и пароль. Для получения более подробной информации о том, как это сделать, мы настоятельно рекомендуем вам проверить руководство вашего модема.

Решение 3 — Установите ширину канала на Авто

Одним из предлагаемых решений является установка ширины канала на Авто. Для этого выполните следующие действия:

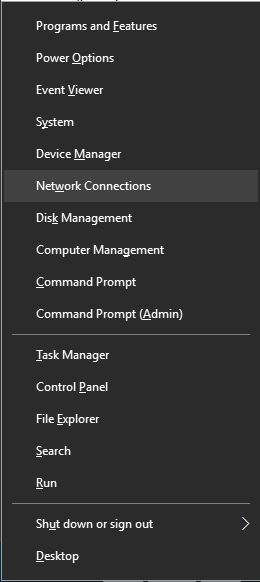

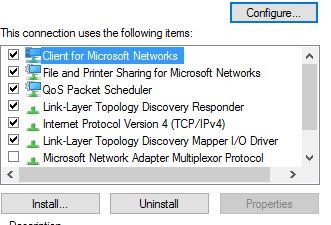

- Нажмите Windows Key + X и выберите Сетевые подключения из меню.

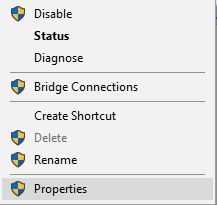

- Когда откроется окно «Сетевые подключения», щелкните правой кнопкой мыши свое беспроводное подключение и выберите « Свойства» в меню. Нажмите кнопку «Настройка» и перейдите на вкладку «Дополнительно».

- Найдите ширину канала 802.11n для диапазона 2.4 и установите для него значение Авто.

Нажмите OK, чтобы сохранить изменения.

Решение 4 — Установите свой IP-адрес вручную

Когда вы подключаетесь к беспроводной сети, вам обычно дают IP-адрес. Этот процесс выполняется DHCP, но если есть проблема с DHCP или с его конфигурацией, вы получите ошибку конфигурации IP. Один из способов, который предлагается пользователям, — назначить IP-адрес для вашего устройства вручную. Для этого выполните следующие действия:

- Нажмите Windows Key + X и выберите Сетевые подключения.

- Щелкните правой кнопкой мыши по беспроводной сети и выберите «Свойства» в меню.

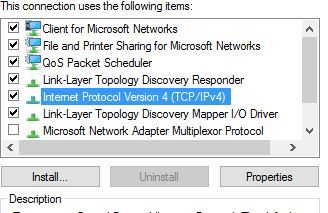

- Выберите Протокол Интернета версии 4 (TCP/IPv4) и нажмите кнопку Свойства.

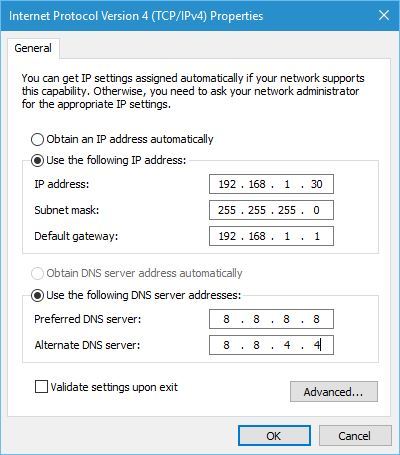

- Когда откроется окно «Свойства», выберите параметр «Использовать следующий IP-адрес» и введите IP-адрес, маску подсети и шлюз по умолчанию. Мы использовали настройки, которые работают для нашей конфигурации, но вам может потребоваться ввести другие данные. Кроме того, вам придется войти на DNS- сервер вручную. В нашем примере мы использовали общедоступный DNS Google, но вы также можете использовать 192.168.1.1 в качестве предпочитаемого DNS-сервера.

- После того, как вы закончите, нажмите кнопку ОК.

Кроме того, вы можете получить доступ к маршрутизатору и отключить DHCP и настроить его для назначения статического IP-адреса вашему ПК.

Решение 5 — Изменить количество пользователей DHCP

По мнению некоторых пользователей, вы можете решить эту проблему, увеличив число пользователей DHCP. Некоторые маршрутизаторы обычно ограничены 50 пользователями DHCP, и это может привести к тому, что в Wi-Fi не появится допустимая ошибка конфигурации IP. Чтобы решить эту проблему, вам нужно получить доступ к маршрутизатору и вручную увеличить количество пользователей DHCP.

Пользователи сообщали, что после увеличения числа пользователей DHCP все проблемы были решены. Чтобы узнать, как увеличить количество пользователей DHCP на вашем маршрутизаторе, обязательно ознакомьтесь с его руководством.

Кроме того, некоторые пользователи также предлагают решить проблему с настройкой IP-адреса, увеличив максимальное количество пользователей беспроводной сети. Некоторые маршрутизаторы ограничены только 10 беспроводными пользователями, и путем увеличения максимального количества пользователей проблема была решена.

Решение 6 — Выполните Чистую загрузку

Некоторые пользователи утверждают, что вы можете решить эту проблему, выполнив Чистую загрузку. С помощью чистой загрузки вы отключите все сторонние приложения и службы, которые могут мешать вашему беспроводному соединению. Для выполнения Чистой загрузки сделайте следующее:

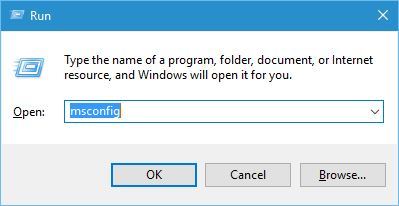

- Нажмите Windows Key + R на клавиатуре и введите msconfig. Нажмите Enter или ОК.

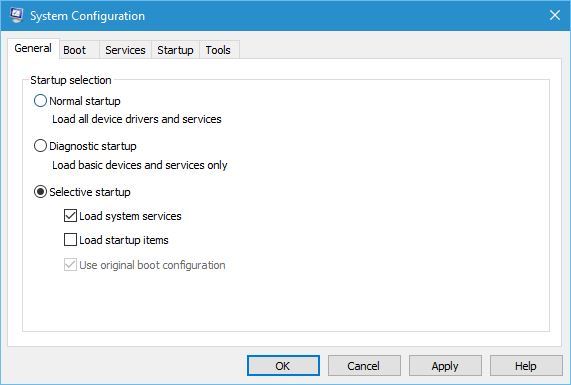

- Когда откроется окно Конфигурация Windows, выберите Выборочный запуск и снимите флажок Загружать элементы запуска.

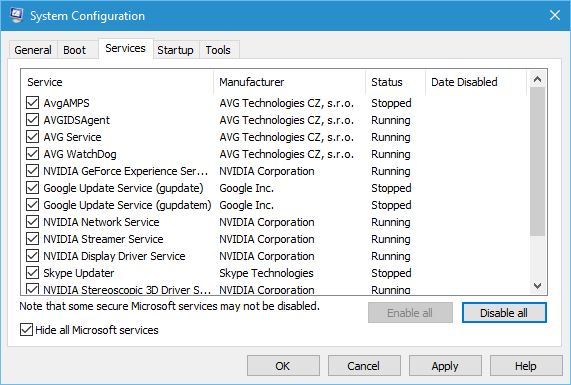

- Перейдите на вкладку «Службы», установите флажок «Скрыть все службы Microsoft» и нажмите кнопку «Отключить все».

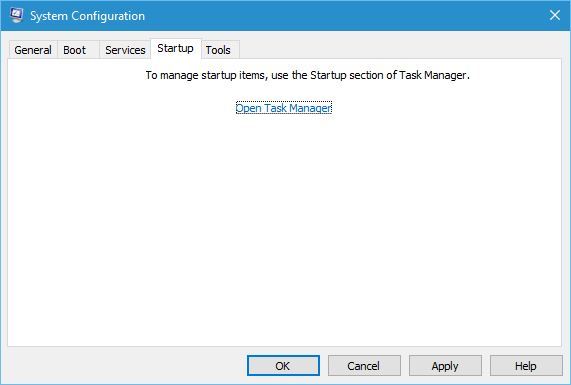

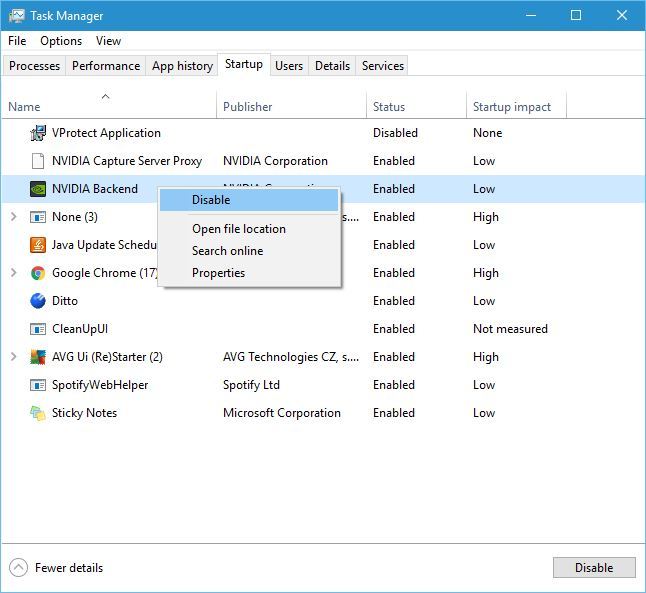

- Перейдите на вкладку «Автозагрузка» и нажмите «Открыть диспетчер задач».

- Когда откроется диспетчер задач, вы увидите список запускаемых приложений. Щелкните правой кнопкой мыши каждый элемент в списке и выберите «Отключить».

- После отключения всех запускаемых приложений закройте диспетчер задач и нажмите «Применить» и «ОК» в окне «Конфигурация Windows».

- Перезагрузите компьютер.

После перезагрузки компьютера проверьте, решена ли проблема. Если проблема не появляется, вы можете включить отключенные службы и приложения и найти тот, который вызывает эту проблему, чтобы вы могли удалить или обновить ее.

Решение 7. Удалите антивирус

Антивирусное программное обеспечение или брандмауэр часто могут мешать подключению к Интернету, и если вы получаете Wi-Fi, не имеющий допустимой ошибки конфигурации IP, вы можете временно удалить антивирус или брандмауэр. Пользователи сообщили, что антивирус Avast и AVG могут вызвать эту проблему, и после удаления проблемного программного обеспечения проблема была решена.

Имейте в виду, что почти любое антивирусное программное обеспечение может вызвать эту проблему, поэтому обязательно временно удалите все сторонние антивирусные инструменты. Если удаление антивирусного программного обеспечения устраняет проблему, вы можете продолжить и установить последнюю версию антивируса или переключиться на другое антивирусное программное обеспечение.

Мы рекомендуем вам перейти на Bitdefender 2019, который поставляется с множеством полезных функций. Он оптимизирует процессную активность вашего компьютера, что очень важно для предотвращения многих проблем, которые могут возникнуть при использовании вашего компьютера (включая ошибки такого типа). Он также защищает вашу онлайн-активность даже лучше, чем версия 2018 года (№ 1 в мире AV). Мы определенно рекомендуем вам выбрать этот антивирус как наиболее совместимый и универсальный AV для ПК с Windows.

Решение 8. Убедитесь, что DHCP включен

Как мы уже упоминали ранее, DHCP отвечает за назначение IP-адресов устройствам, которые подключаются к вашей сети, и если DHCP не работает, вы можете столкнуться с определенными проблемами. Чтобы убедиться, что DHCP включен, вы всегда можете устранить неполадки сетевого подключения, выполнив следующие действия:

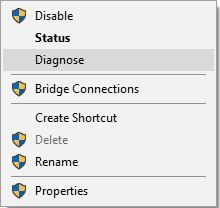

- Открытое сетевое соединение s.

- Найдите сетевой адаптер, щелкните его правой кнопкой мыши и выберите «Диагностика».

- Подождите, пока сканирование завершится.

Вы также можете установить свой IP-адрес, который будет получен автоматически, чтобы включить DHCP. Этот процесс аналогичен описанному в решении 4 , поэтому обязательно проверьте это решение. Наконец, вы всегда можете включить DHCP из настроек вашего маршрутизатора, если вы отключили его ранее.

Решение 9. Удалите драйвер беспроводного адаптера.

Пользователи утверждают, что им удалось решить эту проблему, удалив драйвер беспроводного адаптера. Для этого выполните следующие действия:

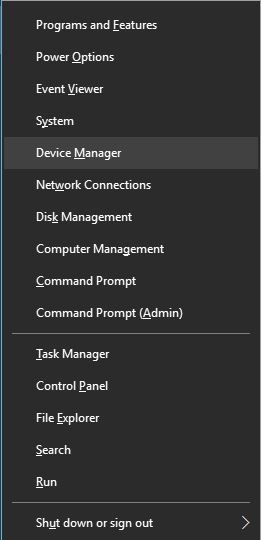

- Нажмите Windows Key + X и выберите Диспетчер устройств.

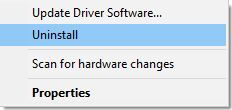

- Когда откроется диспетчер устройств, найдите ваше беспроводное устройство, щелкните его правой кнопкой мыши и выберите «Удалить».

- Если доступно, установите флажок «Удалить программное обеспечение драйвера для этого устройства» и нажмите «ОК».

- После удаления драйвера перезагрузите компьютер.

Когда ваш компьютер запускается снова, Windows 10 автоматически установит беспроводной драйвер по умолчанию. Если драйвер по умолчанию работает хорошо, вы можете продолжить его использование, но если возникнут какие-либо проблемы, вам, возможно, придется загрузить последнюю версию драйвера и установить его.

Имейте в виду, что обновление драйверов — это сложная процедура. Если вы не будете осторожны, вы можете нанести непоправимый ущерб вашей системе, загрузив неправильную версию драйвера, поэтому будьте особенно осторожны.

Мы настоятельно рекомендуем TweakBit Driver Updater (одобрен Microsoft и Norton) для автоматической загрузки всех устаревших драйверов на ваш компьютер.

Отказ от ответственности: некоторые функции этого инструмента не являются бесплатными.

Решение 10. Убедитесь, что тип безопасности соответствует

Иногда проблемы с настройкой IP-адреса могут быть вызваны вашим типом безопасности, поэтому убедитесь, что тип безопасности на вашем ПК соответствует типу безопасности, установленному вашим маршрутизатором.

Для этого просто откройте страницу настроек маршрутизатора, перейдите в раздел беспроводной связи и проверьте, какой тип безопасности используется. После этого убедитесь, что ваш беспроводной адаптер использует тот же тип безопасности.

Проблемы с настройкой Wi-Fi IP могут помешать вам получить доступ к Интернету, но мы надеемся, что вам удалось решить эту проблему после использования одного из наших решений.

Как починить сенсорную панель ноутбука

Не работает тачпад ноутбука — сложная ситуация. Вы просто потеряете контроль над своей системой, поскольку ни один современный компьютер не сможет нормально функционировать без указательного устройства. Проблема может быть связана как с аппаратным, так и программным обеспечением устройства с Windows 10. Тем не менее, проблема довольно распространенная, но редко бывает, что аппаратная часть тачпада вышла из строя. Скорее, для большинства пользователей простое включение сенсорной панели решило проблему.

Наиболее распространенные причины, по которым сенсорная панель не работает:

- Переключатель сенсорной панели на клавиатуре может быть выключен.

- Драйверы тачпада могут быть устаревшими.

- Настройки сенсорной панели могли измениться.

Подключите внешнюю мышь к вашей системе, чтобы использовать ее в качестве указателя, когда сенсорная панель не работает. Затем попробуйте следующие решения последовательно решить проблему:

- Проверьте физический выключатель для сенсорной панели

- Запустите средство устранения неполадок оборудования и устройств

- Обновите драйверы тачпада

- Проверьте настройки сенсорной панели

- Проверьте настройки BIOS

- Отключите службу ввода планшетного ПК

1] Проверьте физический выключатель для сенсорной панели

У большинства клавиатур ноутбуков есть физическая кнопка для включения/выключения сенсорной панели. Я использую систему Sony Vaio, и функциональная клавиша, связанная с сенсорной панелью, — это F1.

Нажмите клавишу Fn и функциональную клавишу, связанную с сенсорной панелью, один раз, чтобы включить ее.

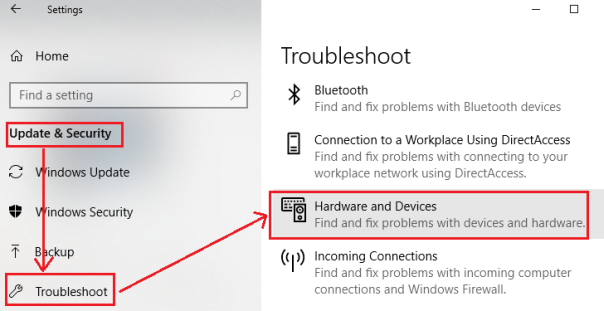

2] Запустите средство устранения неполадок оборудования и устройств

Средство устранения неполадок оборудования и устройств помогает в проверке распространенных проблем, препятствующих правильной работе компонентов оборудования. Было бы целесообразно запустить его, прежде чем приступить к другим решениям.

Нажмите кнопку «Пуск» и выберите «Настройки» → «Обновления и безопасность» → «Устранение неполадок».

Выберите средство устранения неполадок оборудования и устройств из списка и запустите его.

Перезагрузите систему.

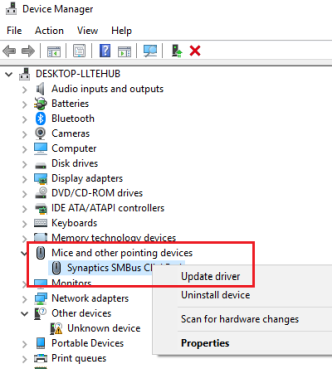

3] Обновите драйверы тачпада

Драйверы тачпада помогают в связи между аппаратным и программным обеспечением тачпада. Если драйверы не обновляются в течение длительного времени, они могут перестать работать по желанию. В такой ситуации обновите их следующим образом:

Нажмите Win + R, чтобы открыть окно «Выполнить» и введите команду devmgmt.msc. Нажмите Enter, чтобы открыть диспетчер устройств .

В диспетчере устройств разверните «Мышь и другие указывающие устройства». Щелкните правой кнопкой мыши драйвер сенсорной панели и выберите «Обновить драйвер».

Вы также можете загрузить драйверы с сайта производителя и установить их.

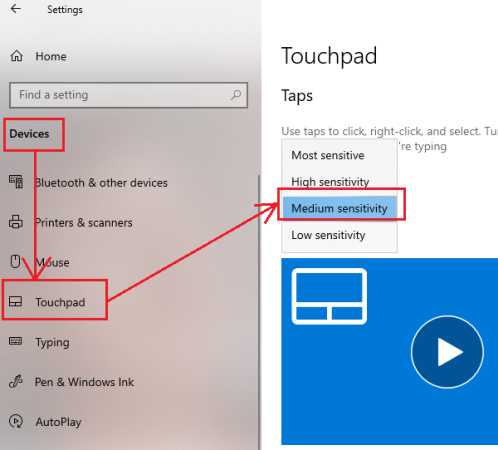

4] Проверьте настройки сенсорной панели

Ноутбуки разных марок имеют разные настройки для тачпада. В моей системе (Sony Vaio) нет возможности отключить тачпад. Однако его чувствительность может быть изменена.

Нажмите кнопку «Пуск» и выберите «Настройки» → «Устройства» → «Сенсорная панель».

Из раскрывающегося меню измените чувствительность сенсорной панели на среднюю чувствительность. Перезагрузите систему.

5] Проверьте настройки BIOS

Время от времени внутреннее указательное устройство (в данном случае сенсорная панель) может быть отключено из самой BIOS. В таком случае перезагрузите систему в режиме BiOS и измените настройки соответствующим образом.

Вход в режим BIOS — это разная процедура для разных систем. Обычно вам нужно будет нажать кнопку F8, F12, DEL, ESC и т.д., Как только система перезагрузится.

В меню BIOS перейдите на вкладку «Дополнительно». убедитесь, что состояние внутреннего указательного устройства должно быть [Включено].

Если нет, измените статус на [Включен].

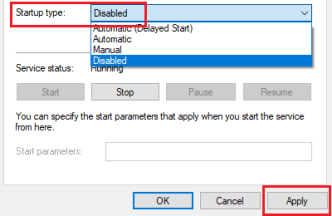

6] Отключите службу ввода планшетного ПК (для Windows 7)

Хотя ввод с планшетного ПК не входит в качестве службы для более поздних версий Windows, если вы используете Windows 7, вы можете отключить службу следующим образом.

В строке поиска Windows 7 введите services.msc и нажмите Enter.

В списке служб, расположенном в алфавитном порядке, прокрутите вниз до Служба ввода планшетного ПК. Щелкните правой кнопкой мыши и выберите «Свойства».

Измените тип запуска на Отключено. Нажмите «Применить», а затем «ОК», чтобы сохранить настройки.

Перезагрузите систему и проверьте, устраняет ли она проблему с сенсорной панелью.

Какая версия Windows 10 и номер сборки установлены у меня на компьютере?

Мы знаем, что Windows 10 является последней редакцией Windows. Это понятно, но каждый год появляются новые версии Windows 10. У нас была Windows 10 с Anniversary Update, октябрьским обновлением 2018 года и многими другими обновлениями функций. Что означают все эти имена? Как проверить версию Windows 10, которая у вас есть? Как узнать, какую редакцию Windows 10 вы используете, какую сборку или какого типа? Прочитайте это руководство и найдите все ответы, которые вы ищете.

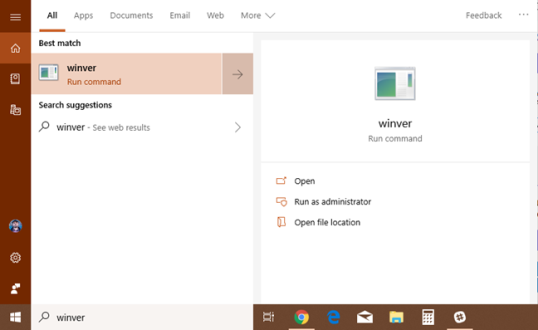

Этот метод быстрый и работает одинаково, независимо от того, какая у вас версия Windows 10: используйте поле поиска рядом с кнопкой «Пуск», введите winver и нажмите или коснитесь результата поиска winver.

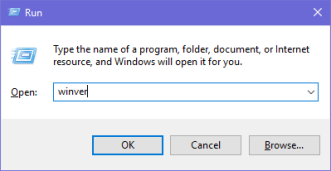

Или нажмите клавиши Windows + R, чтобы открыть окно «Выполнить», введите winver и нажмите клавишу «Ввод», или нажмите или коснитесь OK.

Эта команда открывает окно «О Windows», где вы видите свою версию Windows 10, за которой следует сборка ОС и выпуск Windows 10. Например, вот ПК с Windows 10 Pro и обновлением за октябрь 2018 года.

Вот еще один с Windows 10 Home и обновлением за октябрь 2018 года.

Конфуз! Продолжайте читать это руководство, чтобы разобраться с номерами версий, которые вы видите, сборкой ОС, имеющейся у вас версией Windows 10 и так далее.

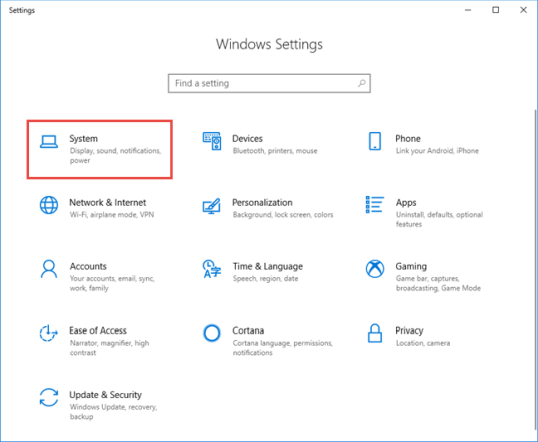

Как проверить версию Windows 10 из приложения «Настройки»

Этот метод работает во всех версиях Windows 10, но все выглядит по-разному, в зависимости от версии Windows 10, которая у вас есть. Сначала откройте приложение «Настройки» (самый быстрый способ — нажать Windows + I на клавиатуре). В настройках Windows перейдите в «Система».

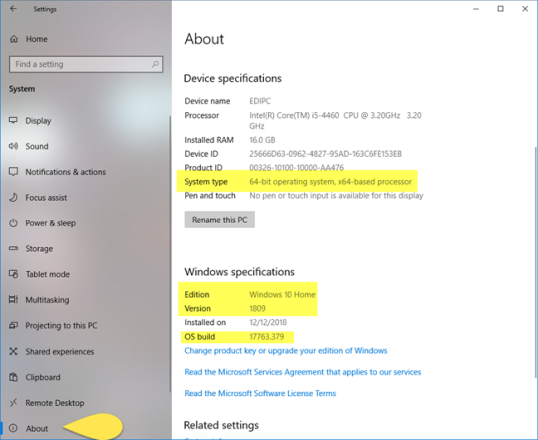

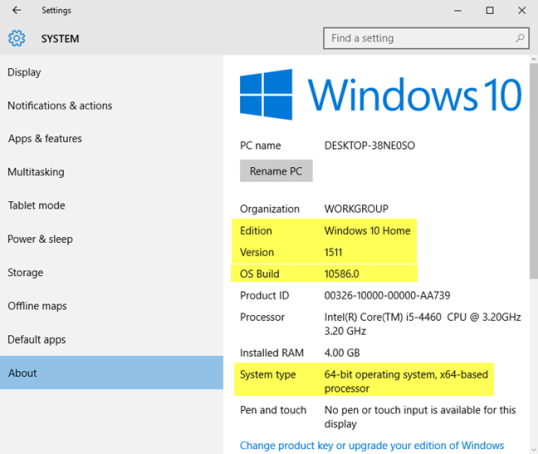

Слева, прокрутите внизу и выберите «О системе». Справа вы видите информацию о вашей системе. Количество отображаемой информации зависит от версии Windows 10, которую вы установили. В некоторых случаях вам нужно немного прокрутить вниз, чтобы найти интересующие вас строки:

- Тип системы — сообщает, используете ли вы 32-разрядную или 64-разрядную версию Windows 10.

- Редакция — он разделяет версию Windows 10, которая у вас есть.

- Сборка ОС — посмотрите номер сборки Windows 10, который вы используете.

- Версия — отображает версию Windows 10, которая установлена.

Эти строки информации расположены по-разному, в зависимости от используемой версии Windows 10. Например, вот как выглядит раздел «О программе» в обновлении Windows 10 от 2015 года. Упомянутые нами строки существуют и здесь, но в другом месте.

Теперь, когда у вас есть некоторые данные о версии Windows 10, сборке ОС, редакции и типе системы, давайте разберемся с этим:

Как перевести номера версий Windows 10 в обновления функций

У нас не будет Windows 11, Windows 12 и так далее, как это было раньше в Windows 7, Windows 8 или Windows 8.1. Тем не менее, Microsoft продолжает обновлять Windows 10 и наряду с традиционными исправлениями и исправлениями для системы безопасности также выпускает два основных обновления функций каждый год. Эти обновления функций имеют конкретную версию, маркетинговое название (например, Creators Update) и поставляются с новыми функциями, новыми инструментами, существенными изменениями и т.д. Это те пакеты обновления, которые были в эпоху Windows XP. В результате Windows 10 претерпела значительные изменения с момента ее первого выпуска в июле 2015 года. Если вам известен номер версии, вот как она переводится в обновления функций.

- 1507 — первоначальный выпуск Windows 10 , выпущенный в июле 2015 года, с кодовым названием Threshold 1.

- 1511 — Первое значительное обновление для Windows 10, выпущенное в ноябре 2015 года, под названием «Обновление в ноябре» под кодовым названием Threshold 2.

- 1607 — Второе крупное обновление, также называемое Anniversary Update для Windows 10 . Он был выпущен через год после первоначального выпуска Windows 10 в июле 2016 года. Он также имел кодовое название Redstone 1.

- 1703 — Третье крупное обновление, также называемое Creators Update для Windows 10. Он был выпущен в апреле 2017 года под кодовым названием Redstone 2.

- 1709 — Четвертое крупное обновление, также называемое Fall Creators Update для Windows 10. Он был выпущен в октябре 2017 года под кодовым названием Redstone 3.

- 1803 — Пятое крупное обновление называется апрельским обновлением 2018 года для Windows 10. Он был под кодовым названием Redstone 4 и был выпущен в апреле 2018 года.

- 1809 — Шестое крупное обновление для Windows 10 называется Октябрьское обновление 2018 года для Windows 10. Он был под кодовым названием Redstone 5, и он был выпущен в октябре 2018 года.

- 1903 г. — Седьмое крупное обновление для Windows 10. Оно называется « Обновление мая 2019 г. для Windows 10», его кодовое имя — 19H1. «19» обозначает год выпуска обновления, а «H1» обозначает первое обновление этого года. Вы можете узнать больше об этом изменении кодового названия здесь.

- Число выше 1903 года — восьмое крупное обновление для Windows 10 под кодовым названием 19H2. Ожидается, что обновление выйдет в октябре 2019 года. На данный момент о нем мало что известно. Скорее всего, оно будет называться октябрьским обновлением 2019 года для Windows 10.

Windows 10 редакции. Чем они отличаются?

На вашем компьютере или устройстве может быть установлена одна из следующих версий Windows 10:

- Home — самая распространенная редакция Windows 10. Она предназначена для домашних пользователей и новых устройств, которые продаются в торговых точках. Он включает только ориентированные на потребителя функции и не имеет таких бизнес-функций, как шифрование или виртуализация BitLocker. Одно существенное ограничение заключается в том, что пользователи Windows 10 Home не могут задерживать обновления Windows 10, как это делают пользователи других выпусков.

- Pro — эта версия добавляет функции для малого бизнеса и опытных пользователей. Кроме того, он дает пользователям возможность контролировать, как и когда они могут получать обновления Windows.

Enterprise — предоставляет все функции Windows 10 Pro с дополнительными функциями для помощи сетевым администраторам и технологически ориентированным компаниям. - Enterprise LTSC — канал долгосрочного обслуживания Windows 10 Enterprise, который выпускается раз в два-три года. Он поддерживается обновлениями безопасности в течение десяти лет после выпуска каждой версии.

- Образовательная — изначально оно имело те же функции, что и Windows 10 Enterprise, и было разработано для академических организаций. После обновления Fall Creators его набор функций был уменьшен.

- Pro Education — специальная версия Windows 10 для образовательного сектора. В него входит приложение «Настройка школьных компьютеров» , которое позволяет настраивать параметры с помощью USB-устройства флэш-памяти. У него нет предложений Cortana , Microsoft Store или Windows Spotlight.

- Pro для рабочих станций — это издание, предназначенное для высокопроизводительного оборудования, интенсивных вычислительных задач и новейших серверных процессоров и файловых систем.

- S — ограниченный по функциональности режим Windows 10, предназначенный для розничной торговли и обучения. Его наиболее важным ограничением является то, что вы не можете устанавливать настольные приложения, если они не распространяются через Microsoft Store . Кроме того, Microsoft Edge используется как веб-браузер по умолчанию, а Bing — в качестве поисковой системы. Любая редакция Windows 10 может быть запущена в режиме S.

- IoT — это издание предназначено для недорогих устройств, таких как Raspberry Pi, и специализированных машин, таких как роботы, банкоматы, POS-терминалы, сканеры штрих-кода и так далее. Существует три версии IoT для Windows 10: IoT Enterprise, IoT Mobile Enterprise и IoT Core.

- Mobile — это издание Windows 10, предназначенное для смартфонов и небольших планшетов. К сожалению, Microsoft больше не активно вкладывает в это средства, и она остается только на средствах жизнеобеспечения. Ожидается, что Microsoft прекратит обновления и поддержку Windows 10 Mobile в декабре 2019 года.

- Mobile Enterprise — предоставляет все функции Windows 10 Mobile и некоторые функции для помощи сетевым администраторам и технологически ориентированным компаниям. Ожидается, что Microsoft прекратит обновления и поддержку в декабре 2019 года.

Что такое сборка ОС Windows 10?

Номер сборки ОС меняется вместе с обновлениями, которые вы устанавливаете при использовании Windows 10. Чтобы помочь вам понять, давайте рассмотрим следующую ситуацию:

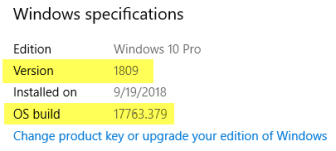

Когда было выпущено обновление для Windows 10 за октябрь 2018 года, оно имело номер версии 1809 и сборку ОС со значением 17763.1. После первого обновления до Windows 10 сборка ОС изменилась на 17763.55, а номер версии остался прежним. После последнего обновления для Windows 10 (сделанного нами в марте 2019 года) номер сборки стал 17763,379.

Номер сборки ОС меняется с каждым обновлением, сделанным Microsoft до Windows 10. Эта информация полезна для устранения неполадок. Например, когда вы сталкиваетесь с ошибкой и общаетесь с инженером технической поддержки из Microsoft или вашей компании, обмен сборкой ОС является важной информацией для понимания точной версии Windows 10, которую вы используете, и какие обновления необходимо исправить проблема, которая у вас есть. Вы можете узнать больше об эволюции номеров сборок Windows 10 в этой информации о выпуске Windows 10 .

Какой тип системы Windows 10?

Эта информация говорит только о том, использует ли Windows 10 32-разрядный или 64-разрядный регистр процессора. Современные процессоры, как правило, 64-битные, и их преимущество в том, что они могут обрабатывать намного больше данных, чем 32-битные процессоры. В большинстве случаев Windows 10 должна быть 64-битной, и это хорошо.

Какая версия Windows 10 у вас есть?

Теперь вы знаете, как увидеть версию Windows 10, которая у вас есть, и перевести ее. Прежде чем закрыть эту статью, поделитесь с нами своей версией Windows 10. Нам любопытно узнать, какие версии и выпуски Windows 10 являются самыми популярными у наших читателей.

Нагрузочное тестирование сайта

Есть прекрасный сервис https://tools.pingdom.com/… Когда-нибудь я напишу по нему подробный обзор

Тестирование утилитой ab (Apache Benchmark)

ab -c 8 -n 10000 http://mail.ru/

8 потоков, 10000 запросов

Server Software: nginx/1.15.2

Server Hostname: mail.ru

Server Port: 80

Document Path: /

Document Length: 53960 bytes

Concurrency Level: 8

Time taken for tests: 186.452 seconds

Complete requests: 10000

Failed requests: 0

Total transferred: 542200000 bytes

HTML transferred: 539600000 bytes

Requests per second: 53.63 [#/sec] (mean)

Time per request: 149.161 [ms] (mean)

Time per request: 18.645 [ms] (mean, across all concurrent requests)

Transfer rate: 2839.83 [Kbytes/sec] received

Результат теста: 53.63 страниц в секунду, на тестирование затрачено 186.452 секунд.

loader.io:

https://loader.io