В инфраструктурах Active Directory (AD) учетная запись администратора домена часто защищена в соответствии с рекомендациями Microsoft по безопасности. Стандартные меры включают переименование учетной записи Administrator, создание поддельной учетной записи-приманки или отключение встроенного администратора с передачей прав другим учеткам. В этой статье мы разберем, как выявить учетные записи с правами администратора домена, даже если они скрыты, используя утилиты dsquery, dsget и PowerShell. Также рассмотрим методы сброса паролей для обнаруженных учетных записей.

Архив автора: admin

Как сбросить настройки групповых политик в Windows

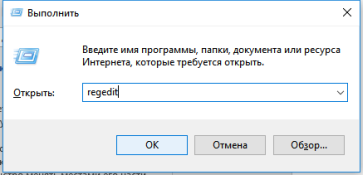

Групповые политики (GPO, Group Policy Objects) в Windows — это мощный инструмент для настройки параметров операционной системы и пользовательской среды. Они могут быть локальными (настраиваются на отдельном компьютере) или доменными (применяются через Active Directory). Однако ошибки в настройке GPO, особенно в параметрах безопасности, могут привести к проблемам: от блокировки приложений до невозможности входа в систему. В этой статье мы подробно разберем, как сбросить настройки групповых политик до значений по умолчанию, используя графические консоли, командную строку, загрузочные носители или утилиты для доменных политик.

Outlook: ограничение на размер правил и как его обойти

Outlook предоставляет мощные инструменты для автоматизации работы с почтой через правила, которые позволяют сортировать, перемещать, пересылать или удалять письма. Однако возможности создания правил ограничены лимитами, установленными почтовым сервером Microsoft Exchange. В этой статье мы разберем причины возникновения ошибки превышения размера правил, способы проверки и увеличения квоты, а также методы оптимизации правил для экономии пространства.

Чем опасен скрытый майнер на вашем компьютере, как его найти и удалить?

Во время онлайн-серфинга есть риск заразить компьютер скрытым вирусом-майнером. Он может самостоятельно использовать ПК или ноутбук для майнинга криптовалюты. Причем антивирус не всегда эффективен против такой программы, и от неё бывает сложно избавиться.

Что такое скрытый майнинг-вирус?

Анализ дисковой активности в Linux

Расскажу кратко, с помощью каких консольных инструментов можно всесторонне рассмотреть дисковую активность на сервере под управлением Linux.

Резервирование каналов на Mikrotik без скриптов

Когда у меня встала необходимость разобраться, как сделать failover или load balancing, имея два и более каналов в мир, я нашел множество статей и инструкций, в которых описывались рабочие конфигурации. Но почти нигде не нашел разъяснения, как все работает, и описания отличий разных вариантов. Хочу исправить эту несправедливость и собрать простейшие варианты построения failover и load balancing конфигураций в одной статье. Итак, у нас есть роутер, который соединяет нашу локальную сеть и два канала в интернет (основной ISP1 и резервный ISP2). Давайте рассмотрим что же мы можем сделать: Читать