Ноутбук — это место, где мы храним всю важную информацию, как личные, так и относящиеся к компании конфиденциальные документы. Если не дай бог, ноутбук пропадает или украден в любое время; мы не можем допустить утечки конфиденциальной информации. В таких случаях, если вы считаете, что идентификатор блокировки или пароль устройства могут защитить ваши ценные данные, вы можете ошибаться, поскольку кто-то может отсоединить ваш жесткий диск и использовать его в другой системе для проверки ваших данных.

В подобных случаях вы можете удаленно отслеживать устройство и удалять важные данные с устройства. Хотя такие аварии могут произойти в любое время, необходимо заранее спланировать и принять необходимые меры предосторожности, чтобы защитить данные от посторонних глаз, прежде чем произойдет такая ошибка.

Чтобы не потерять ваши данные, вам нужно заранее включить эту функцию, чтобы вы могли удаленно стереть жесткий диск, что сделает вашу систему практически бесполезной для всех. Вы можете отслеживать свои устройства, блокировать их и удаленно стирать данные с устройства, используя функцию поиска моего устройства из Windows. Но, к сожалению, эта встроенная функция доступна не для всех версий Windows и работает только с Widows 10 Pro. Однако существует много других сторонних программ, которые вы можете установить и настроить заранее, чтобы повысить безопасность ваших личных данных.

Если ваше устройство потеряно, вы можете войти на веб-сайт программного обеспечения, чтобы отслеживать ваше устройство и удаленно стирать ваши личные данные на ПК с Windows. В этой статье мы рассмотрим некоторые из лучших программ для удаленной очистки ваших данных на устройстве Windows на случай, если вы их потеряете.

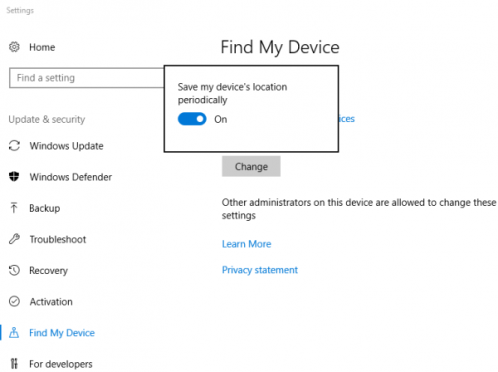

1] Включите функцию «Найти мое устройство» в Windows 10

Функция «Найти мое устройство» — единственная доступная в настоящее время функция в Windows 10, которая позволяет найти потерянное или украденное устройство, заблокировать его, а также удалить данные удаленно. Эта функция использует GPS-координаты вашего ноутбука, чтобы найти местоположение вашего устройства. Выполните следующие шаги, чтобы включить функцию «Найти мое устройство».

На ноутбуке с Windows войдите в свое устройство с учетной записью Microsoft.

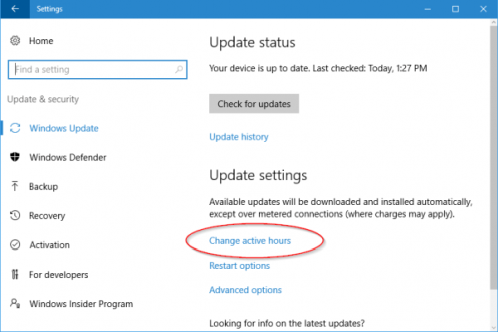

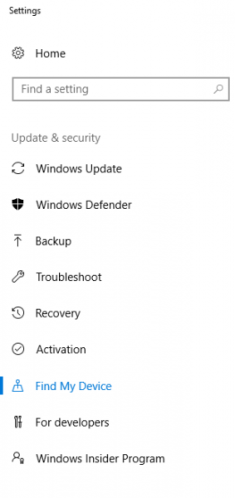

Зайдите в меню «Пуск» и нажмите «Настройки». Перейдите в раздел «Обновление и безопасность» и нажмите «Найти устройство».

Теперь измените кнопку, чтобы включить функцию «Найти мое устройство», и включите переключатель, чтобы периодически сохранять местоположение устройства.

Если вы потеряли свое устройство, выполните следующие действия, чтобы найти его.

Перейдите на официальный сайт Microsoft здесь и войдите в систему с той же учетной записью Microsoft, которую вы использовали для входа на потерянный или украденный ноутбук.

Выберите свое устройство из списка и нажмите «Найти мое устройство». Теперь вы увидите карту с указанием местоположения вашего устройства. Выберите опцию Bitlocker из списка устройств.

Включите BitLocker для шифрования всего диска с помощью шифрования AES-128. Ваши данные теперь защищены, и они будут просматриваться только с ключом восстановления.

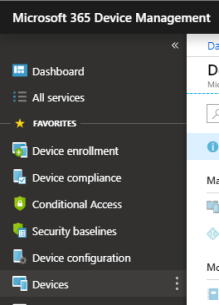

2] Используйте Microsoft Intune для дистанционного удаления данных

Microsoft Intune — это облачная служба, используемая для управления мобильными устройствами и ПК для обеспечения безопасного доступа к ресурсам данных. Когда ваше устройство утеряно или украдено, оно позволяет выборочно удалять данные из управляемых приложений Intune. Вы можете выборочно или полностью стереть свой ноутбук, создав запрос на стирание, а затем удалить свой ноутбук из управляемых приложений Intune. Стоит отметить, что после создания запроса на стирание данные будут полностью удалены после включения украденного ноутбука, и данные не будут восстановлены. Чтобы использовать Windows Intune для поиска и удаленной очистки устройства, сначала необходимо заранее добавить устройство в Intune.

Зарегистрируйте свое устройство Windows 10 в Intune здесь.

Затем войдите на портал Azure здесь. Выберите Все сервисы и отфильтруйте Intune.

Выберите Microsoft Intune и выберите «Устройства».

Теперь выберите название вашего устройства, которое вы хотите удалить удаленно.

Нажмите Wipe и нажмите кнопку «Да» , чтобы подтвердить запрос на удаление.

Ваше устройство будет уничтожено в течение 15 минут, как только украденное или пропавшее устройство будет включено.

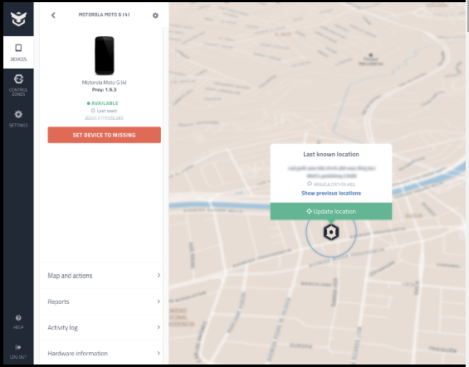

3] Используйте программное обеспечение Prey

Prey — это свободно распространяемое стороннее программное обеспечение для защиты от кражи ноутбука, которое можно использовать для защиты от кражи, защиты данных и отслеживания устройств. Его можно использовать для удаленного стирания ноутбука, когда устройство украдено или обнаружено пропавшим без вести.

Чтобы использовать Prey, вам нужно заранее настроить устройство. После установки и настройки устройства вы можете удаленно отслеживать его в случае кражи и удалять все данные, включая документы, файлы cookie, электронные письма и другие локальные файлы на устройстве.

После того, как вы загрузите и установите приложение Prey, вам необходимо настроить свою учетную запись Prey. На панели инструментов выберите план, который лучше всего подходит для вашей работы. План включает в себя как платные, так и бесплатные. Базовый план является бесплатным и обеспечивает необходимую защиту для отслеживания до 3 устройств, а другие платные планы — это личный план, домашний план и индивидуальный корпоративный план.

Зарегистрируйтесь с новой учетной записью пользователя. Приложение Prey активно и постоянно отслеживает ваше местоположение.

Если ваше устройство отсутствует или украдено, войдите в онлайн-панель Prey, чтобы отследить устройство. Вы можете удаленно заблокировать или стереть данные вашего ноутбука.