Изучение SSH: опции и параметры конфигурации

В этой третьей части на «Изучаем SSH» мы начнем исследование и знание Опции и параметры команды SSH программы OpenSSH, доступный для использования, запустив команду в терминале.

Что будет очень полезно, так как, OpenSSH Это наиболее установленный и используемый из протоколы удаленного и безопасного подключения, о большинстве Бесплатные и открытые операционные системыКак GNU / Linux.

Изучение SSH: установочные и конфигурационные файлы

Но прежде чем начать это настоящая публикация на опции конфигурации и параметры от Приложение OpenSSH, продолжить «Изучаем SSH», мы рекомендуем в конце прочтения изучить следующие предыдущие похожие сообщения:

Изучение SSH: на пути к расширенному использованию протокола

Изучение опций и параметров SSH

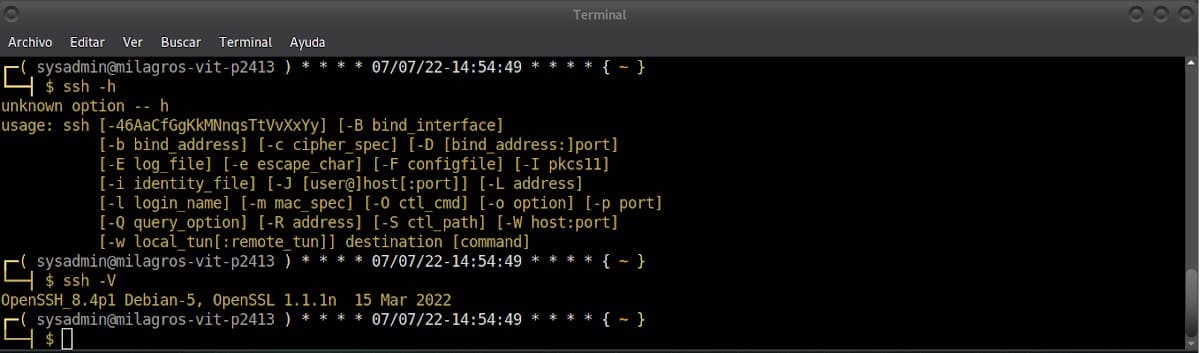

Самое основное и важное о команде SSH заключается в том, чтобы знать, что он позволяет выполнять его с использованием определенных опции или параметры, которые согласно их актуальное руководство пользователя, следующее:

ssh [-46AaCfGgKkMNnqsTtVvXxYy] [-B bind_interface] [-b bind_address] [-c cipher_spec] [-D [bind_address:]порт] [-E log_file] [-e escape_char] [-F configfile] [-I pkcs11] [ -i идентификационный_файл] [-J пункт назначения] [-L адрес] [-l логин_имя] [-m mac_spec] [-O ctl_cmd] [-o опция] [-p порт] [-Q запрос_опция] [-R адрес] [ -S ctl_path] [-W host:port] [-w local_tun[:remote_tun]] пункт назначения [команда [аргумент …]]

Итак, далее мы рассмотрим некоторые из наиболее важных из них, которые нужно знать, практиковать и осваивать, если это необходимо или полезно в любое время. А это следующие:

Основы

- -4 и -6: Заставляет протокол SSH использовать только адреса IPv4 или IPv6.

- -А и -а: Включить или отключить переадресацию соединения от агента аутентификации, такого как ssh-agent.

- -C: запросить сжатие всех данных (включая stdin, stdout, stderr и данные для соединений).

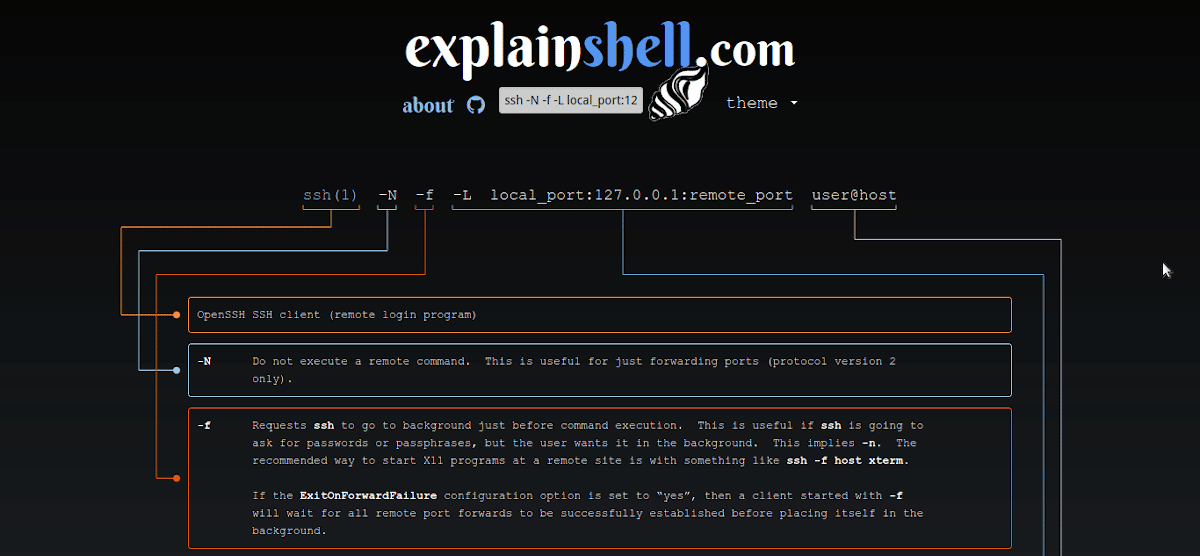

- -f: позволяет SSH-запросам переходить в фоновый режим непосредственно перед выполнением команды. То есть переводит клиента в фоновый режим перед выполнением команды. ИЛИ ЖЕполезно для входа фоновые пароли.

- -G: позволяет получить в ответ от целевого хоста распечатку вашего локальная конфигурация SSH.

- -g: Позволяет удаленным хостам подключаться к локальным переадресованным портам. При использовании в мультиплексном соединении этот параметр должен быть указан в главном процессе.

- -К и -к: Включает или отключает аутентификацию GSSAPI и пересылку учетных данных GSSAPI на сервер.

- -M: позволяет перевести SSH-клиент в «главный» режим, чтобы совместно использовать соединение TCP/IP с другими последовательными клиентами.

- -N: позволяет блокировать выполнение удаленных команд. Полезно только для настройки переадресации портов.

- -n: Перенаправляет стандартный ввод из /dev/ноль. полезный для когда SSHи работает в фоновом режиме.

- -q: активировать беззвучный режим. Вызывает подавление большинства предупреждающих и диагностических сообщений.

- -s: Позволяет запросить вызов подсистемы (набор удаленных команд) в удаленной системе.

- -Т и -т: Отключает и включает отображение псевдотерминала на удаленной машине.

- -V: позволяет просматривать номер версии установленного пакета OpenSSH.

- -v: позволяет активировать подробный режим, рзаставляя его печатать отладочные сообщения о своем прогрессе.

- -Х и -х: включить и отключить Переадресация сервера X11 для доступа к локальному экрану X11 удаленного хоста.

- -Y: Включает доверенную пересылку X11, которая они не подпадают под контроль расширения безопасности X11.

- -y: Отправьте регистрационные данные с помощью системный модуль системный журнал.

Передовой

- -B интерфейс_привязки: Это позволяет привязать IP-адрес к SSH-соединению, перед попыткой подключения к целевому хосту. Который будет использоваться в качестве исходного адреса SSH-соединения. Полезно в системах с более чем одним сетевым адресом назначения.

- -b адрес_привязки: позволяет указать на локальном хосте сетевой интерфейс, который будет исходным адресом соединения. Полезно на компьютерах (системах) с более чем одним исходным сетевым адресом.

- -c шифр_спецификация: позволяет выбрать спецификацию шифра, которая будет использоваться для шифрования сеанса. Это (cipher_spec) список шифров, разделенных запятыми, перечисленных в порядке предпочтения.

- -D адрес_привязки:порт: позволяет иЛокально задайте динамическую переадресацию портов на уровне приложения. Выделение сокета для прослушивания порта на локальной стороне, привязанного к указанному сетевому адресу.

- -E файл_журнала: Это позволяетдобавить журналы отладки в файл ошибок, вместо традиционных стандартных ошибок, обрабатываемых операционной системой.

- -e escape_char: позволяет установить escape-символ для сеансов терминала. По умолчанию это тильда ‘

~‘. Значение «none» отключает любое экранирование и делает сеанс полностью прозрачным. - -F файл конфигурации: позволяет указать файл конфигурации для каждого альтернативного пользователя. Если он предоставлен, файл общей конфигурации ( / И т.д. / SSH / ssh_config ).

- -Я pkcs11: позволяет указать общую библиотеку PKCS#11, которую SSH должен использовать для связи с токеном PKCS#11. Это выбор файла с закрытый ключ для аутентификации с открытым ключом.

- -J пункт назначения: позволяет иУкажите директиву конфигурации ProxyJump, чтобы cПодключитесь к целевому хосту, предварительно установив SSH-соединение. с хостом перехода, описанным узел назначения.

- -L адрес: позволяет иУкажите, что соединения с заданным TCP-портом или сокетом Unix на локальном хосте (клиенте) будут переадресовываться на заданный хост и порт или сокет Unix на удаленной стороне.

- -l логин_имя: позволяет указать пользователя для входа на удаленный компьютер. Это также можно указать для каждого хоста в файле конфигурации.

- -m mac_spec: позволяет указать один или несколько алгоритмов MAC (код аутентификации сообщения), разделенных запятыми, для использования в выполняемом SSH-подключении.

- -О ctl_cmd: управляйте главным процессом мультиплексирования через активное соединение, позволяя анализировать аргумент (ctl_cmd) и передавать его главному процессу.

- -o вариант: Это позволяет использовать параметры, указанные в файле конфигурации. Это полезно для указания параметров, для которых нет отдельной подсказки командной строки.

- -p порт: Позволяет указать порт для подключения на удаленном хосте. Это можно указать для каждого хоста в файле конфигурации. Однако значение по умолчанию равно 22, что является стандартным значением для соединений SSH.

- -Q параметр_запроса: Позволяет выполнить cСпросите о поддерживаемых алгоритмах, в том числе: шифр, шифр-аутентификация, справка, mac, ключ, сертификат ключа, простой ключ, сигнал ключа, версия протокола и сигнал.

- -R адрес: позволяет иУкажите, что соединения с заданным портом TCP или сокетом Unix на удаленном хосте (сервере) должны перенаправляться на локальную сторону. Назначение сокета для прослушивания порта/сокета на удаленной стороне.

- -S ctl_path: Позволяет указать местоположение контрольного сокета для совместного использования подключения или строку «нет», чтобы отключить общий доступ к подключению.

- -W хост:порт: Запрашивает, чтобы стандартный ввод и вывод от клиента перенаправлялся на хост через указанный порт по защищенному каналу.

- -w локальный_тун[:удаленный_тун]: запрос переадресации туннельного устройства с указанными устройствами Tun между клиентом (local_tun) и сервером (remote_tun).

Больше информации

И в этом третьем выпуске для расширить эту информацию Рекомендуем изучить следующие Пошаговое руководство по SSH, на английском, в дополнение к отработке некоторых примеров синтаксиса некоторых команд SSH в Объяснить Shell. И так же, как в первой и второй частях, продолжая исследовать следующие официальный контент и заслуживающий доверия онлайн о SSH и OpenSSH:

- Debian Wiki

- Руководство администратора Debian: Удаленный вход / SSH

- Справочник по безопасности Debian: Глава 5. Защита служб, работающих в вашей системе

Резюме

Короче говоря, эта новая часть на «Изучаем SSH» Это, безусловно, будет очень полезно для тех пользователей Linux, которые уже работают с этим приложением. Прежде всего, чтобы прояснить некоторые сомнения относительно передовая, эффективная и действенная обработка указанного инструмента. Для этого выполните лучшие и более сложные удаленные соединения, и запустить более безопасные и надежные настройки на собственном оборудовании и платформах, используя указанный протокол удаленного и безопасного соединения.

Надеемся, что эта публикация будет очень полезной для всего «Comunidad de Software Libre, Código Abierto y GNU/Linux». И обязательно прокомментируйте его ниже и поделитесь им с другими на ваших любимых веб-сайтах, каналах, в группах или сообществах в социальных сетях или системах обмена сообщениями. Кроме того, не забудьте посетить нашу домашнюю страницу по адресу «DesdeLinux» чтобы узнать больше новостей. И присоединяйтесь к нашему официальному каналу Telegram от DesdeLinux держать вас в курсе или группа для получения дополнительной информации по сегодняшней теме или др.